Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples d'enregistrements de journaux de flux

Vous trouverez ci-après des exemples d'enregistrements de flux de journal qui capturent des flux de trafic spécifiques.

Pour de plus amples informations sur le format des enregistrements de journal de flux, veuillez consulter Enregistrements de journaux de flux. Pour de plus amples informations sur la création de journaux de flux, consultez Utiliser des journaux de flux.

Table des matières

Trafic accepté et rejeté

Voici des exemples d'enregistrement de journal de flux par défaut.

Dans cet exemple, le trafic SSH (port de destination 22, protocole TCP) de l’adresse IP 172.31.16.139 vers l’interface réseau avec adresse IP privée est 172.31.16.21 et l’ID eni-1235b8ca123456789 du compte 123456789010 a été autorisé.

2 123456789010 eni-1235b8ca123456789 172.31.16.139 172.31.16.21 20641 22 6 20 4249 1418530010 1418530070 ACCEPT OKDans cet exemple, le trafic RDP (port de destination 3389, protocole TCP) vers l'interface réseau eni-1235b8ca123456789 du compte 123456789010 a été rejeté.

2 123456789010 eni-1235b8ca123456789 172.31.9.69 172.31.9.12 49761 3389 6 20 4249 1418530010 1418530070 REJECT OKAucune donnée et enregistrements ignorés

Voici des exemples d'enregistrement de journal de flux par défaut.

Dans cet exemple, aucune donnée n'a été enregistrée pendant l'intervalle d'agrégation.

2 123456789010 eni-1235b8ca123456789 - - - - - - - 1431280876 1431280934 - NODATALa fonctionnalité de journaux de flux VPC ignore les enregistrements lorsqu'elle ne peut pas capturer les données d'un journal de flux pendant un intervalle d'agrégation, car il dépasse la capacité interne. Un enregistrement ignoré peut représenter plusieurs flux qui n'ont pas été capturés pour l'interface réseau pendant l'intervalle d'agrégation.

2 123456789010 eni-11111111aaaaaaaaa - - - - - - - 1431280876 1431280934 - SKIPDATANote

Certains enregistrements de journaux de flux peuvent être ignorés pendant l’intervalle d’agrégation (consultez log-status dans Champs disponibles). Cela peut être dû à une contrainte de AWS capacité interne ou à une erreur interne. Si vous utilisez AWS Cost Explorer pour consulter les frais des journaux de flux VPC et que certains journaux de flux sont ignorés pendant l'intervalle d'agrégation des journaux de flux, le nombre de journaux de flux signalés AWS Cost Explorer sera supérieur au nombre de journaux de flux publiés par Amazon VPC.

Règles de groupe de sécurité et de liste ACL réseau

Si vous utilisez des journaux de flux pour diagnostiquer des règles de groupe de sécurité ou de liste ACL réseau trop restrictives ou permissives, déterminez si ces ressources sont avec ou sans état. Les groupes de sécurité sont avec état : cela signifie que les réponses au trafic autorisé sont également autorisées, même si les règles de votre groupe de sécurité ne l'autorise pas. À l'inverse, le réseau ACLs est apatride. Par conséquent, les réponses au trafic autorisé sont soumises aux règles ACL du réseau.

Imaginons, par exemple, que vous utilisiez la commande ping depuis votre ordinateur personnel (dont l'adresse IP est 203.0.113.12) vers votre instance (l'adresse IP privée de l'interface réseau est 172.31.16.139). Les règles de trafic entrant de votre groupe de sécurité autorisent le trafic ICMP, mais les règles sortantes n'autorisent pas ce trafic. Comme les groupes de sécurité sont avec état, le ping de réponse provenant de votre instance est autorisé. Votre liste ACL réseau autorise le trafic ICMP entrant, mais pas le trafic ICMP sortant. Comme le réseau ACLs est apatride, le ping de réponse est supprimé et n'atteint pas votre ordinateur personnel. Dans un journal de flux par défaut, cette information est affichée sous la forme de deux enregistrements de journaux de flux :

-

Un enregistrement ACCEPT pour le ping d'origine qui était autorisé par l'ACL réseau et le groupe de sécurité, et donc autorisé à atteindre votre instance.

-

Un enregistrement REJECT pour le ping de réponse qui l'ACL réseau a refusé.

2 123456789010 eni-1235b8ca123456789 203.0.113.12 172.31.16.139 0 0 1 4 336 1432917027 1432917142 ACCEPT OK2 123456789010 eni-1235b8ca123456789 172.31.16.139 203.0.113.12 0 0 1 4 336 1432917094 1432917142 REJECT OKSi votre ACL réseau autorise le trafic ICMP sortant, le journal de flux affiche deux enregistrements ACCEPT (un pour le ping d'origine et un pour le ping de réponse). Si votre groupe de sécurité refuse le trafic ICMP entrant, le journal de flux affiche un seul enregistrement REJECT, car le trafic n'était pas autorisé à atteindre votre instance.

IPv6 trafic

Voici un exemple d'enregistrement de journal de flux par défaut. Dans l'exemple, le trafic SSH (port 22) entre l' IPv6 adresse 2001:db 8:1234:a 100:8 d6e:3477:df66:f105 et l'interface réseau eni-1235b8ca123456789 du compte 123456789010 était autorisé.

2 123456789010 eni-1235b8ca123456789 2001:db8:1234:a100:8d6e:3477:df66:f105 2001:db8:1234:a102:3304:8879:34cf:4071 34892 22 6 54 8855 1477913708 1477913820 ACCEPT OKSéquence d'indicateur TCP

Cette section contient des exemples de journaux de flux personnalisés qui capturent les champs suivants dans l'ordre suivant.

version vpc-id subnet-id instance-id interface-id account-id type srcaddr dstaddr srcport dstport pkt-srcaddr pkt-dstaddr protocol bytes packets start end action tcp-flags log-statusDans les exemples de cette section, le tcp-flags champ est représenté par la second-to-last valeur du journal de flux. Les indicateurs TCP peuvent vous aider à identifier la direction du trafic, par exemple, quel serveur a initié la connexion.

Note

Pour plus d'informations sur l'option tcp-flags et une explication de chacun des indicateurs TCP, consultez Champs disponibles.

Dans les enregistrements suivants (à partir de 7:47:55 PM et jusqu'à 7:48:53 PM), deux connexions ont été démarrées par un client vers un serveur s'exécutant sur le port 5001. Deux indicateurs SYN (2) ont été reçues par le serveur à partir du client depuis des ports source différents sur le client (43416 et 43418). Pour chaque indicateur SYN, un SYN-ACK a été envoyé depuis le serveur vers le client (18) sur le port correspondant.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43416 5001 52.213.180.42 10.0.0.62 6 568 8 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43416 10.0.0.62 52.213.180.42 6 376 7 1566848875 1566848933 ACCEPT 18 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 100701 70 1566848875 1566848933 ACCEPT 2 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 632 12 1566848875 1566848933 ACCEPT 18 OKDans le deuxième intervalle d'agrégation, l'une des connexions qui a été établie pendant le flux précédent est désormais fermée. Le serveur a envoyé un drapeau FIN (1) au client pour la connexion sur le port 43418. Le client a répondu par un FIN au serveur sur le port 43418.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43418 10.0.0.62 52.213.180.42 6 63388 1219 1566848933 1566849113 ACCEPT 1 OK 3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43418 5001 52.213.180.42 10.0.0.62 6 23294588 15774 1566848933 1566849113 ACCEPT 1 OK

Pour des connexions courtes (par exemple, de quelques secondes) qui sont ouvertes et fermées au cours d'un seul intervalle d'agrégation, les indicateurs peuvent être définis sur la même ligne dans l'enregistrement de flux de journal pour le flux de trafic dans la même direction. Dans l'exemple suivant, la connexion est établie et fermée au cours du même intervalle d'agrégation. Dans la première ligne, la valeur de l'indicateur TCP est 3, ce qui indique qu'un SYN et un message FIN ont été envoyés depuis le client vers le serveur. Dans la deuxième ligne, la valeur de l'indicateur TCP est 19, ce qui indique qu'un SYN-ACK et un message FIN ont été envoyés depuis le serveur vers le client.

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 52.213.180.42 10.0.0.62 43638 5001 52.213.180.42 10.0.0.62 6 1260 17 1566933133 1566933193 ACCEPT 3 OK

3 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-01234567890123456 eni-1235b8ca123456789 123456789010 IPv4 10.0.0.62 52.213.180.42 5001 43638 10.0.0.62 52.213.180.42 6 967 14 1566933133 1566933193 ACCEPT 19 OKTrafic via une passerelle NAT

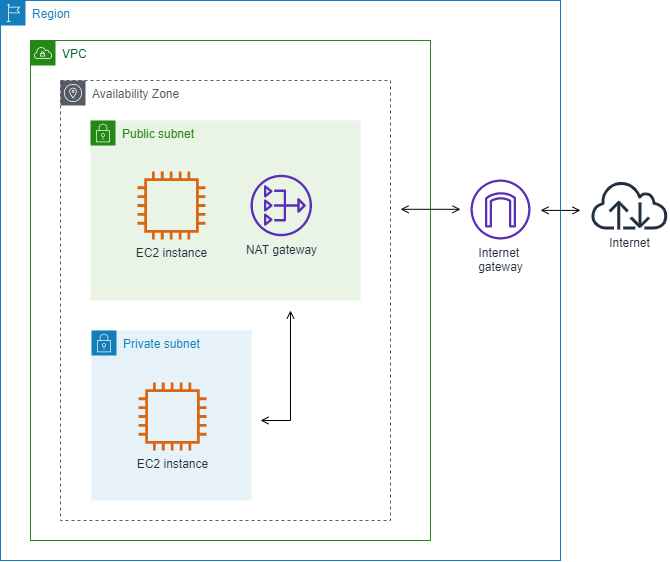

Dans cet exemple, une instance dans un sous-réseau privé accède à Internet via une passerelle NAT située dans un sous-réseau public.

Le journal de flux personnalisé suivant pour l'interface réseau de la passerelle NAT capture les champs ci-après dans l'ordre suivant.

instance-id interface-id srcaddr dstaddr pkt-srcaddr pkt-dstaddrLe journal de flux montre le flux de trafic depuis l'adresse IP de l'instance (10.0.1.5) via l'interface réseau de la passerelle NAT vers un hôte sur Internet (203.0.113.5). L'interface réseau de la passerelle NAT est une interface réseau gérée par demandeur. L'enregistrement de journal de flux affiche donc un symbole « - » pour le champ instance-id. La ligne suivante montre le trafic depuis l'instance source vers l'interface réseau de la passerelle NAT. Les valeurs pour les champs dstaddr et pkt-dstaddr sont différentes. Le champ dstaddr affiche l'adresse IP privée de l'interface réseau de la passerelle NAT, et le champ pkt-dstaddr affiche l'adresse IP de destination finale de l'hôte sur Internet.

- eni-1235b8ca123456789 10.0.1.5 10.0.0.220 10.0.1.5 203.0.113.5Les deux lignes suivantes montrent le trafic depuis l'interface réseau de la passerelle NAT vers l'hôte cible sur Internet et le trafic de la réponse de l'hôte à l'interface réseau de la passerelle NAT.

- eni-1235b8ca123456789 10.0.0.220 203.0.113.5 10.0.0.220 203.0.113.5

- eni-1235b8ca123456789 203.0.113.5 10.0.0.220 203.0.113.5 10.0.0.220La ligne suivante montre le trafic depuis l'interface réseau de la passerelle NAT vers l'instance source. Les valeurs pour les champs srcaddr et pkt-srcaddr sont différentes. Le champ srcaddr affiche l'adresse IP privée de l'interface réseau de la passerelle NAT, et le champ pkt-srcaddr affiche l'adresse IP de l'hôte sur Internet.

- eni-1235b8ca123456789 10.0.0.220 10.0.1.5 203.0.113.5 10.0.1.5Vous créez un autre journal de flux personnalisé à l'aide du même ensemble de champs que ci-dessus. Vous créez le journal de flux pour l'interface réseau de l'instance dans le sous-réseau privé. Dans ce cas, le champ instance-id renvoie l'ID de l'instance qui est associée à l'interface réseau, et il n'y a pas de différence entre les champs dstaddr et pkt-dstaddr, et les champs srcaddr et pkt-srcaddr. Contrairement à l'interface réseau pour la passerelle NAT, cette interface réseau n'est pas une interface réseau intermédiaire pour le trafic.

i-01234567890123456 eni-1111aaaa2222bbbb3 10.0.1.5 203.0.113.5 10.0.1.5 203.0.113.5 #Traffic from the source instance to host on the internet

i-01234567890123456 eni-1111aaaa2222bbbb3 203.0.113.5 10.0.1.5 203.0.113.5 10.0.1.5 #Response traffic from host on the internet to the source instanceTrafic via une passerelle de transit

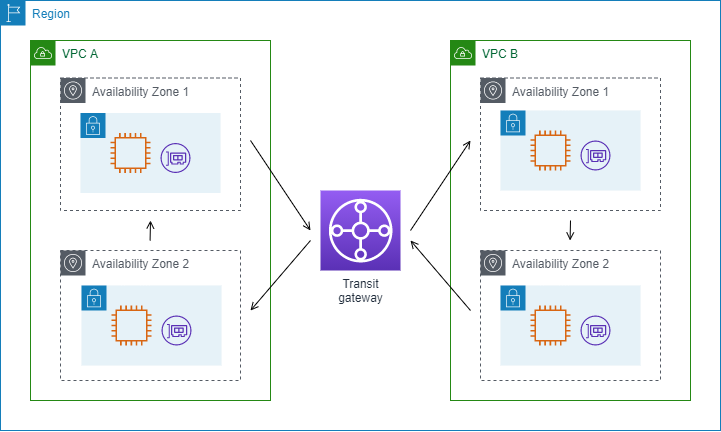

Dans cet exemple, un client dans le VPC A se connecte à un serveur web dans le VPC B par le biais d'une passerelle de transit. Le client et le serveur sont dans des zones de disponibilité différentes. Le trafic arrive au serveur dans le VPC B en utilisant un ID d'interface réseau élastique (dans cet exemple, supposons que l'ID est eni-11111111111111111) et quitte le VPC B en utilisant un autre (par exemple eni-22222222222222222).

Vous créez un journal de flux personnalisé pour le VPC B avec le format suivant.

version interface-id account-id vpc-id subnet-id instance-id srcaddr dstaddr srcport dstport protocol tcp-flags type pkt-srcaddr pkt-dstaddr action log-statusLes lignes suivantes des enregistrements de journal de flux illustrent le flux de trafic sur l'interface réseau pour le serveur web. La première ligne est le trafic de la demande du client et la dernière ligne est le trafic de la réponse du serveur web.

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.20.33.164 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OK

...

3 eni-33333333333333333 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb i-01234567890123456 10.40.2.236 10.20.33.164 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKLa ligne suivante est le trafic de la demande sur eni-11111111111111111, une interface réseau gérée par demandeur pour la passerelle de transit dans le sous-réseau subnet-11111111aaaaaaaaa. L'enregistrement de journal de flux affiche donc un symbole « - » pour le champ instance-id. Le champ srcaddr affiche l'adresse IP privée de l'interface réseau de la passerelle de transit et le champ pkt-srcaddr affiche l'adresse IP source du client dans le VPC A.

3 eni-11111111111111111 123456789010 vpc-abcdefab012345678 subnet-11111111aaaaaaaaa - 10.40.1.175 10.40.2.236 39812 80 6 3 IPv4 10.20.33.164 10.40.2.236 ACCEPT OKLa ligne suivante est le trafic de la réponse sur eni-22222222222222222, une interface réseau gérée par demandeur pour la passerelle de transit dans le sous-réseau subnet-22222222bbbbbbbbb. Le champ dstaddr affiche l'adresse IP privée de l'interface réseau de la passerelle de transit et le champ pkt-dstaddr affiche l'adresse IP du client dans le VPC A.

3 eni-22222222222222222 123456789010 vpc-abcdefab012345678 subnet-22222222bbbbbbbbb - 10.40.2.236 10.40.2.31 80 39812 6 19 IPv4 10.40.2.236 10.20.33.164 ACCEPT OKNom du service, chemin du trafic et direction du flux

Voici un exemple de champs pour un enregistrement de journal de flux personnalisé.

version srcaddr dstaddr srcport dstport protocol start end type packets bytes account-id vpc-id subnet-id instance-id interface-id region az-id sublocation-type sublocation-id action tcp-flags pkt-srcaddr pkt-dstaddr pkt-src-aws-service pkt-dst-aws-service traffic-path flow-direction log-statusDans l'exemple suivant, la version est 5 car les enregistrements incluent des champs version 5. Une EC2 instance appelle le service Amazon S3. Les journaux de flux sont capturés sur l'interface réseau pour l'instance. Le premier enregistrement a une direction de flux de ingress et le second enregistrement a une direction de flux de egress. Pour l'enregistrement egress, traffic-path est 8, indiquant que le trafic passe par une passerelle Internet. Le champ traffic-path n'est pas pris en charge pour le trafic ingress. Lorsque pkt-srcaddr ou pkt-dstaddr est une adresse IP publique, le nom du service s'affiche.

5 52.95.128.179 10.0.0.71 80 34210 6 1616729292 1616729349 IPv4 14 15044 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 19 52.95.128.179 10.0.0.71 S3 - - ingress OK 5 10.0.0.71 52.95.128.179 34210 80 6 1616729292 1616729349 IPv4 7 471 123456789012 vpc-abcdefab012345678 subnet-aaaaaaaa012345678 i-0c50d5961bcb2d47b eni-1235b8ca123456789 ap-southeast-2 apse2-az3 - - ACCEPT 3 10.0.0.71 52.95.128.179 - S3 8 egress OK