Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple : contrôler l'accès aux instances dans un sous-réseau

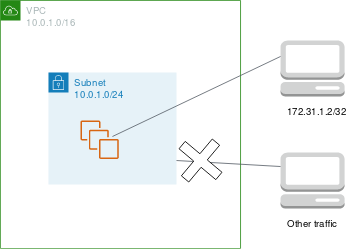

Dans cet exemple, les instances du sous-réseau peuvent communiquer entre elles et sont accessibles depuis un ordinateur distant fiable afin d'effectuer des tâches administratives. L'ordinateur distant peut être un ordinateur de votre réseau local, comme indiqué dans le schéma, ou une instance d'un autre sous-réseau ou VPC. Les règles ACL du réseau pour le sous-réseau et les règles du groupe de sécurité pour les instances autorisent l'accès depuis l'adresse IP de votre ordinateur distant. Le reste du trafic provenant d'Internet ou d'autres réseaux est refusé.

L'utilisation d'une ACL réseau vous donne la flexibilité de modifier les groupes de sécurité ou les règles des groupes de sécurité pour vos instances tout en vous appuyant sur l'ACL réseau comme couche de défense de sauvegarde. Par exemple, si vous mettez accidentellement à jour le groupe de sécurité pour autoriser l'accès SSH entrant depuis n'importe où, mais que l'ACL réseau n'autorise l'accès qu'à partir de la plage d'adresses IP de l'ordinateur distant, l'ACL réseau refuse le trafic SSH entrant en provenance de toute autre adresse IP.

Règles des listes ACL réseau

Voici des exemples de règles entrantes pour l'ACL réseau associée au sous-réseau. Ces règles s'appliquent à toutes les instances du sous-réseau.

| Règle n° | Type | Protocole | Plage de ports | Source | Autoriser/Refuser | Commentaires |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

AUTORISER | Autoriser le trafic entrant depuis l'ordinateur distant. |

| * | Tout le trafic | Tous | Tous | 0.0.0.0/0 | REJETER | Refusez tout autre trafic entrant. |

Voici des exemples de règles sortantes pour l'ACL réseau associée au sous-réseau. ACLs Les réseaux sont apatrides. Par conséquent, vous devez inclure une règle qui autorise les réponses au trafic entrant.

| Règle n° | Type | Protocole | Plage de ports | Destination | Autoriser/Refuser | Commentaires |

|---|---|---|---|---|---|---|

| 100 | TCP personnalisé | TCP | 1024-65535 | 172.31.1.2/32 |

AUTORISER | Autorise les réponses sortantes vers l'ordinateur distant. |

| * | Tout le trafic | Tous | Tous | 0.0.0.0/0 | REFUSER | Refuse tout autre trafic sortant. |

Règles des groupes de sécurité

Voici des exemples de règles entrantes pour le groupe de sécurité associé aux instances. Ces règles s'appliquent à toutes les instances associées au groupe de sécurité. Un utilisateur disposant de la clé privée pour la paire de clés associée aux instances peut se connecter aux instances depuis l'ordinateur distant via SSH.

| Type de protocole | Protocole | Plage de ports | Source | Commentaires |

|---|---|---|---|---|

| Tout le trafic | Tous | Tous | sg-1234567890abcdef0 |

Autorisez la communication entre les instances associées à ce groupe de sécurité. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Autorisez l'accès SSH entrant depuis l'ordinateur distant. |

Vous trouverez ci-dessous des exemples de règles sortantes pour le groupe de sécurité associé aux instances. Les groupes de sécurité sont avec état. Par conséquent, vous n'avez pas besoin d'une règle autorisant les réponses au trafic entrant.

| Type de protocole | Protocole | Plage de ports | Destination | Commentaires |

|---|---|---|---|---|

| Tout le trafic | Tous | Tous | sg-1234567890abcdef0 |

Autorisez la communication entre les instances associées à ce groupe de sécurité. |

Différences entre le réseau ACLs et les groupes de sécurité

Le tableau suivant récapitule les principales différences entre le réseau ACLs et les groupes de sécurité.

| Caractéristiques | Réseau ACL | Groupe de sécurité |

|---|---|---|

| Niveau de fonctionnement | Niveau du sous-réseau | Niveau de l’instance |

| Portée | S'applique à toutes les instances des sous-réseaux associés | S'applique à toutes les instances associées au groupe de sécurité |

| Type de règle | Règles d'autorisation et de refus | Autoriser uniquement les règles |

| Évaluation des règles | Évalue les règles par ordre croissant jusqu'à ce qu'une correspondance soit trouvée pour le trafic | Evalue toutes les règles avant de décider si le trafic doit être autorisé |

| Trafic aller-retour | Doit être explicitement autorisé (apatride) | Autorisé automatiquement (avec état) |