Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Règles des groupes de sécurité

Les règles d'un groupe de sécurité contrôlent le trafic entrant autorisé à atteindre les ressources associées au groupe de sécurité. Les règles contrôlent également le trafic sortant autorisé à les quitter.

Vous pouvez ajouter ou retirer des règles pour un groupe de sécurité (ou encore autoriser ou révoquer un accès entrant ou sortant). Une règle s'applique au trafic entrant (ingress) ou sortant (egress). Vous pouvez accorder l'accès à une source ou une destination spécifique.

Table des matières

Règles de base de groupe de sécurité

Les caractéristiques des règles des groupes de sécurité sont les suivantes :

-

Vous pouvez indiquer des règles d'autorisation, mais pas des règles d'interdiction.

-

Lorsque vous créez un groupe de sécurité pour la première fois, il n'existe pas de règles entrantes. Par conséquent, aucun trafic entrant n'est autorisé tant que vous n'avez pas ajouté de règles entrantes au groupe de sécurité.

-

Lorsque vous créez un groupe de sécurité pour la première fois, il possède une règle sortante qui autorise tout le trafic sortant de la ressource. Vous pouvez retirer la règle et ajouter des règles sortantes qui autorisent un trafic sortant spécifique uniquement. Si votre groupe de sécurité n'a pas de règles sortantes, aucun trafic sortant n'est autorisé.

-

Lorsque vous associez plusieurs groupes de sécurité à une ressource, les règles de chaque groupe de sécurité sont regroupées pour former un ensemble unique de règles utilisées pour déterminer s'il faut autoriser l'accès.

-

Lorsque vous ajoutez, mettez à jour ou supprimez des règles, vos modifications sont automatiquement appliquées à toutes les ressources associées au groupe de sécurité. Pour obtenir des instructions, veuillez consulter Configurer des règles de groupe de sécurité.

-

L’effet de certaines modifications de règle peut dépendre de la manière dont le trafic est suivi. Pour plus d'informations, consultez la section Suivi des connexions dans le guide de EC2 l'utilisateur Amazon.

-

Lorsque vous créez une règle de groupe de sécurité, AWS attribuez un identifiant unique à la règle. Vous pouvez utiliser l’ID d’une règle lorsque vous utilisez l’API ou la CLI pour modifier ou supprimer la règle.

Limitation

Les groupes de sécurité ne peuvent pas bloquer les requêtes DNS à destination ou en provenance du résolveur Route 53, parfois appelé « adresse IP VPC+2 » (voir Amazon Route 53 Resolverle guide du développeur Amazon Route 53) ou DNS. AmazonProvided Afin de filtrer les demandes DNS via Route 53 Resolver, utilisez Route 53 Resolver DNS Firewall.

Composants d'une règle de groupe de sécurité

Les éléments suivants sont les composants des règles entrantes et sortantes des groupes de sécurité :

-

Protocole : le protocole à autoriser. Les protocoles les plus courants sont 6 (TCP) 17 (UDP) et 1 (ICMP).

-

Port range (Plage de ports) : pour TCP, UDP ou un protocole personnalisé : la plage de ports autorisée. Vous pouvez spécifier un seul numéro de port (par exemple,

22), ou une plage de numéros de port (par exemple,7000-8000). -

ICMP type and code (Type et code ICMP) : pour ICMP, le code et le type ICMP. Par exemple, utilisez le type 8 pour ICMP Echo Request ou le type 128 pour ICMPv6 Echo Request. Pour plus d'informations, consultez la section Règles relatives au ping/ICMP dans le guide de l'utilisateur Amazon EC2 .

-

Source or destination (Source ou destination) : la source (règles entrantes) ou la destination (règles sortantes) pour le trafic à autoriser. Spécifiez l’un des éléments suivants :

-

Une IPv4 adresse unique. Vous devez utiliser la longueur de préfixe

/32. Par exemple,203.0.113.1/32. -

Une IPv6 adresse unique. Vous devez utiliser la longueur de préfixe

/128. Par exemple,2001:db8:1234:1a00::123/128. -

Une plage d' IPv4 adresses, en notation par blocs CIDR. Par exemple,

203.0.113.0/24. -

Une plage d' IPv6 adresses, en notation par blocs CIDR. Par exemple,

2001:db8:1234:1a00::/64. -

ID d’une liste des préfixes. Par exemple,

pl-1234abc1234abc123. Pour de plus amples informations, veuillez consulter Listes de préfixes gérées. -

ID d'un groupe de sécurité. Par exemple,

sg-1234567890abcdef0. Pour de plus amples informations, veuillez consulter Référencement des groupes de sécurité.

-

-

(Facultatif) Description : vous pouvez ajouter une description pour la règle, par exemple, pour vous aider à l’identifier ultérieurement. Une description peut inclure jusqu’à 255 caractères. Les caractères autorisés sont : a-z, A-Z, 0-9, espaces et ._-:/()#,@[]+=;{}!$*.

Pour des exemples, consultez les règles relatives aux groupes de sécurité pour différents cas d'utilisation dans le guide de EC2 l'utilisateur Amazon.

Référencement des groupes de sécurité

Lorsque vous spécifiez un groupe de sécurité comme source ou destination d'une règle, cette règle affecte toutes les instances associées aux groupes de sécurité. Les instances peuvent communiquer dans la direction spécifiée, en utilisant les adresses IP privées des instances, via le protocole et le port spécifiés.

Par exemple, ce qui suit présente une règle entrante pour un groupe de sécurité référençant le groupe de sécurité sg-0abcdef1234567890. Cette règle autorise le trafic SSH entrant depuis les instances associées à sg-0abcdef1234567890.

| Source | Protocole | Plage de ports |

|---|---|---|

sg-0abcdef1234567890 |

TCP | 22 |

Lorsque vous référencez un groupe de sécurité dans une règle de groupe de sécurité, tenez compte des points suivants :

-

Vous pouvez faire référence à un groupe de sécurité dans la règle entrante d’un autre groupe de sécurité si l’une des conditions suivantes est vraie :

-

Les groupes de sécurité sont associés au même VPC.

-

Il existe une connexion d'appairage entre ceux VPCs auxquels les groupes de sécurité sont associés.

-

Il existe une passerelle de transit entre celles VPCs auxquelles les groupes de sécurité sont associés.

-

-

Vous pouvez faire référence à un groupe de sécurité dans la règle sortante si l’une des conditions suivantes est vraie :

-

Les groupes de sécurité sont associés au même VPC.

-

Il existe une connexion d'appairage entre ceux VPCs auxquels les groupes de sécurité sont associés.

-

-

Aucune règle du groupe de sécurité référencé n'est ajoutée au groupe de sécurité le référençant.

-

Pour les règles entrantes, les EC2 instances associées à un groupe de sécurité peuvent recevoir du trafic entrant provenant des adresses IP privées des EC2 instances associées au groupe de sécurité référencé.

-

Pour les règles sortantes, les EC2 instances associées à un groupe de sécurité peuvent envoyer du trafic sortant aux adresses IP privées des EC2 instances associées au groupe de sécurité référencé.

Limitation

Si vous configurez des acheminements pour transférer le trafic entre deux instances de sous-réseaux différents via une appliance middlebox, vous devez vous assurer que les groupes de sécurité des deux instances autorisent le trafic à transiter entre les instances. Le groupe de sécurité de chaque instance doit référencer l'adresse IP privée de l'autre instance ou la plage d'adresses CIDR du sous-réseau qui contient l'autre instance en tant que source. Si vous référencez le groupe de sécurité de l’autre instance en tant que source, cela n’autorise pas le trafic à transiter entre les instances.

Exemple

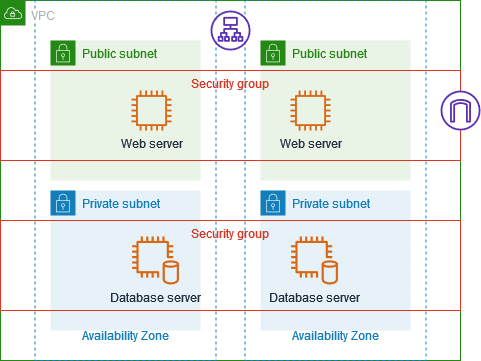

Le schéma suivant montre un VPC avec des sous-réseaux dans deux zones de disponibilité, une passerelle Internet et un Application Load Balancer. Chaque zone de disponibilité possède un sous-réseau public pour les serveurs Web et un sous-réseau privé pour les serveurs de base de données. Il existe des groupes de sécurité distincts pour l'équilibreur de charge, les serveurs Web et les serveurs de base de données. Créez les règles du groupe de sécurité suivantes pour autoriser le trafic.

-

Ajoutez des règles au groupe de sécurité de l'équilibreur de charge pour autoriser le trafic HTTP et HTTPS en provenance d'Internet. La source est 0.0.0.0/0.

-

Ajoutez des règles au groupe de sécurité pour les serveurs Web afin d'autoriser le trafic HTTP et HTTPS uniquement en provenance de l'équilibreur de charge. La source est le groupe de sécurité pour l'équilibreur de charge.

-

Ajoutez des règles au groupe de sécurité pour les serveurs de base de données afin d'autoriser les demandes de base de données provenant des serveurs Web. La source est le groupe de sécurité pour les serveurs Web.

Taille de groupe de sécurité

Le type de source ou de destination détermine la façon dont chaque règle est prise en compte dans le nombre maximum de règles que vous pouvez avoir par groupe de sécurité.

-

Une règle référençant un bloc CIDR compte comme une seule règle.

-

Une règle référençant un autre groupe de sécurité compte comme une seule règle, quelle que soit la taille du groupe de sécurité référencé.

-

Une règle référençant une liste de préfixes gérée par le client compte comme la taille maximale de la liste de préfixes. Par exemple, si la taille maximale de votre liste de préfixes est égale à 20, une règle la référençant compte comme 20 règles.

-

Une règle qui fait référence à une liste de préfixes AWS gérée compte comme le poids de la liste de préfixes. Par exemple, si le poids de la liste de préfixes est égale à 10, une règle la référençant compte comme 10 règles. Pour de plus amples informations, veuillez consulter Listes AWS de préfixes gérées disponibles.

Règles du groupe de sécurité obsolètes

Si votre VPC est connecté à un autre VPC par appairage de VPC ou s'il utilise un VPC partagé par un autre compte, une règle de groupe de sécurité peut référencer un groupe de sécurité dans le VPC pair ou le VPC partagé. Cela permet aux ressources associées au groupe de sécurité référencé et à celles associées au groupe de sécurité de référencement de communiquer entre elles. Pour plus d’informations, consultez Mise à jour de vos groupes de sécurité pour référencer des groupes de sécurité pairs dans le Guide d’appairage Amazon VPC.

Si vous avez une règle de groupe de sécurité qui fait référence à un groupe de sécurité dans un VPC pair ou un VPC partagé, et si le groupe de sécurité du VPC partagé est supprimé ou si la connexion d’appairage de VPC est supprimée, la règle du groupe de sécurité est marquée comme étant obsolète. Vous pouvez supprimer des règles de groupe de sécurité obsolètes comme vous le feriez pour toute autre règle de groupe de sécurité.