Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Tables de routage des sous-réseaux

Votre VPC dispose d'un routeur implicite, et vous utilisez des tables de routage pour contrôler où le trafic réseau est dirigé. Chaque sous-réseau de votre VPC doit être associé à une table de routage, qui contrôle le routage pour ce sous-réseau (table de routage de sous-réseau). Vous pouvez associer explicitement un sous-réseau à une table de routage particulière. Sinon, le sous-réseau est implicitement associé à la table de routage principale. Un sous-réseau peut être associé à une seule table de routage à la fois, mais vous pouvez associer plusieurs sous-réseaux à une même table de routage.

Table des matières

Acheminements

Chaque acheminement d'une table spécifie une destination et une cible. Par exemple, pour permettre à votre sous-réseau d'accéder à Internet via une passerelle Internet, ajoutez l'acheminement suivant dans la table de routage de votre sous-réseau. La destination de l'itinéraire est0.0.0.0/0, qui représente toutes les IPv4 adresses. La cible est la passerelle Internet qui est attachée à votre VPC.

| Destination | Cible |

|---|---|

| 0.0.0.0/0 | igw-id |

Les blocs CIDR sont traités séparément IPv4 et IPv6 sont traités séparément. Par exemple, un itinéraire dont le CIDR de destination est n'0.0.0.0/0inclut pas automatiquement toutes les IPv6 adresses. Vous devez créer un itinéraire avec un CIDR de destination égal à ::/0 pour toutes les IPv6 adresses.

Si vous référencez fréquemment le même ensemble de blocs CIDR dans toutes vos AWS ressources, vous pouvez créer une liste de préfixes gérée par le client pour les regrouper. Vous pouvez ensuite spécifier la liste de préfixes comme destination dans votre entrée de table de routage.

Chaque table de routage contient un acheminement local pour la communication au sein du VPC. Cette route est ajoutée par défaut à toutes les tables de routage. Si votre VPC possède plusieurs blocs d'adresse IPv4 CIDR, vos tables de routage contiennent une route locale pour chaque IPv4 bloc d'adresse CIDR. Si vous avez associé un bloc d' IPv6 adresse CIDR à votre VPC, vos tables de routage contiennent une route locale pour IPv6 le bloc d'adresse CIDR. Vous pouvez remplacer ou restaurer la cible de chaque acheminement local si nécessaire.

Règles et considérations

-

Vous pouvez ajouter à vos tables de routage un acheminement plus spécifique que l'acheminement local. La destination doit correspondre à l'intégralité IPv4 ou au bloc IPv6 CIDR d'un sous-réseau de votre VPC. La cible doit être une passerelle NAT, une interface réseau ou un point de terminaison d'équilibreur de charge de passerelle.

-

Si votre table de routage contient plusieurs acheminements, nous utilisons l'acheminement le plus spécifique correspondant au trafic (correspondance de préfixe le plus long) pour déterminer comment acheminer le trafic.

-

Vous ne pouvez pas ajouter d'itinéraires vers IPv4 des adresses correspondant exactement ou constituant un sous-ensemble de la plage suivante : 169.254.168.0/22. Cette plage se trouve dans l'espace d'adressage lien-local et est réservée à l'usage des AWS services. Par exemple, Amazon EC2 utilise des adresses de cette plage pour des services accessibles uniquement depuis des EC2 instances, tels que le service de métadonnées d'instance (IMDS) et le serveur DNS Amazon. Vous pouvez utiliser un bloc d'adresse CIDR qui dépasse, mais chevauche 169.254.168.0/22, mais les paquets destinés aux adresses de 169.254.168.0/22 ne seront pas transférés.

-

Vous ne pouvez pas ajouter d'itinéraires vers IPv6 des adresses correspondant exactement ou constituant un sous-ensemble de la plage suivante : fd00:ec2 : :/32. Cette plage se situe dans l'espace d'adresse locale unique (ULA) et est réservée à l'usage des AWS services. Par exemple, Amazon EC2 utilise des adresses de cette plage pour des services accessibles uniquement depuis des EC2 instances, tels que le service de métadonnées d'instance (IMDS) et le serveur DNS Amazon. Vous pouvez utiliser un bloc d'adresse CIDR qui est plus grand que, mais chevauche fd00:ec2::/32, mais les paquets destinés aux adresses de fd00:ec2::/32 ne seront pas transférés.

-

Vous pouvez ajouter des appliances middlebox dans les chemins de routage de votre VPC. Pour en savoir plus, consultez Routage pour une appliance middlebox.

exemple

Dans l'exemple suivant, supposons que le VPC possède à la fois un bloc IPv4 CIDR et un IPv6 bloc CIDR. IPv4 et IPv6 le trafic sont traités séparément, comme indiqué dans le tableau d'itinéraires suivant.

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | Local |

| 2001:db8:1234:1a00::/56 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 0.0.0.0/0 | igw-12345678901234567 |

| ::/0 | eigw-aabbccddee1122334 |

-

IPv4 le trafic à acheminer au sein du VPC (10.0.0.0/16) est couvert par l'itinéraire. Local

-

IPv6 le trafic à acheminer dans le VPC (2001:db 8:1234:1 a00 : :/56) est couvert par la route. Local

-

La route pour 172.31.0.0/16 envoie le trafic vers une connexion d'appairage.

-

L'itinéraire pour l'ensemble IPv4 du trafic (0.0.0.0/0) envoie le trafic vers une passerelle Internet. Par conséquent, tout IPv4 le trafic, à l'exception du trafic au sein du VPC et vers la connexion d'appairage, est acheminé vers la passerelle Internet.

-

L'itinéraire pour l'ensemble IPv6 du trafic (: : /0) envoie le trafic vers une passerelle Internet de sortie uniquement. Par conséquent, tout IPv6 le trafic, à l'exception du trafic au sein du VPC, est acheminé vers la passerelle Internet de sortie uniquement.

Table de routage principale

Lorsque vous créez un VPC, il est automatiquement associé à une table de routage principale. Si un sous-réseau n'est pas associé explicitement à une table de routage, la table de routage principale est utilisée par défaut. Sur la page Route Tables (Tables de routage) de la console Amazon VPC, vous pouvez afficher la table de routage principale d'un VPC en recherchant Oui dans la colonne Principale.

Par défaut, lorsque vous créez un VPC personnalisé, la table de routage principale contient seulement une route locale. Si vous Création d'un VPC et choisissez une passerelle NAT, Amazon VPC ajoute automatiquement des acheminements à la table de routage principale pour les passerelles.

Les règles suivantes s'appliquent à la table de routage principale :

-

Vous pouvez ajouter, supprimer et modifier des acheminements dans la table de routage principale.

-

Vous ne pouvez pas supprimer la table de routage principale.

-

Vous ne pouvez pas définir une table de routage de passerelle comme table de routage principale.

-

Vous pouvez remplacer la table de routage principale en associant une table de routage personnalisée à un sous-réseau.

-

Vous pouvez associer explicitement un sous-réseau à la table de routage principale, même s'il est déjà associé implicitement.

Vous pouvez procéder ainsi si vous changez la table faisant office de table de routage principale. Lorsque vous changez la table faisant office de table de routage principale, cela change également la table par défaut des nouveaux sous-réseaux ajoutés et des réseaux qui ne sont associés explicitement à aucune autre table de routage. Pour plus d'informations, consultez Remplacer la table de routage principale.

Tables de routage personnalisées

Par défaut, une table de routage contient une route locale pour la communication au sein du VPC. Si vous Création d'un VPC et choisissez un sous-réseau public, Amazon VPC crée une table de routage personnalisée et ajoute un acheminement qui pointe vers la passerelle Internet. Une façon de protéger votre VPC consiste à laisser la table de routage principale dans son état par défaut d'origine. Ensuite, associez explicitement chaque nouveau sous-réseau que vous créez à l'une des tables de routage personnalisées que vous avez créées. Vous vous assurez ainsi de contrôler explicitement la façon dont chaque sous-réseau route le trafic.

Vous pouvez ajouter, supprimer et modifier des acheminements dans une table de routage personnalisée. Vous pouvez supprimer une table de routage personnalisée seulement si elle n'a aucune association.

Association de la table de routage du sous-réseau

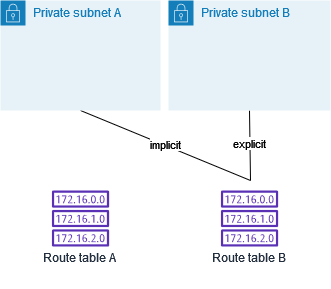

Chaque sous-réseau de votre VPC doit être associé à une table de routage. Un sous-réseau peut être associé explicitement à une table de routage personnalisée, ou associé implicitement ou explicitement à la table de routage principale. Pour de plus amples informations sur l'affichage de vos associations entre sous-réseaux et table de routage, veuillez consulter Déterminer les associations explicites.

Les sous-réseaux VPCs associés aux Outposts peuvent avoir un type de cible supplémentaire, à savoir une passerelle locale. Il s'agit de la seule différence de routage par rapport aux sous-réseaux autres qu'Outposts.

Exemple 1 : Associations implicite et explicite de sous-réseau

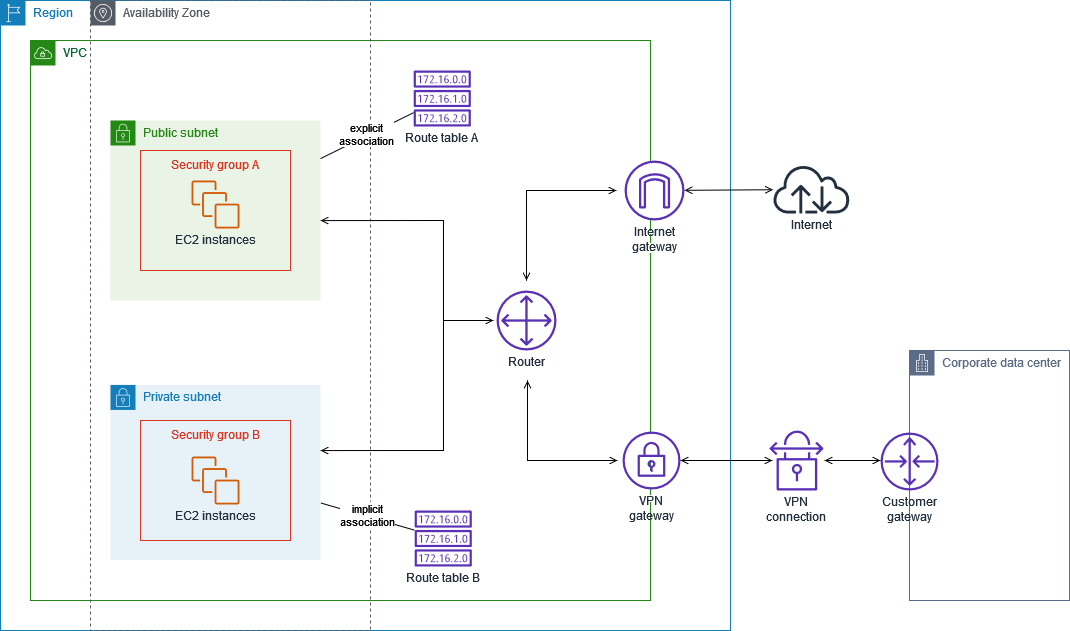

Le schéma ci-après illustre le routage pour un VPC comportant une passerelle Internet, une passerelle réseau privé virtuel, un sous-réseau public et un sous-réseau VPN unique.

La table de routage A est une table de routage personnalisée qui est associée explicitement au sous-réseau public. Elle dispose d'une route qui envoie tout le trafic vers la passerelle Internet, ce qui fait du sous-réseau un sous-réseau public.

| Destination | Target |

|---|---|

VPC CIDR |

Local |

| 0.0.0.0/0 | igw-id |

La table de routage B est la table de routage principale. Elle est implicitement associée au sous-réseau privé. Elle dispose d'une route qui envoie tout le trafic vers la passerelle privée virtuelle, mais aucune route vers la passerelle Internet, ce qui fait du sous-réseau un sous-réseau VPN uniquement. Si vous créez un autre sous-réseau dans ce VPC et que vous n'y associez pas de table de routage personnalisée, le sous-réseau sera également associé implicitement à cette table de routage, car il s'agit de la table de routage principale.

| Destination | Target |

|---|---|

VPC CIDR |

Local |

| 0.0.0.0/0 | vgw-id |

Exemple 2 : Remplacement de la table de routage principale

Vous pouvez apporter des modifications à la table de routage principale. Pour éviter toute interruption de trafic, nous vous recommandons de commencer par tester les changements de route à l'aide d'une table de routage personnalisée. Une fois satisfait des résultats du test, vous pouvez remplacer la table de routage principale par la nouvelle table personnalisée.

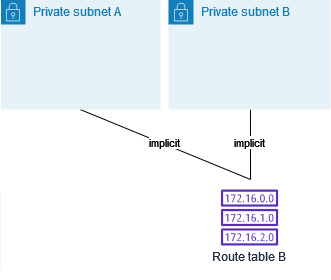

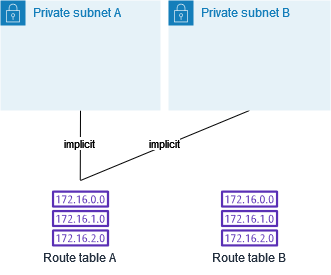

Le schéma suivant montre deux sous-réseaux et deux tables de routage. Le sous-réseau A est implicitement associé à la table de routage A, la table de routage principale. Le sous-réseau B est implicitement associé à la table de routage A. La table de routage B, une table de routage personnalisée, n'est associée à aucun des deux sous-réseaux.

Pour remplacer la table de routage principale, commencez par créer une association explicite entre le sous-réseau B et la table de routage B. Testez la table de routage B.

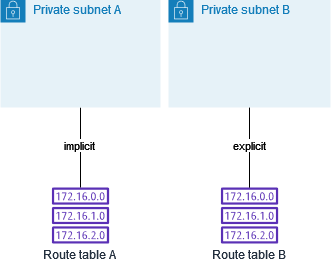

Après avoir testé la table de routage B, définissez-la en tant que table de routage principale. Le sous-réseau B comporte toujours une association explicite à la table de routage B. Cependant, le sous-réseau A comporte une association implicite à la table de routage B, car il s'agit de la nouvelle table de routage principale. La table de routage A n'est plus associée à aucun des deux sous-réseaux.

(Facultatif) Si vous dissociez le sous-réseau B de la table de routage B, il y a toujours une association implicite entre le sous-réseau B et la table de routage B. Si vous n'avez plus besoin de la table de routage A, vous pouvez la supprimer.