Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Options de tunnel pour votre AWS Site-to-Site VPN connexion

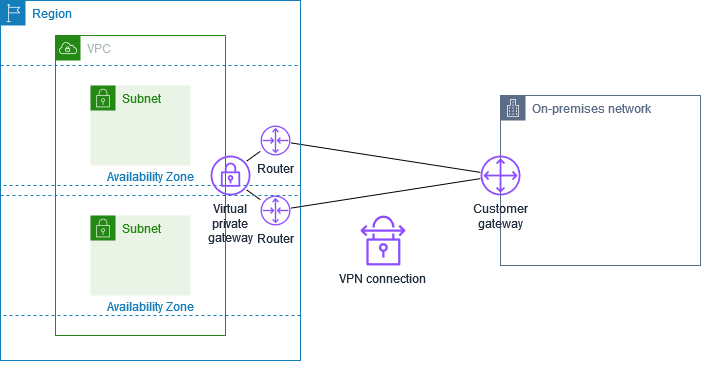

Vous utilisez une connexion Site-to-Site VPN pour connecter votre réseau distant à un VPC. Chaque connexion Site-to-Site VPN possède deux tunnels, chaque tunnel utilisant une adresse IP publique unique. Il est important de configurer deux tunnels pour la redondance. Lorsqu'un tunnel devient indisponible (par exemple, en cas d'arrêt pour maintenance), le trafic réseau est automatiquement acheminé vers le tunnel disponible pour cette connexion Site-to-Site VPN spécifique.

Le schéma suivant illustre les deux tunnels d'une connexion VPN. Chaque tunnel se termine dans une zone de disponibilité différente afin d'améliorer la disponibilité. Le trafic provenant du réseau local AWS utilise les deux tunnels. Le trafic AWS en provenance du réseau local préfère l'un des tunnels, mais peut automatiquement basculer vers l'autre tunnel en cas de défaillance AWS latérale.

Lorsque vous créez une connexion Site-to-Site VPN, vous téléchargez un fichier de configuration spécifique à votre dispositif de passerelle client qui contient des informations pour configurer l'appareil, notamment des informations pour configurer chaque tunnel. Vous pouvez éventuellement spécifier vous-même certaines options du tunnel lorsque vous créez la connexion Site-to-Site VPN. Sinon, AWS fournit des valeurs par défaut.

Note

Site-to-Site Les points de terminaison du tunnel VPN évaluent les propositions provenant de votre passerelle client en commençant par la valeur configurée la plus faible de la liste ci-dessous, quelle que soit la commande de proposition émanant de la passerelle client. Vous pouvez utiliser la modify-vpn-connection-options commande pour restreindre la liste des options que les AWS points de terminaison accepteront. Pour plus d'informations, consultez modify-vpn-connection-options

Voici les options de tunnel que vous pouvez configurer.

Note

Certaines options de tunnel comportent plusieurs valeurs par défaut. Par exemple, les versions IKE comportent deux valeurs d'option de tunnel par défaut : ikev1 etikev2. Toutes les valeurs par défaut seront associées à cette option de tunnel si vous ne choisissez pas de valeurs spécifiques. Cliquez pour supprimer toute valeur par défaut que vous ne souhaitez pas associer à l'option de tunnel. Par exemple, si vous souhaitez uniquement l'utiliser ikev1 pour la version IKE, cliquez ikev2 pour la supprimer.

- Expiration du délai d'attente de la fonction Dead Peer Detection (DPD)

-

Nombre de secondes au bout duquel le délai d'attente de la fonction DPD arrive à expiration. Un délai d'expiration du DDP de 30 secondes signifie que le point de terminaison VPN considérera que l'homologue est mort 30 secondes après l'échec du premier maintien en vie. Vous pouvez spécifier 30 secondes ou plus.

Valeur par défaut : 40

- Action d'expiration du délai d'attente de la fonction Dead Peer Detection

-

Action à effectuer après l'expiration du délai d'attente de la fonction Dead peer detection (DPD). Vous pouvez spécifier les valeurs suivantes :

-

Clear: fin de la session IKE lors de l'expiration du délai d'attente de la fonction Dead Peer Detection (arrêt du tunnel et effacement des routes) -

None: aucune action lors de l'expiration du délai d'attente de la fonction Dead Peer Detection -

Restart: redémarrage de la session IKE lors de l'expiration du délai d'attente de la fonction Dead Peer Detection

Pour plus d'informations, consultez AWS Site-to-Site VPN options d'initiation du tunnel.

Par défaut:

Clear -

- Options de journalisation de VPN

-

Grâce aux journaux Site-to-Site VPN, vous pouvez accéder à des informations détaillées sur l'établissement du tunnel de sécurité IP (IPsec), les négociations relatives à l'échange de clés Internet (IKE) et les messages du protocole de détection des pairs morts (DDP).

Pour de plus amples informations, veuillez consulter AWS Site-to-Site VPN journaux.

Formats de journal disponibles :

json,text - Versions IKE

-

Versions IKE autorisées pour le tunnel VPN. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut :

ikev1,ikev2 - Tunnel intérieur IPv4 CIDR

-

La plage d' IPv4 adresses internes (internes) du tunnel VPN. Vous pouvez spécifier un bloc d'adresse CIDR d'une taille de /30 dans la plage

169.254.0.0/16. Le bloc CIDR doit être unique pour toutes les connexions Site-to-Site VPN qui utilisent la même passerelle privée virtuelle.Note

Le bloc d'adresse CIDR n'a pas besoin d'être unique sur l'ensemble des connexions d'une passerelle de transit. Cependant, s'il n'est pas unique, cela peut créer un conflit sur votre passerelle client. Procédez avec prudence lorsque vous réutilisez le même bloc CIDR sur plusieurs connexions Site-to-Site VPN sur une passerelle de transit.

Les blocs d'adresse CIDR suivants sont réservés et ne peuvent pas être utilisés :

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

Par défaut : un bloc IPv4 CIDR de taille /30 de la

169.254.0.0/16plage. -

- Stockage de clés pré-partagé

-

Type de stockage pour la clé pré-partagée :

-

Standard — La clé pré-partagée est stockée directement dans le service Site-to-Site VPN.

-

Secrets Manager — La clé pré-partagée est stockée à l'aide AWS Secrets Manager de. Pour plus d'informations sur Secrets Manager, consultezFonctionnalités de sécurité améliorées grâce à Secrets Manager.

-

- Tunnel intérieur IPv6 CIDR

-

(Connexions IPv6 VPN uniquement) Plage d' IPv6 adresses internes (internes) du tunnel VPN. Vous pouvez spécifier un bloc d'adresses CIDR d'une taille de /126 de la plage

fd00::/8locale. Le bloc CIDR doit être unique pour toutes les connexions Site-to-Site VPN qui utilisent la même passerelle de transit. Si vous ne spécifiez aucun IPv6 sous-réseau, Amazon sélectionne automatiquement un sous-réseau /128 dans cette plage. Que vous spécifiez le sous-réseau ou qu'Amazon le sélectionne, Amazon utilise la première IPv6 adresse utilisable du sous-réseau pour son côté de la connexion, et votre côté utilise la deuxième adresse utilisable IPv6 .Par défaut : un bloc d'adresse IPv6 CIDR de taille /126 issu de la plage locale

fd00::/8. - Type d'adresse IP du tunnel extérieur

-

Type d'adresse IP pour les adresses IP des tunnels extérieurs (externes). Vous pouvez spécifier l'une des options suivantes :

-

PrivateIpv4: utilisez une IPv4 adresse privée pour déployer des connexions Site-to-Site VPN via Direct Connect. -

PublicIpv4: (Par défaut) Utilisez les IPv4 adresses du tunnel extérieur IPs. -

Ipv6: utilisez IPv6 les adresses du tunnel extérieur IPs. Cette option n'est disponible que pour les connexions VPN sur une passerelle de transit ou sur le Cloud WAN.

Lorsque vous sélectionnez

Ipv6, AWS configure automatiquement les IPv6 adresses des tunnels extérieurs pour le côté AWS des tunnels VPN. Votre dispositif de passerelle client doit prendre en charge l' IPv6 adressage et être capable d'établir des IPsec tunnels avec les IPv6 points de terminaison.Par défaut :

PublicIpv4 -

- IPv4 Réseau local CIDR

-

(connexion IPv4 VPN uniquement) La plage d'adresses CIDR utilisée lors de la négociation de la phase 2 de l'IKE pour le côté client (sur site) du tunnel VPN. Cette plage est utilisée pour proposer des itinéraires mais n'impose pas de restrictions de trafic car elle AWS est exclusivement basée sur les itinéraires VPNs . Les solutions basées sur des politiques ne VPNs sont pas prises en charge car elles limiteraient AWS la capacité à prendre en charge les protocoles de routage dynamiques et les architectures multirégionales. Cela doit inclure les plages d'adresses IP de votre réseau local qui doivent communiquer via le tunnel VPN. Des configurations de table de routage et NACLs des groupes de sécurité appropriés doivent être utilisés pour contrôler le flux de trafic réel.

Par défaut : 0.0.0.0/0

- IPv4 Réseau distant CIDR

-

(Connexion IPv4 VPN uniquement) La plage CIDR utilisée lors de la négociation de la phase 2 de l'IKE pour le AWS côté du tunnel VPN. Cette plage est utilisée pour proposer des itinéraires mais n'impose pas de restrictions de trafic car AWS utilise exclusivement des itinéraires basés sur les itinéraires VPNs. AWS ne prend pas en charge les solutions basées sur des politiques, VPNs car elles n'offrent pas la flexibilité requise pour les scénarios de routage complexes et sont incompatibles avec des fonctionnalités telles que les passerelles de transit et le VPN Equal Cost Multi-Path (ECMP). Car VPCs il s'agit généralement de la plage CIDR de votre VPC. Pour les passerelles de transit, cela peut inclure plusieurs plages d'adresses CIDR provenant d'un réseau rattaché VPCs ou d'un autre réseau.

Par défaut : 0.0.0.0/0

- IPv6 Réseau local CIDR

-

(Connexion IPv6 VPN uniquement) La plage IPv6 CIDR du côté de la passerelle client (sur site) autorisée à communiquer via les tunnels VPN.

Par défaut : ::/0

- IPv6 Réseau distant CIDR

-

(Connexion IPv6 VPN uniquement) La plage IPv6 CIDR du AWS côté autorisé à communiquer via les tunnels VPN.

Par défaut : ::/0

- Numéros de groupe Diffie-Hellman (DH) de la phase 1

-

Numéros de groupe DH autorisés pour le tunnel VPN pour la phase 1 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : 2, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Numéros de groupe Diffie-Hellman (DH) de la phase 2

-

Numéros de groupe DH autorisés pour le tunnel VPN pour la phase 2 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : 2, 5, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Algorithmes de chiffrement de la phase 1

-

Algorithmes de chiffrement autorisés pour le tunnel VPN pour la phase 1 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : AES128, -GCM-16 AES256, AES128 -GCM-16 AES256

- Algorithmes de chiffrement de la phase 2

-

Algorithmes de chiffrement autorisés pour le tunnel VPN pour la phase 2 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : AES128, -GCM-16 AES256, AES128 -GCM-16 AES256

- Algorithmes d'intégrité de la phase 1

-

Algorithmes d'intégrité autorisés pour le tunnel VPN pour la phase 1 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : SHA1, SHA2 -256, -384, SHA2 -512 SHA2

- Algorithmes d'intégrité de la phase 2

-

Algorithmes d'intégrité autorisés pour le tunnel VPN pour la phase 2 des négociations IKE. Vous pouvez spécifier une ou plusieurs valeurs par défaut.

Valeurs par défaut : SHA1, SHA2 -256, -384, SHA2 -512 SHA2

- Durée de vie phase 1

-

Note

AWS initialisez de nouvelles touches avec les valeurs temporelles définies dans les champs Durée de vie de la phase 1 et Durée de vie de la phase 2. Si ces durées de vie sont différentes des valeurs de liaison négociées, la connectivité du tunnel risque d'être interrompue.

Durée de vie en secondes de la phase 1 de la négociation IKE. Vous pouvez spécifier un nombre compris entre 900 et 28 800.

Valeur par défaut : 28 800 (8 heures)

- Durée de vie phase 2

-

Note

AWS initialisez de nouvelles touches avec les valeurs temporelles définies dans les champs Durée de vie de la phase 1 et Durée de vie de la phase 2. Si ces durées de vie sont différentes des valeurs de liaison négociées, la connectivité du tunnel risque d'être interrompue.

Durée de vie en secondes de la phase 2 de la négociation IKE. Vous pouvez spécifier un nombre compris entre 900 et 3 600. Le nombre que vous spécifiez doit être inférieur au nombre de secondes de la durée de vie de la phase 1.

Valeur par défaut : 3 600 (1 heure)

- Clé pré-partagée (PSK)

-

Clé prépartagée (pre-shared key, PSK) permettant d'établir l'association de sécurité IKE (internet key exchange) initiale entre la passerelle cible et la passerelle client.

La clé pré-partagée doit comporter entre 8 et 64 caractères et ne peut pas commencer par un zéro (0). Les caractères autorisés sont les caractères alphanumériques, les points (.) et les traits de soulignement (_).

Valeur par défaut : chaîne alphanumérique de 32 caractères.

- Fuzz du changement de clé

-

Pourcentage de la fenêtre de changement de clé (déterminé par le temps de la marge du changement de clé) dans laquelle le temps de changement de clé est sélectionné aléatoirement.

Vous pouvez spécifier une valeur de pourcentage comprise entre 0 et 100.

Par défaut : 100

- Durée de marge du changement de clé

-

Durée de marge en secondes avant l'expiration de la durée de vie des phases 1 et 2, pendant laquelle le AWS côté de la connexion VPN effectue une nouvelle clé IKE.

Vous pouvez spécifier un nombre compris entre 60 et la moitié de la valeur de la durée de vie de la phase 2.

L'heure exacte du changement de clé est sélectionnée aléatoirement en fonction de la valeur du fuzz de changement de clé.

Valeur par défaut : 270 (4,5 minutes)

- Paquets de taille de la fenêtre de réexécution

-

Nombre de paquets dans une fenêtre de réexécution IKE.

Vous pouvez spécifier une valeur comprise entre 64 et 2 048.

Par défaut: 1024

- Action de démarrage

-

Action à effectuer lors de l'établissement du tunnel pour une connexion VPN. Vous pouvez spécifier les valeurs suivantes :

-

Start: AWS lance la négociation IKE pour ouvrir le tunnel. Prise en charge uniquement si votre passerelle client est configurée avec une adresse IP. -

Add: votre périphérique de passerelle client doit lancer la négociation IKE pour activer le tunnel.

Pour plus d'informations, consultez AWS Site-to-Site VPN options d'initiation du tunnel.

Par défaut:

Add -

- Contrôle du cycle de vie des points de terminaison de tunnel

-

Le contrôle du cycle de vie des points de terminaison de tunnel permet de contrôler le calendrier de remplacement des points de terminaison.

Pour de plus amples informations, veuillez consulter AWS Site-to-Site VPN contrôle du cycle de vie des terminaux du tunnel.

Par défaut:

Off

Vous pouvez spécifier les options de tunnel lorsque vous créez une connexion Site-to-Site VPN, ou vous pouvez modifier les options de tunnel pour une connexion VPN existante. Pour plus d’informations, consultez les rubriques suivantes :