Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS Site-to-Site VPN dispositifs de passerelle client

Un dispositif de passerelle client est une appliance physique ou logicielle que vous possédez ou gérez sur votre réseau local (de votre côté d'une connexion Site-to-Site VPN). Vous ou votre administrateur réseau devez configurer l'appareil pour qu'il fonctionne avec la connexion Site-to-Site VPN.

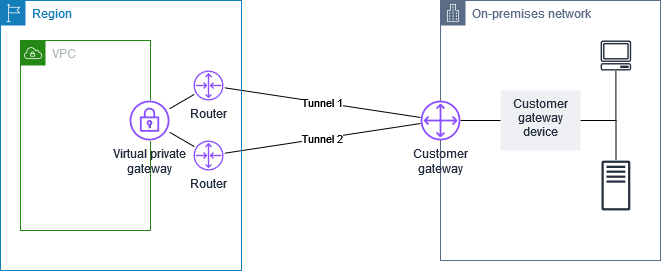

Le diagramme suivant illustre votre réseau, le périphérique de passerelle client et la connexion VPN qui mène à une passerelle réseau privé virtuel qui est attachée à votre VPC. Les deux lignes entre la passerelle client et la passerelle réseau privé virtuel représentent les tunnels de la connexion VPN. En cas de panne d'un appareil AWS, votre connexion VPN bascule automatiquement vers le second tunnel afin que votre accès ne soit pas interrompu. De temps en temps, effectue AWS également une maintenance de routine sur la connexion VPN, ce qui peut désactiver brièvement l'un des deux tunnels de votre connexion VPN. Pour de plus amples informations, veuillez consulter AWS Site-to-Site VPN remplacement des extrémités des tunnels. Lorsque vous configurez votre périphérique de passerelle client, il est donc important de le configurer afin qu'il utilise les deux tunnels.

Pour plus d’informations sur la configuration d'une connexion VPN, consultez Commencez avec AWS Site-to-Site VPN. Au cours de ce processus, vous créez une ressource de passerelle client dans AWS, qui fournit des informations AWS sur votre appareil, par exemple son adresse IP destinée au public. Pour de plus amples informations, veuillez consulter Options de passerelle client pour votre AWS Site-to-Site VPN connexion. La ressource de passerelle client dans AWS ne configure ni ne crée le dispositif de passerelle client. Vous devez configurer l'appareil vous-même.

Vous trouverez également des dispositifs de VPN logiciel sur AWS Marketplace