Présentation d'une nouvelle expérience de console pour AWS WAF

Vous pouvez désormais utiliser l'expérience mise à jour pour accéder aux AWS WAF fonctionnalités n'importe où dans la console. Pour en savoir plus, consultez Utilisation de l'expérience de console mise à jour.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

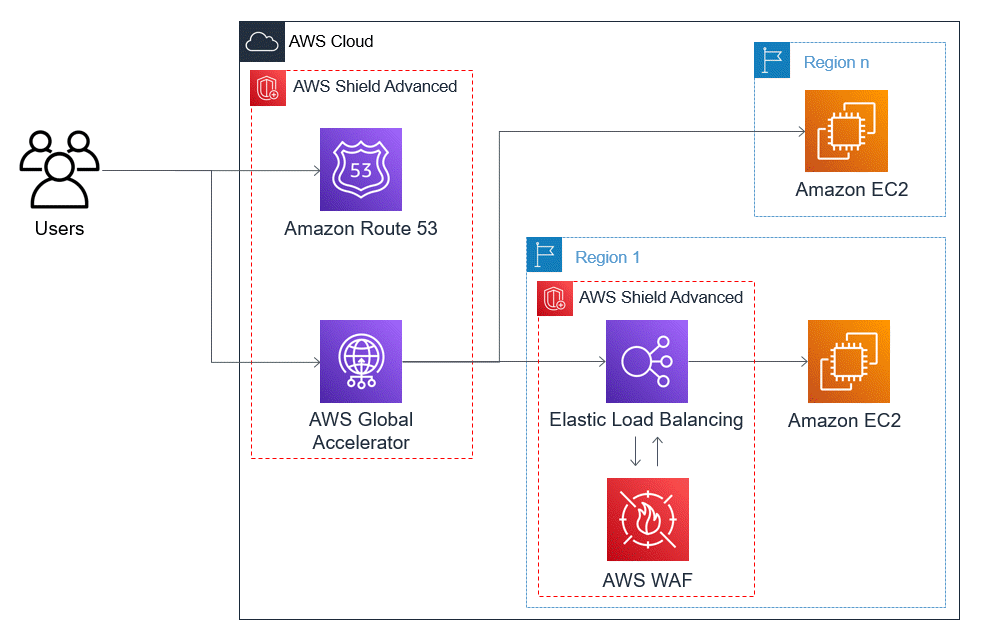

Exemple d'architecture de résilience Shield Advanced DDo S pour les applications TCP et UDP

Cet exemple montre une architecture résiliente DDo S pour les applications TCP et UDP dans une AWS région qui utilise des instances Amazon Elastic Compute Cloud (Amazon EC2) ou des adresses IP élastiques (EIP).

Vous pouvez suivre cet exemple général pour améliorer la résilience DDo S pour les types d'applications suivants :

Applications TCP ou UDP. Par exemple, les applications utilisées pour les jeux, l'IoT et la voix sur IP.

Applications Web qui nécessitent des adresses IP statiques ou qui utilisent des protocoles non pris CloudFront en charge par Amazon. Par exemple, votre application peut avoir besoin d'adresses IP que vos utilisateurs peuvent ajouter à leurs listes d'autorisation de pare-feu et qui ne sont utilisées par aucun autre AWS client.

Vous pouvez améliorer la résilience DDo S pour ces types d'applications en introduisant Amazon Route 53 et AWS Global Accelerator. Ces services peuvent rediriger les utilisateurs vers votre application et fournir à celle-ci des adresses IP statiques qui sont acheminées de manière anycast sur le réseau périphérique AWS mondial. Les accélérateurs standard de Global Accelerator peuvent améliorer le temps de latence des utilisateurs jusqu'à 60 %. Si vous possédez une application Web, vous pouvez détecter et atténuer les inondations de demandes au niveau de la couche d'application Web en exécutant l'application sur un Application Load Balancer, puis en le protégeant à l'aide AWS WAF d'une ACL Web.

Après avoir créé votre application, protégez vos zones hébergées Route 53, les accélérateurs standard de Global Accelerator et tous les équilibreurs de charge d'application avec Shield Advanced. Lorsque vous protégez vos équilibreurs de charge d'application, vous pouvez associer le AWS WAF Web ACLs et créer des règles basées sur le taux pour ceux-ci. Vous pouvez configurer un engagement proactif avec le SRT à la fois pour vos accélérateurs standard Global Accelerator et pour vos équilibreurs de charge d'application en associant des bilans de santé Route 53 nouveaux ou existants. Pour en savoir plus sur les options, voirProtection des ressources dans AWS Shield Advanced.

Le schéma de référence suivant décrit un exemple d'architecture résiliente DDo S pour les applications TCP et UDP.

Les avantages que cette approche apporte à votre application sont les suivants :

-

Protection contre les plus grandes attaques connues au niveau de la couche d'infrastructure (couche 3 et couche 4) DDo S. Si le volume d'une attaque provoque une congestion en amont AWS, la panne sera isolée plus près de sa source et aura un impact minimisé sur vos utilisateurs légitimes.

-

Protection contre les attaques de la couche applicative du DNS, car Route 53 est chargée de fournir des réponses DNS faisant autorité.

-

Si vous avez une application Web, cette approche fournit une protection contre les inondations de demandes au niveau de la couche d'application Web. La règle basée sur le débit que vous configurez dans votre ACL AWS WAF Web bloque les sources IPs lorsqu'elles envoient plus de demandes que ce que la règle autorise.

-

Engagement proactif avec la Shield Response Team (SRT), si vous choisissez d'activer cette option pour les ressources éligibles. Lorsque Shield Advanced détecte un événement qui affecte l'état de santé de votre application, le SRT répond et communique de manière proactive avec vos équipes chargées de la sécurité ou des opérations en utilisant les informations de contact que vous fournissez.