SEC10-BP03 Préparer les capacités de criminalistique

Pour anticiper un incident de sécurité, envisagez de développer des fonctionnalités d’analyse poussée pour faciliter les enquêtes sur les événements de sécurité.

Niveau d’exposition au risque si cette bonne pratique n’est pas respectée : moyen

Les concepts issus de la criminalistique traditionnelle sur site s'appliquent à. AWS Pour obtenir des informations clés permettant de commencer à renforcer les capacités de criminalistique dans le AWS Cloud, voir Stratégies relatives à l'environnement d'investigation judiciaire dans le

Une fois que vous avez configuré votre environnement et votre Compte AWS structure pour la criminalistique, définissez les technologies nécessaires pour appliquer efficacement des méthodologies médico-légales fiables au cours des quatre phases :

-

Collecte : collectez les AWS journaux pertinents AWS CloudTrail AWS Config, tels que les journaux de VPC flux et les journaux au niveau de l'hôte. Collectez des instantanés, des sauvegardes et des vidages de mémoire des AWS ressources concernées, le cas échéant.

-

Examen : examinez les données collectées en extrayant et en évaluant les informations pertinentes.

-

Analyse : analysez les données collectées afin de comprendre l’incident et d’en tirer des conclusions.

-

Production de rapports : présentez les informations issues de la phase d’analyse.

Étapes d’implémentation

Préparer votre environnement d’analyse poussée

AWS Organizations

Pour la réponse aux incidents, il est utile de disposer d'une Compte AWS structure prenant en charge les fonctions de réponse aux incidents, qui comprend une unité d'organisation de sécurité et une unité d'organisation médico-légale. Au sein de l’unité d’organisation de sécurité, vous devez disposer de comptes pour :

-

Archivage des journaux : regroupez les journaux dans une archive de journaux Compte AWS avec des autorisations limitées.

-

Outils de sécurité : centralisez les services de sécurité dans un outil Compte AWS de sécurité. Ce compte joue le rôle d’administrateur délégué pour les services de sécurité.

Au sein de l’unité d’organisation d’analyse poussée, vous avez la possibilité de mettre en place un ou plusieurs comptes d’analyse poussée pour chaque région dans laquelle vous opérez, selon ce qui convient le mieux à votre entreprise et à votre modèle opérationnel. Si vous créez un compte médico-légal par région, vous pouvez bloquer la création de AWS ressources en dehors de cette région et réduire le risque que des ressources soient copiées vers une région non prévue. Par exemple, si vous opérez uniquement dans les régions USA Est (Virginie du Nord) (us-east-1) et USA Ouest (Oregon) (us-west-2), vous aurez deux comptes dans l’unité d’organisation médico-légale : un pour us-east-1 et un pour us-west-2.

Vous pouvez créer une enquête Compte AWS pour plusieurs régions. Vous devez faire preuve de prudence lorsque vous copiez AWS des ressources sur ce compte afin de vérifier que vous respectez vos exigences en matière de souveraineté des données. Étant donné que la mise en place de nouveaux comptes prend du temps, il est impératif de créer et d’instrumenter les comptes d’analyse poussée bien avant un incident afin que les intervenants puissent être prêts à les utiliser efficacement pour intervenir.

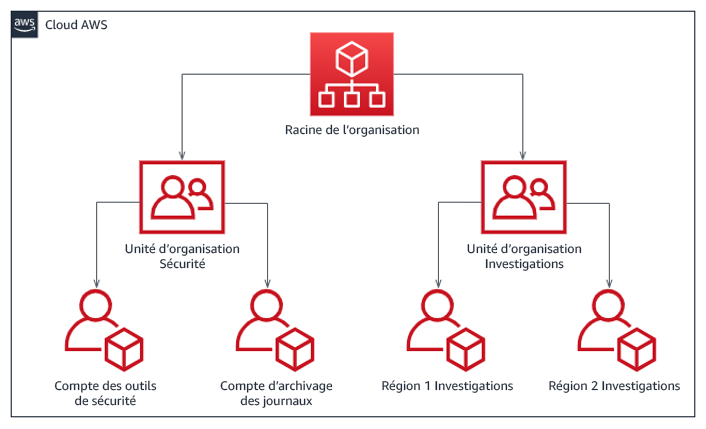

Le diagramme suivant présente un exemple de structure de compte, y compris une unité d’organisation d’analyse poussée avec des comptes d’analyse poussée par région :

Structure de compte par région pour la réponse aux incidents

Conservez les sauvegardes et les instantanés

La configuration de sauvegardes des systèmes et des bases de données clés s’avère essentielle pour récupérer d’un incident de sécurité et à des fins d’analyse poussée. Une fois les sauvegardes en place, vous pouvez restaurer vos systèmes à leur état stable antérieur. AWS Activé, vous pouvez prendre des instantanés de différentes ressources. Les instantanés vous fournissent des point-in-time copies de sauvegarde de ces ressources. De nombreux AWS services peuvent vous aider en matière de sauvegarde et de restauration. Pour en savoir plus sur ces services et approches de la sauvegarde et de la récupération, reportez-vous au Recommandation en matière de sauvegarde et de récupération et à Utiliser les sauvegardes pour récupérer après un incident de sécurité

Il est essentiel que vos sauvegardes soient bien protégées, en particulier dans le cas de rançongiciels. Pour obtenir des conseils sur la sécurisation de vos sauvegardes, reportez-vous aux 10 meilleures pratiques de sécurité en matière de sauvegarde dans AWS

Automatisez la criminalistique

Lors d'un événement de sécurité, votre équipe de réponse aux incidents doit être en mesure de collecter et d'analyser des preuves rapidement tout en préservant la précision pendant la période entourant l'événement (par exemple en capturant les journaux relatifs à un événement ou à une ressource spécifique ou en collectant un fichier mémoire d'une EC2 instance Amazon). Il est à la fois difficile et fastidieux pour l’équipe de réponse aux incidents de collecter manuellement les preuves pertinentes, en particulier sur un grand nombre d’instances et de comptes. De plus, la collecte manuelle peut faire l’objet d’erreurs humaines. Pour ces raisons, vous devez développer et mettre en œuvre autant que possible l’automatisation de l’analyse poussée.

AWS propose un certain nombre de ressources d'automatisation pour la criminalistique, qui sont répertoriées dans la section Ressources suivante. Ces ressources sont des exemples de modèles d’analyse poussée que nous avons développés et que les clients ont mis en œuvre. Bien qu’elles puissent constituer une architecture de référence utile au départ, envisagez de les modifier ou de créer de nouveaux modèles d’automatisation de l’analyse poussée en fonction de votre environnement, de vos exigences, de vos outils et de vos processus d’analyse poussée.

Ressources

Documents connexes :

-

AWS Guide de réponse aux incidents de sécurité - Développez des capacités de criminalistique

-

AWS Guide de réponse aux incidents de sécurité - Ressources médico-légales

-

Stratégies relatives à l'environnement d'investigation médico-légale dans le AWS Cloud

-

Comment automatiser la collecte médico-légale de disques dans AWS

-

AWS Conseils prescriptifs - Automatisez la réponse aux incidents et la criminalistique

Vidéos connexes :

Exemples connexes :