Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Présentation des attaques par déni de service

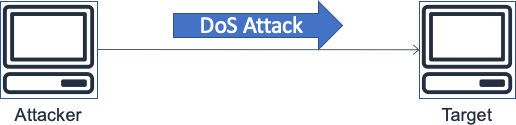

Une attaque ou un événement par déni de service (DoS) est une tentative délibérée de rendre un site Web ou une application indisponible pour les utilisateurs, par exemple en l'inondant de trafic réseau. Les attaquants utilisent diverses techniques qui consomment de grandes quantités de bande passante réseau ou monopolisent d'autres ressources du système, perturbant ainsi l'accès des utilisateurs légitimes. Dans sa forme la plus simple, un attaquant isolé utilise une source unique pour exécuter une attaque DoS contre une cible, comme le montre la figure suivante.

Schéma illustrant une attaque DoS

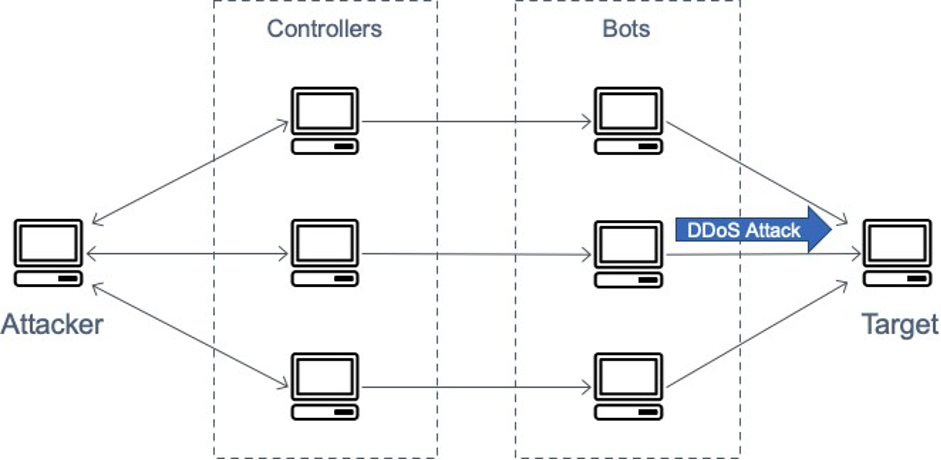

Lors d'une attaque par déni de service distribué (DDoS), un attaquant utilise plusieurs sources pour orchestrer une attaque contre une cible. Ces sources peuvent inclure des groupes distribués d'ordinateurs, de routeurs, d'appareils IoT et d'autres terminaux infectés par des logiciels malveillants. La figure suivante montre un réseau d'hôtes compromis qui participent à l'attaque, générant un flot de paquets ou de demandes visant à submerger la cible.

Schéma illustrant une DDoS attaque

Le modèle Open Systems Interconnection (OSI) comporte sept couches, décrites dans le tableau suivant. DDoSles attaques sont plus fréquentes aux couches 3, 4, 6 et 7.

-

Les attaques de couches 3 et 4 correspondent aux couches réseau et transport du OSI modèle. Dans ce livre blanc, nous les AWS désignons collectivement sous le terme « attaques de la couche d'infrastructure ».

-

Les attaques des couches 6 et 7 correspondent aux couches Présentation et Application du OSI modèle. Ce livre blanc les aborde ensemble en tant qu'attaques de la couche applicative.

Ce paper traite de ces types d'attaques dans les sections qui suivent.

Tableau 1 — OSI modèle

| # | Couche |

Unité |

Description |

Exemples vectoriels |

|---|---|---|---|---|

| 7 | Application |

Données |

Processus du réseau jusqu'à la demande |

HTTPinondations, inondations DNS de requêtes |

| 6 | Présentation |

Données |

Représentation et chiffrement des données |

Abus de sécurité de la couche de transport (TLS) |

| 5 | Session |

Données |

Communication entre hôtes |

N/A |

| 4 | Transport |

Segments |

nd-to-end Connexions E et fiabilité |

Synchroniser (SYN) les inondations |

| 3 | Réseau |

Paquets |

Détermination du chemin et adressage logique |

Attaques par réflexion via le protocole User Datagram Protocol (UDP) |

| 2 | Liaison de données |

Frames (Images) |

Adressage physique |

N/A |

| 1 | Physique |

Bits |

Transmission multimédia, signal et binaire |

N/A |