Ce guide fournit de la documentation pour Wickr Enterprise. Si vous utilisez AWS Wickr, consultez le guide d'administration d'AWS Wickr ou le guide de l'utilisateur d'AWS Wickr.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Commencer à utiliser Wickr Enterprise

Rubriques

Prérequis

Avant de commencer, vérifiez que les conditions suivantes sont remplies :

-

Télécharger Node.js 16+

-

AWS CLI configuré avec les informations d'identification de votre compte.

Elles proviendront soit de votre fichier de configuration,

~/.aws/configsoit à l'aide des variables d'AWS_environnement. -

Installez kubectl. Pour plus d'informations, consultez Installation ou mise à jour de kubectl dans le guide Amazon EKSUser .

-

Installez la CLI kots. Pour plus d'informations, consultez la section Installation de la CLI kots.

-

Ports à autoriser : 443/TCP pour le trafic d'appel HTTPS et TCP ; 16384-19999/UDP pour le trafic d'appel UDP ; TCP/8443

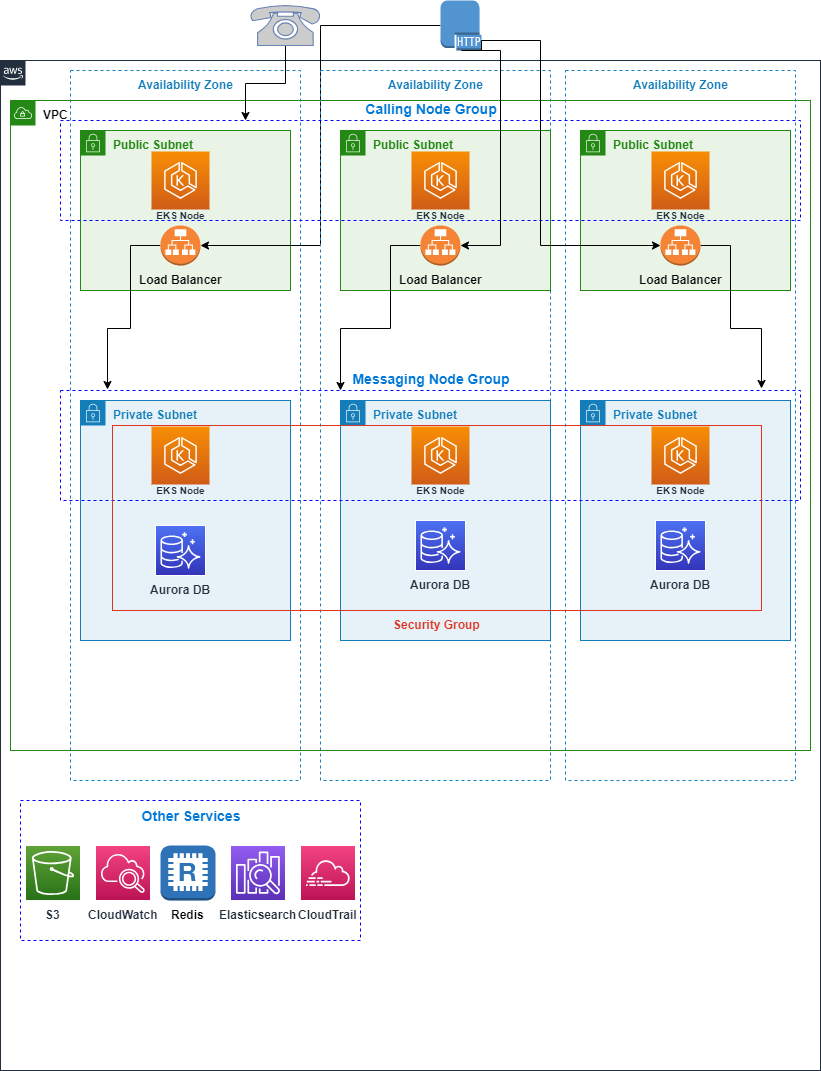

Architecture

Installation des dépendances

Vous pouvez ajouter toutes les dépendances au package par défaut à l'aide de la commande suivante :

npm install

Configuration

AWS Cloud Development Kit (AWS CDK) utilise des valeurs de contexte pour contrôler la configuration de l'application. Wickr Enterprise utilise les valeurs contextuelles du CDK pour contrôler les paramètres tels que le nom de domaine de votre installation Wickr Enterprise ou le nombre de jours pendant lesquels les sauvegardes RDS sont conservées. Pour plus d'informations, consultez la section Contexte d'exécution dans le Guide du AWS Cloud Development Kit (AWS CDK) développeur.

Il existe plusieurs manières de définir les valeurs de contexte, mais nous vous recommandons de les modifier pour les adapter cdk.context.json à votre cas d'utilisation particulier. Seules les valeurs de contexte commençant par wickr/ sont liées au déploiement de Wickr Enterprise ; les autres sont des valeurs de contexte spécifiques au CDK. Pour conserver les mêmes paramètres lors de votre prochaine mise à jour via le CDK, enregistrez ce fichier.

Au minimum, vous devez définir wickr/licensePathwickr/domainName, et soit wickr/acm:certificateArn soit wickr/route53:hostedZoneId etwickr/route53:hostedZoneName.

Avec une zone hébergée publique

Si vous avez une zone hébergée publique Route 53 dans votre Compte AWS, nous vous recommandons d'utiliser les paramètres suivants pour configurer le contexte de votre CDK :

-

wickr/domainName- Le nom de domaine à utiliser pour ce déploiement de Wickr Enterprise. Si vous utilisez une zone hébergée publique Route 53, les enregistrements DNS et les certificats ACM pour ce nom de domaine seront automatiquement créés. -

wickr/route53:hostedZoneName- Nom de la zone hébergée Route 53 dans laquelle créer des enregistrements DNS. -

wickr/route53:hostedZoneId- ID de zone hébergée Route 53 dans laquelle créer des enregistrements DNS.

Cette méthode crée un certificat ACM en votre nom, ainsi que les enregistrements DNS pointant votre nom de domaine vers l'équilibreur de charge situé devant votre déploiement Wickr Enterprise.

Sans zone hébergée publique

Si votre compte ne possède pas de zone hébergée publique Route 53, un certificat ACM doit être créé manuellement et importé dans le CDK à l'aide de la valeur de wickr/acm:certificateArn contexte.

-

wickr/domainName- Le nom de domaine à utiliser pour ce déploiement de Wickr Enterprise. Si vous utilisez une zone hébergée publique Route 53, les enregistrements DNS et les certificats ACM pour ce nom de domaine seront automatiquement créés. -

wickr/acm:certificateArn- L'ARN d'un certificat ACM à utiliser sur l'équilibreur de charge. Cette valeur doit être fournie si aucune zone hébergée publique de la Route 53 n'est disponible sur votre compte.

Importer un certificat dans ACM

Vous pouvez importer un certificat obtenu en externe à l'aide de la commande suivante :

aws acm import-certificate \ --certificate fileb://path/to/cert.pem \ --private-key fileb://path/to/key.pem \ --certificate-chain fileb://path/to/chain.pem

La sortie sera l'ARN du certificat, qui doit être utilisé pour la valeur du paramètre de wickr/acm:certificateArn contexte. Il est important que le certificat téléchargé soit valide pour lewickr/domainName, sinon les connexions HTTPS ne pourront pas être validées. Pour plus d'informations, consultez la section Importation d'un certificat dans le guide de AWS Certificate Manager l'utilisateur.

Création d'enregistrements DNS

Aucune zone hébergée publique n'étant disponible, les enregistrements DNS doivent être créés manuellement une fois le déploiement terminé pour pointer vers l'équilibreur de charge situé devant votre déploiement Wickr Enterprise.

Déploiement dans un VPC existant

Si vous avez besoin d'un VPC existant, vous pouvez en utiliser un. Cependant, le VPC doit être configuré pour répondre aux spécifications nécessaires à EKS. Pour plus d'informations, consultez la section Afficher les exigences réseau d'Amazon EKS pour les VPC et les sous-réseaux dans le guide de l'utilisateur Amazon EKS, et assurez-vous que le VPC à utiliser répond à ces exigences.

En outre, il est vivement recommandé de vous assurer que vous disposez de points de terminaison VPC pour les services suivants :

-

CLOUDWATCH

-

CLOUDWATCH_LOGS

-

EC2

-

EC2_MESSAGES

-

ECR

-

ECR_DOCKER

-

ELASTIC_LOAD_BALANCING

-

KMS

-

SECRETS_MANAGER

-

SSM

-

MESSAGES_SMS

Pour déployer des ressources dans un VPC existant, définissez les valeurs de contexte suivantes :

-

wickr/vpc:id- L'ID VPC dans lequel déployer les ressources (par exemplevpc-412beef). -

wickr/vpc:cidr- Le IPv4 CIDR du VPC (par exemple)172.16.0.0/16. -

wickr/vpc:publicSubnetIds- Une liste de sous-réseaux publics séparés par des virgules dans le VPC. L'Application Load Balancer et les nœuds de travail EKS appelants seront déployés dans ces sous-réseaux (par exemple).subnet-6ce9941,subnet-1785141,subnet-2e7dc10 -

wickr/vpc:privateSubnetIds- Une liste de sous-réseaux privés séparés par des virgules dans le VPC. Les nœuds de travail EKS et le serveur bastion seront déployés dans ces sous-réseaux (par exemplesubnet-f448ea8,subnet-3eb0da4,subnet-ad800b5). -

wickr/vpc:isolatedSubnetIds- Une liste séparée par des virgules de sous-réseaux isolés dans le VPC. La base de données RDS sera déployée dans ces sous-réseaux (par exemplesubnet-d1273a2,subnet-33504ae,subnet-0bc83ac). -

wickr/vpc:availabilityZones- Une liste de zones de disponibilité séparées par des virgules pour les sous-réseaux du VPC (par exemple).us-east-1a,us-east-1b,us-east-1c

Pour plus d'informations sur les points de terminaison VPC d'interface, consultez Accéder à un AWS service à l'aide d'un point de terminaison VPC d'interface.

Autres paramètres

Pour plus d'informations, consultez la section Valeurs de contexte.

Sangle Bootstrap

Si c'est la première fois que vous utilisez le CDK sur cette région en particulier Compte AWS , vous devez d'abord démarrer le compte pour commencer à utiliser le CDK.

npx cdk bootstrap

Déploiement

Ce processus prendra environ 45 minutes.

npx cdk deploy --all --require-approval=never

Une fois l'installation terminée, l'infrastructure a été créée et vous pouvez commencer à installer Wickr Enterprise.

Création d'enregistrements DNS

Cette étape n'est pas obligatoire si vous avez utilisé une zone hébergée publique lors de la configuration du CDK.

Le résultat du processus de déploiement inclura une valeurWickrAlb.AlbDnsName, qui est le nom DNS de l'équilibreur de charge. Le résultat ressemblera à ce qui suit :

WickrAlb.AlbDnsName = Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com

Dans ce cas, le nom DNS estWickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com. Il s'agit de la valeur à utiliser lors de la création d'un enregistrement CNAME ou A/AAAA (ALIAS) pour votre nom de domaine.

Si vous ne disposez pas du résultat du déploiement, exécutez la commande suivante pour afficher le nom DNS de l'équilibreur de charge :

aws cloudformation describe-stacks --stack-name WickrAlb \ --query 'Stacks[0].Outputs[?OutputKey==`AlbDnsName`].OutputValue' \ --output text

Générer une configuration KOTS

Avertissement

Ce fichier contient des informations sensibles concernant votre installation. Ne le partagez pas et ne l'enregistrez pas publiquement.

Le programme d'installation de Wickr Enterprise nécessite un certain nombre de valeurs de configuration relatives à l'infrastructure pour une installation réussie. Vous pouvez utiliser un script d'assistance pour générer les valeurs de configuration.

./bin/generate-kots-config.ts > wickr-config.json

Si vous avez importé un certificat externe dans ACM lors de la première étape, transmettez l'--ca-fileindicateur à ce script, par exemple :

./bin/generate-kots-config.ts --ca-file path/to/chain.pem > wickr-config.json

Si vous recevez un message d'erreur indiquant que la pile n'existe pas, définissez la variable d'AWS_REGIONenvironnement (export AWS_REGION=us-west-2) sur la région que vous avez sélectionnée et réessayez. Ou, si vous définissez la valeur du contextewickr/stackSuffix, transmettez le suffixe avec le --stack-suffix drapeau.