Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Praktik terbaik untuk menghubungkan Amazon ECS ke AWS layanan dari dalam VPC Anda

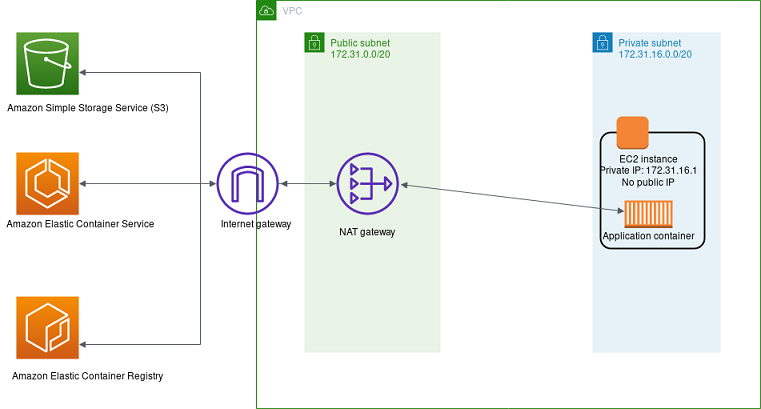

Agar Amazon ECS berfungsi dengan baik, agen kontainer Amazon ECS yang berjalan di setiap host harus berkomunikasi dengan bidang kontrol Amazon ECS. Jika Anda menyimpan gambar kontainer di Amazon ECR, EC2 host Amazon harus berkomunikasi ke titik akhir layanan Amazon ECR, dan ke Amazon S3, tempat lapisan gambar disimpan. Jika Anda menggunakan AWS layanan lain untuk aplikasi kontainer Anda, seperti menyimpan data yang disimpan di DynamoDB, periksa kembali apakah layanan ini juga memiliki dukungan jaringan yang diperlukan.

Gateway NAT

Menggunakan gateway NAT adalah cara termudah untuk memastikan bahwa tugas Amazon ECS Anda dapat mengakses layanan lain AWS . Untuk informasi lebih lanjut tentang pendekatan ini, lihatSubnet pribadi dan gateway NAT.

Berikut ini adalah kerugian untuk menggunakan pendekatan ini:

-

Anda tidak dapat membatasi tujuan apa yang dapat berkomunikasi dengan gateway NAT. Anda juga tidak dapat membatasi tujuan mana yang dapat dikomunikasikan oleh tingkat backend Anda tanpa mengganggu semua komunikasi keluar dari VPC Anda.

-

Gateway NAT mengenakan biaya untuk setiap GB data yang lewat. Jika Anda menggunakan gateway NAT untuk salah satu operasi berikut, Anda dikenakan biaya untuk setiap GB bandwidth:

-

Mengunduh file besar dari Amazon S3

-

Melakukan volume query database yang tinggi ke DynamoDB

-

Menarik gambar dari Amazon ECR

Selain itu, gateway NAT mendukung bandwidth 5 Gbps dan secara otomatis menskalakan hingga 45 Gbps. Jika Anda merutekan melalui gateway NAT tunggal, aplikasi yang memerlukan koneksi bandwidth yang sangat tinggi mungkin mengalami kendala jaringan. Sebagai solusinya, Anda dapat membagi beban kerja Anda di beberapa subnet dan memberikan masing-masing subnet gateway NAT sendiri.

-

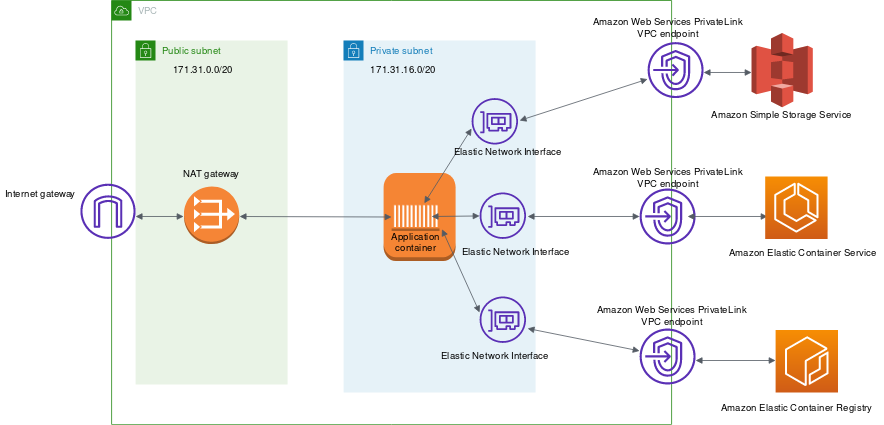

AWS PrivateLink

AWS PrivateLink menyediakan konektivitas pribadi antara VPCs, AWS layanan, dan jaringan lokal Anda tanpa mengekspos lalu lintas Anda ke internet publik.

Endpoint VPC memungkinkan koneksi pribadi antara VPC Anda AWS dan layanan yang didukung serta layanan titik akhir VPC. Lalu lintas antara VPC Anda dan layanan lainnya tidak meninggalkan jaringan Amazon. Titik akhir VPC tidak memerlukan gateway internet, gateway pribadi virtual, perangkat NAT, koneksi VPN, atau koneksi. AWS Direct Connect EC2Instans Amazon di VPC Anda tidak memerlukan alamat IP publik untuk berkomunikasi dengan sumber daya dalam layanan.

Diagram berikut menunjukkan cara kerja komunikasi ke AWS layanan saat Anda menggunakan titik akhir VPC alih-alih gateway internet. AWS PrivateLink ketentuan antarmuka jaringan elastis (ENIs) di dalam subnet, dan aturan perutean VPC digunakan untuk mengirim komunikasi apa pun ke nama host layanan melalui ENI, langsung ke layanan tujuan. AWS Lalu lintas ini tidak perlu lagi menggunakan gateway NAT atau gateway internet.

Berikut ini adalah beberapa titik akhir VPC umum yang digunakan dengan layanan Amazon ECS.

Banyak AWS layanan lain yang mendukung titik akhir VPC. Jika Anda menggunakan AWS layanan apa pun secara berlebihan, Anda harus mencari dokumentasi khusus untuk layanan itu dan cara membuat titik akhir VPC untuk lalu lintas tersebut.