Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan akses federasi ke Amazon Athena untuk pengguna Microsoft AD FS menggunakan klien ODBC

Untuk mengatur akses federasi ke Amazon Athena untuk pengguna Microsoft Active Directory Federation Services (AD FS) menggunakan klien ODBC, pertama-tama Anda membangun kepercayaan antara AD FS dan akun Anda. AWS

Dengan kepercayaan ini, pengguna AD Anda dapat bergabung AWS menggunakan kredensil AD mereka dan menerima izin peran AWS Identity and Access Management

Untuk membuat kepercayaan ini, Anda menambahkan AD FS sebagai penyedia SAMP ke Anda Akun AWS dan membuat peran IAM yang dapat diasumsikan oleh pengguna federasi. Di sisi AD FS, Anda menambahkan AWS sebagai pihak yang mengandalkan dan menulis aturan klaim SAMP untuk mengirim atribut pengguna yang tepat AWS untuk otorisasi (khususnya, Athena dan Amazon S3).

Mengkonfigurasi akses AD FS ke Athena melibatkan langkah-langkah utama berikut:

1. Menyiapkan penyedia dan peran IAM SAMP

3. Membuat pengguna dan grup Active Directory

4. Mengkonfigurasi koneksi AD FS ODBC ke Athena

1. Menyiapkan penyedia dan peran IAM SAMP

Di bagian ini, Anda menambahkan AD FS sebagai penyedia SAMP ke AWS akun Anda dan membuat peran IAM yang dapat diasumsikan oleh pengguna federasi Anda.

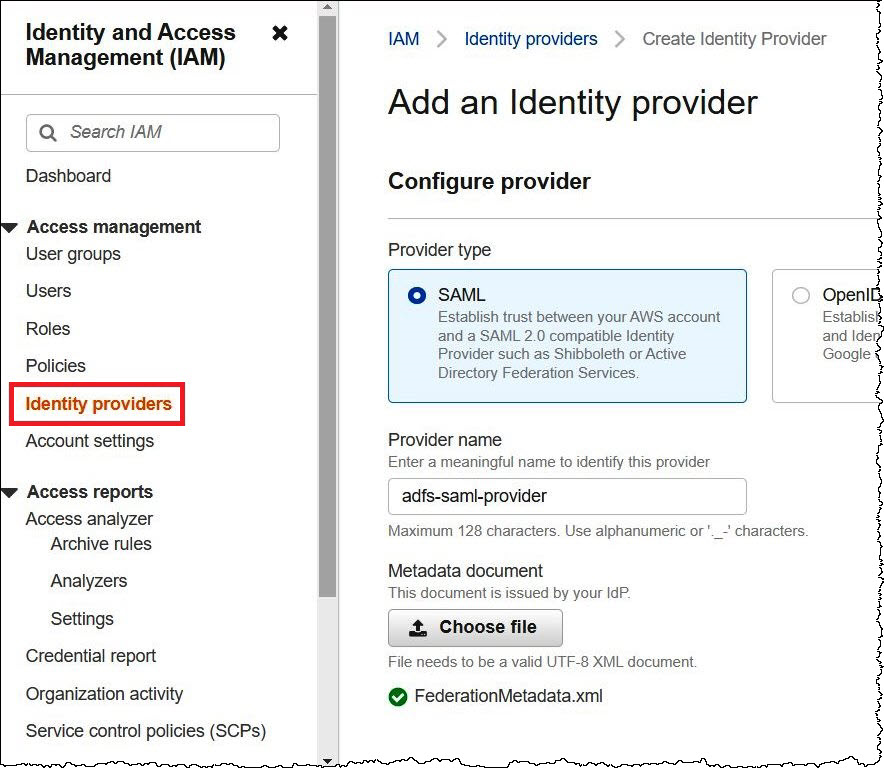

Untuk mengatur penyedia SAMP

Masuk ke AWS Management Console dan buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Pada panel navigasi, silakan pilih Penyedia identitas.

-

Pilih Tambah penyedia.

-

Untuk tipe Provider, pilih SAMP.

-

Untuk nama Penyedia, masukkan

adfs-saml-provider. -

Di browser, masukkan alamat berikut untuk mengunduh file XHTML federasi untuk server AD FS Anda. Untuk melakukan langkah ini, browser Anda harus memiliki akses ke server AD FS.

https://adfs-server-name/federationmetadata/2007-06/federationmetadata.xml -

Di konsol IAM, untuk dokumen Metadata, pilih Pilih file, lalu unggah file metadata federasi ke. AWS

-

Untuk menyelesaikannya, pilih Tambah penyedia.

Selanjutnya, Anda membuat peran IAM yang dapat diasumsikan oleh pengguna federasi Anda.

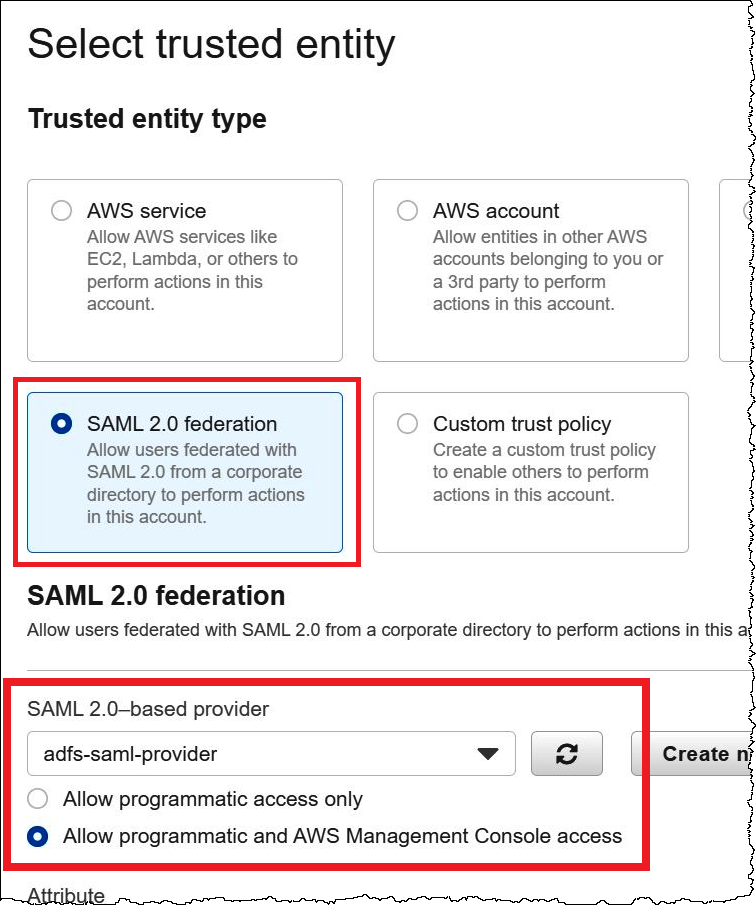

Untuk membuat peran IAM untuk pengguna federasi

-

Di panel navigasi konsol IAM, pilih Peran.

-

Pilih Buat peran.

-

Untuk jenis entitas Tepercaya, pilih federasi SAMP 2.0.

-

Untuk penyedia berbasis SAMP 2.0, pilih adfs-saml-providerpenyedia yang Anda buat.

-

Pilih Izinkan akses Konsol Terprogram dan AWS Manajemen, lalu pilih Berikutnya.

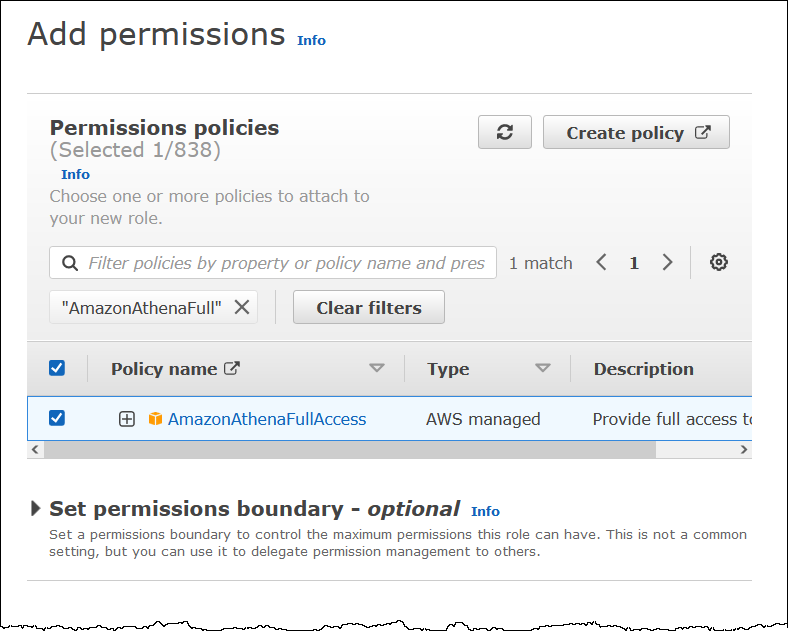

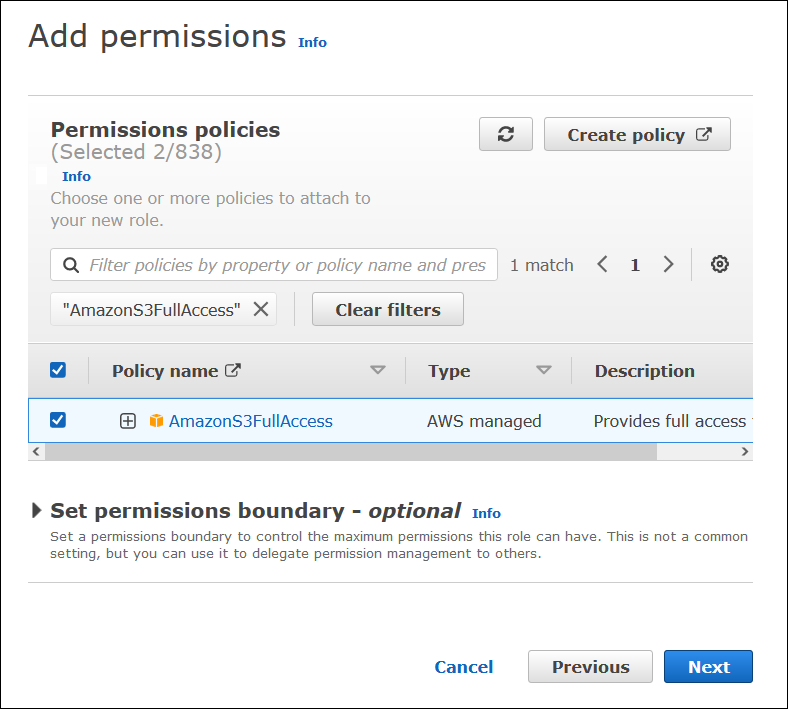

-

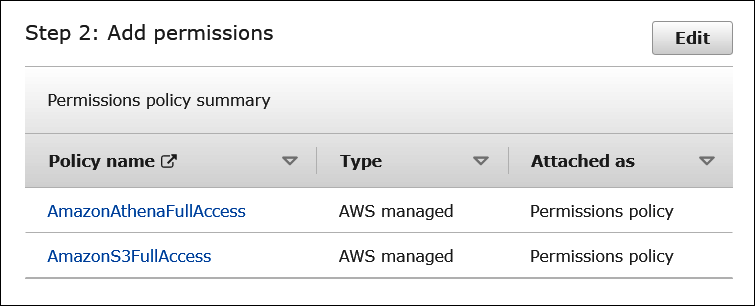

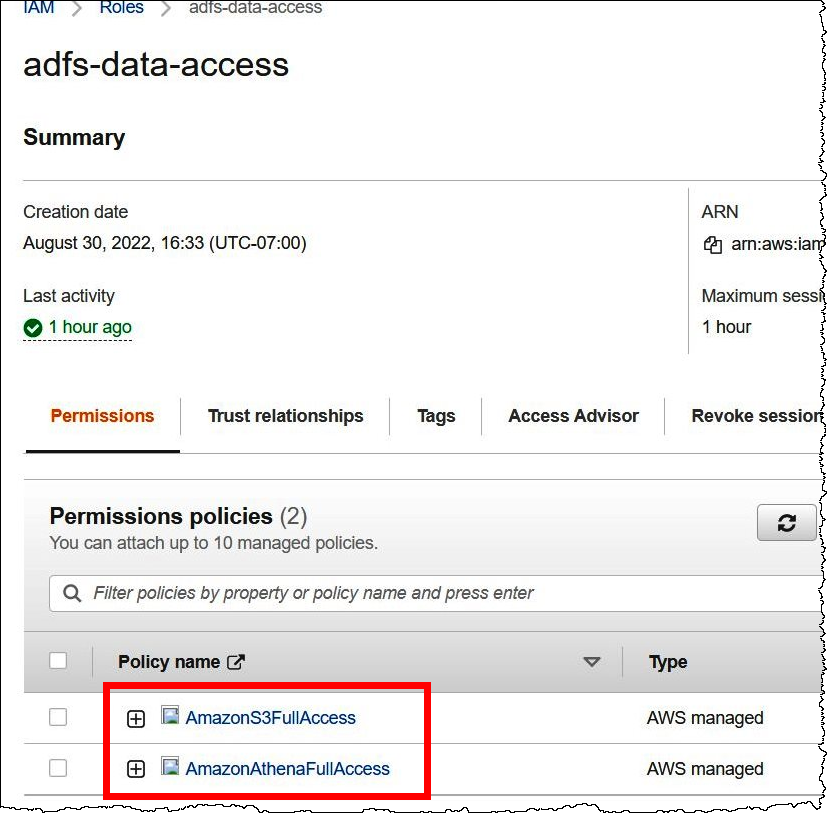

Pada halaman Tambahkan izin, filter untuk kebijakan izin IAM yang Anda perlukan untuk peran ini, lalu pilih kotak centang yang sesuai. Tutorial ini melampirkan

AmazonAthenaFullAccessdanAmazonS3FullAccesskebijakan.

-

Pilih Berikutnya.

-

Pada halaman Nama, tinjau, dan buat, untuk nama Peran, masukkan nama untuk peran tersebut. Tutorial ini menggunakan nama adfs-data-access.

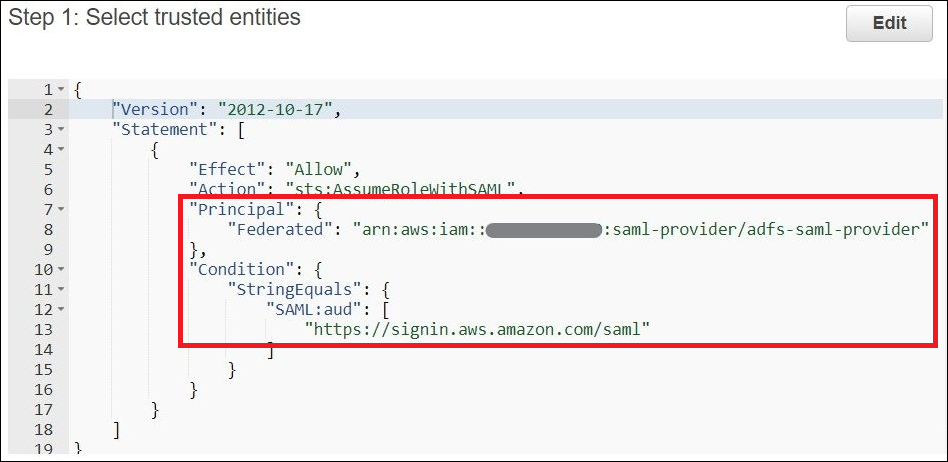

Pada Langkah 1: Pilih entitas tepercaya, bidang Principal harus diisi

"Federated:" "arn:aws:iam::secara otomatis.account_id:saml-provider/adfs-saml-provider"ConditionBidang harus berisi"SAML:aud"dan"https://signin.aws.amazon.com/saml".

Langkah 2: Tambahkan izin menunjukkan kebijakan yang telah Anda lampirkan ke peran tersebut.

-

Pilih Buat peran. Pesan spanduk mengkonfirmasi penciptaan peran.

-

Pada halaman Peran, pilih nama peran yang baru saja Anda buat. Halaman ringkasan untuk peran menunjukkan kebijakan yang telah dilampirkan.

2. Mengkonfigurasi AD FS

Sekarang Anda siap untuk menambahkan AWS sebagai pihak yang mengandalkan dan menulis aturan klaim SAMP sehingga Anda dapat mengirim atribut pengguna yang tepat AWS untuk otorisasi.

Federasi berbasis SAML memiliki dua pihak peserta: IDP (Direktori Aktif) dan pihak yang mengandalkan (AWS), yang merupakan layanan atau aplikasi yang menggunakan otentikasi dari IDP.

Untuk mengonfigurasi AD FS, pertama-tama Anda menambahkan kepercayaan pihak yang bergantung, lalu Anda mengonfigurasi aturan klaim SAMP untuk pihak yang mengandalkan. AD FS menggunakan aturan klaim untuk membentuk pernyataan SAMP yang dikirim ke pihak yang mengandalkan. Pernyataan SAMP menyatakan bahwa informasi tentang pengguna AD adalah benar, dan telah mengautentikasi pengguna.

Menambahkan kepercayaan pihak yang mengandalkan

Untuk menambahkan kepercayaan pihak yang bergantung pada AD FS, Anda menggunakan pengelola server AD FS.

Untuk menambahkan kepercayaan pihak yang mengandalkan AD FS

-

Masuk ke server AD FS.

-

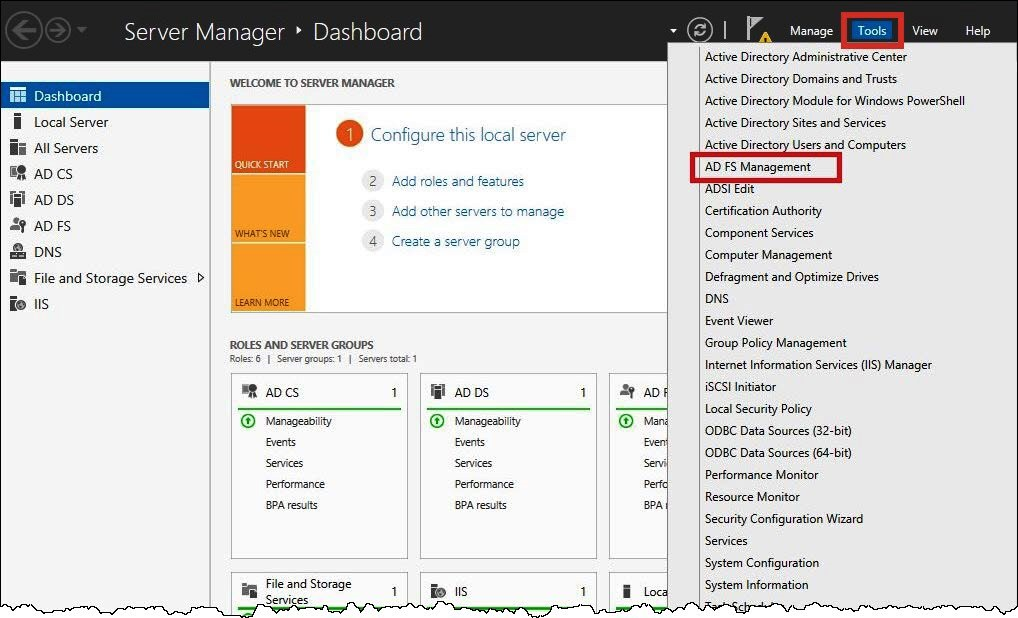

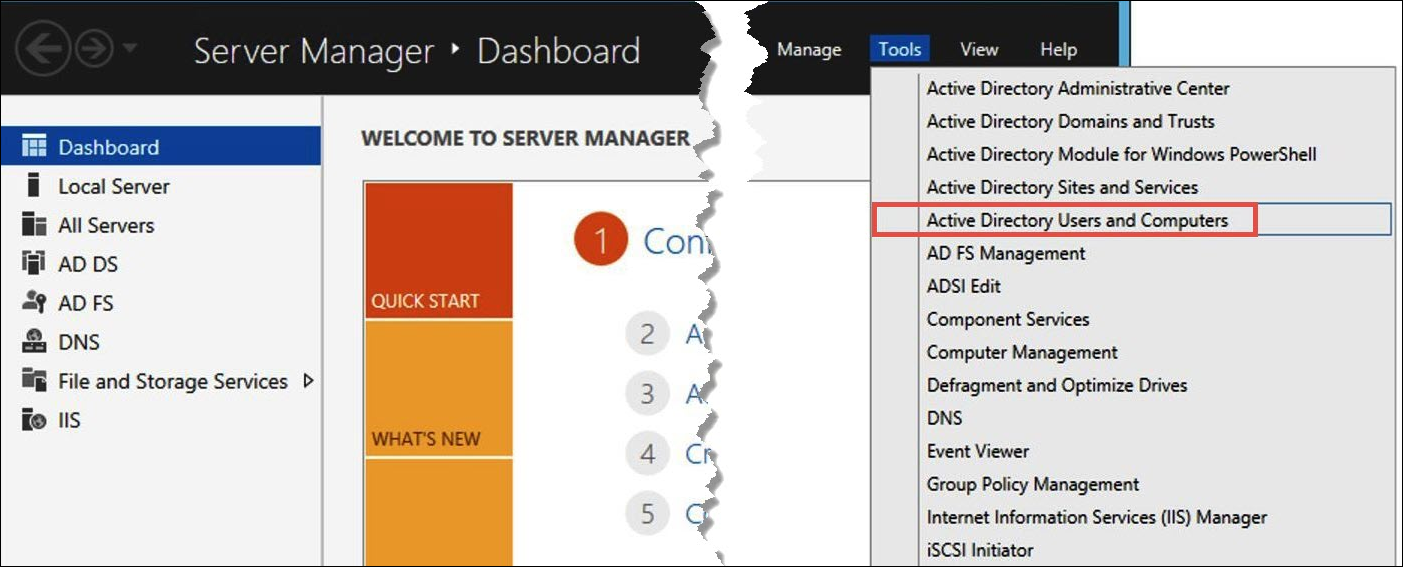

Pada menu Start, buka Server Manager.

-

Pilih Tools, lalu pilih AD FS Management.

-

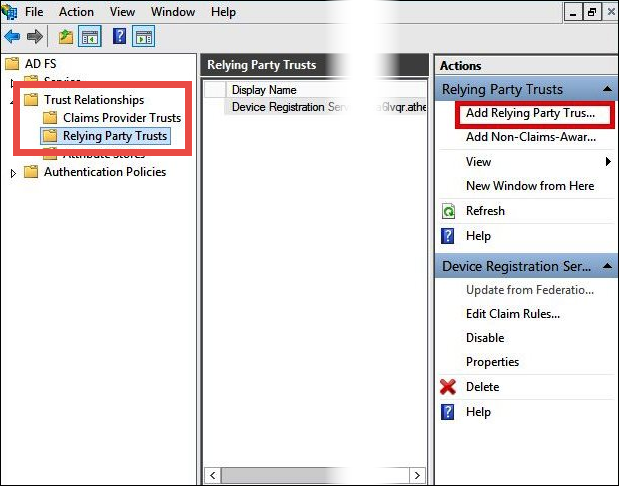

Di panel navigasi, di bawah Trust Relationships, pilih Relying Party Trusts.

-

Di bawah Tindakan, pilih Tambahkan Kepercayaan Pihak yang Mengandalkan.

-

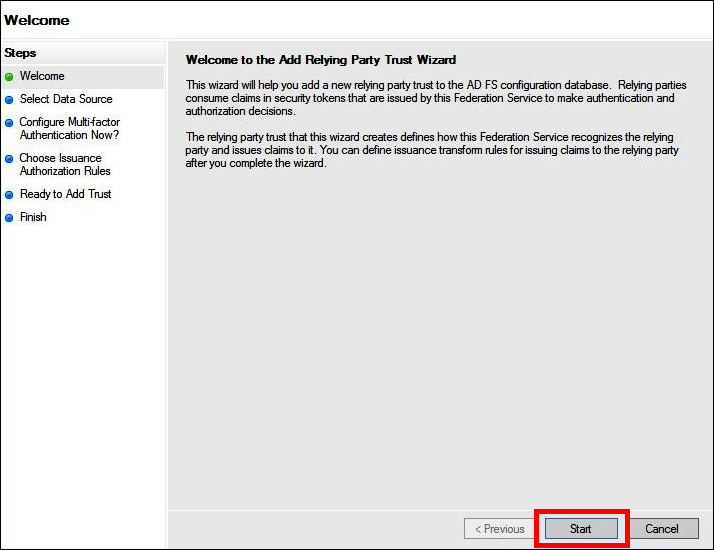

Pada halaman Add Relying Party Trust Wizard, pilih Mulai.

-

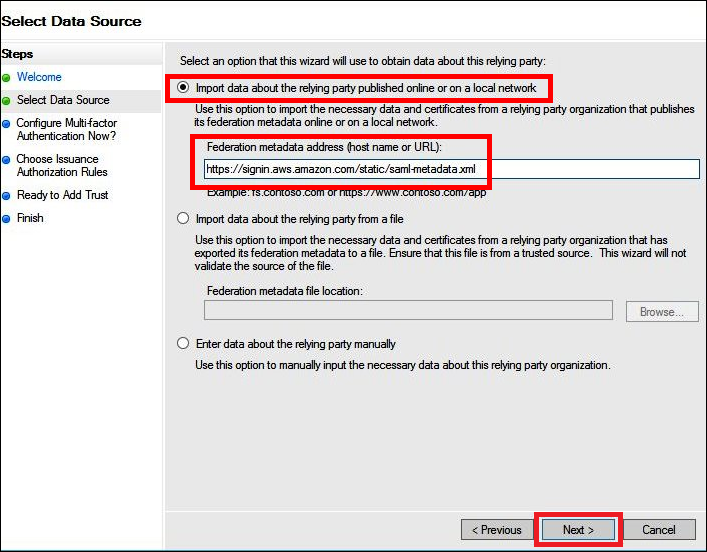

Di Pilih Sumber Data layar, pilih opsi Impor data tentang pihak yang mengandalkan yang dipublikasikan secara online atau di jaringan lokal.

-

Untuk alamat metadata Federasi (nama host atau URL), masukkan URL

https://signin.aws.amazon.com/static/saml-metadata.xml -

Pilih Berikutnya.

-

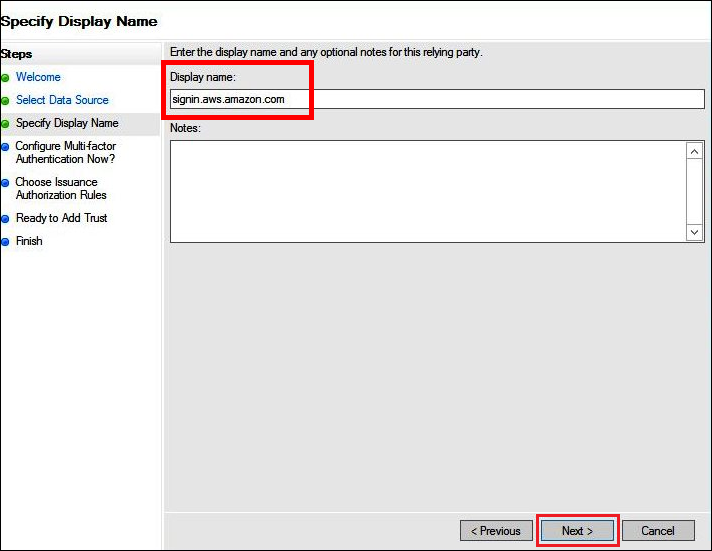

Pada halaman Tentukan Nama Tampilan, untuk Nama tampilan, masukkan nama tampilan untuk pihak yang Anda andalkan, lalu pilih Berikutnya.

-

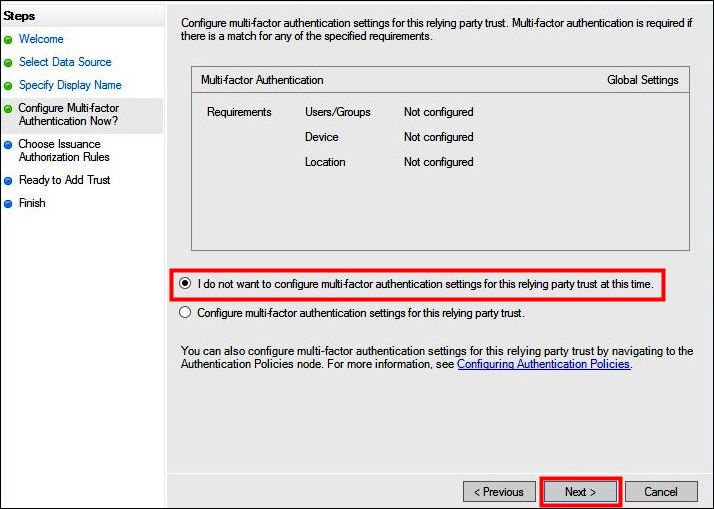

Pada halaman Configure Multi-factor Authentication Now, tutorial ini memilih Saya tidak ingin mengonfigurasi otentikasi multi-faktor untuk kepercayaan pihak yang mengandalkan ini saat ini.

Untuk meningkatkan keamanan, kami menyarankan Anda mengonfigurasi otentikasi multi-faktor untuk membantu melindungi sumber daya Anda AWS . Karena menggunakan dataset sampel, tutorial ini tidak mengaktifkan otentikasi multi-faktor.

-

Pilih Berikutnya.

-

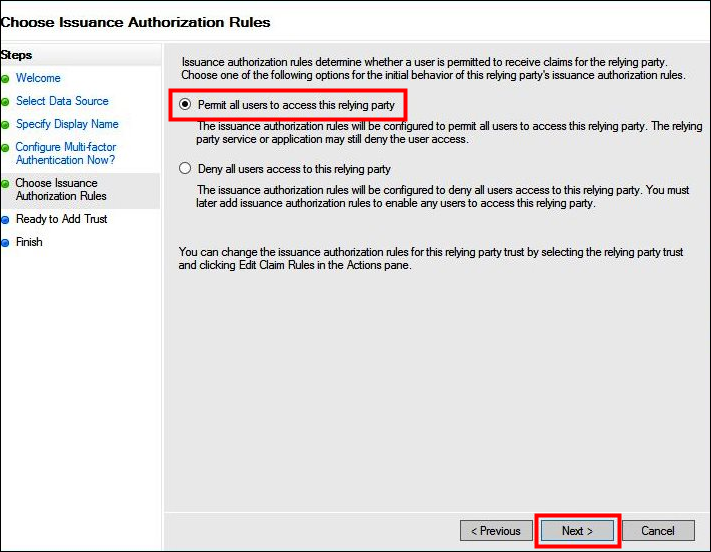

Pada halaman Pilih Aturan Otorisasi Penerbitan, pilih Izinkan semua pengguna untuk mengakses pihak yang bergantung ini.

Opsi ini memungkinkan semua pengguna di Active Directory untuk menggunakan AD FS AWS sebagai pihak yang mengandalkan. Anda harus mempertimbangkan persyaratan keamanan Anda dan menyesuaikan konfigurasi ini sesuai dengan itu.

-

Pilih Berikutnya.

-

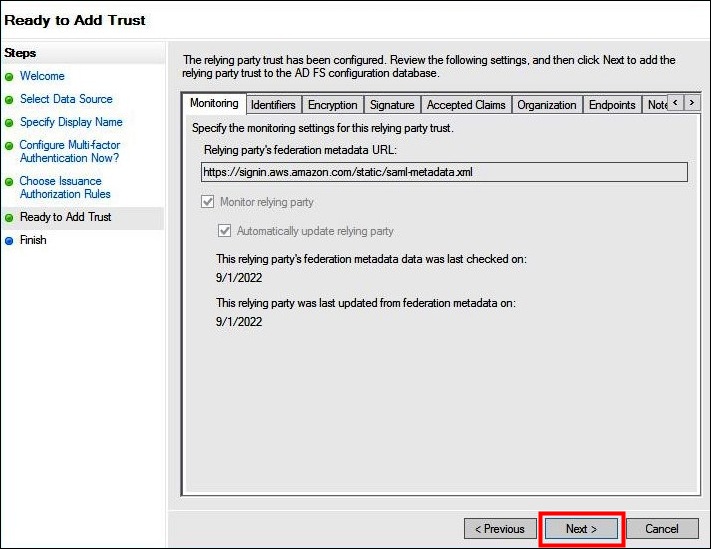

Pada halaman Siap Tambah Kepercayaan, pilih Berikutnya untuk menambahkan kepercayaan pihak yang mengandalkan ke database konfigurasi AD FS.

-

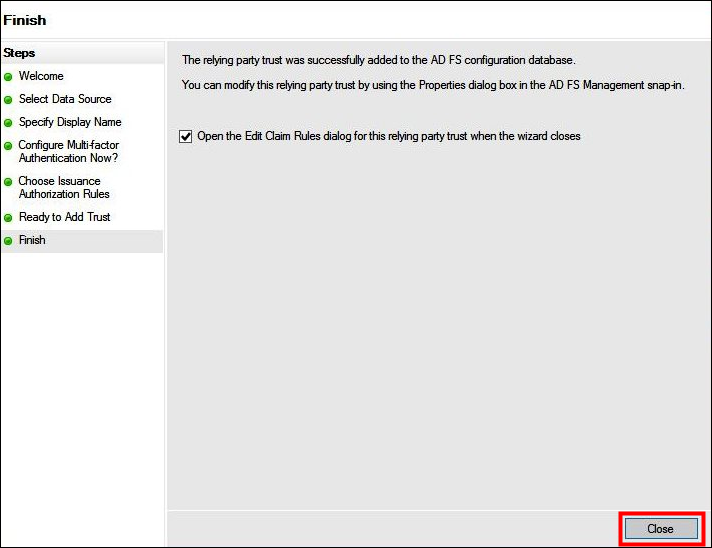

Pada halaman Selesai, pilih Tutup.

Mengkonfigurasi aturan klaim SAMP untuk pihak yang mengandalkan

Dalam tugas ini, Anda membuat dua set aturan klaim.

Set pertama, aturan 1—4, berisi aturan klaim AD FS yang diperlukan untuk mengambil peran IAM berdasarkan keanggotaan grup AD. Ini adalah aturan yang sama yang Anda buat jika Anda ingin membuat akses federasi ke. AWS Management Console

Set kedua, aturan 5—6, adalah aturan klaim yang diperlukan untuk kontrol akses Athena.

Untuk membuat aturan klaim AD FS

-

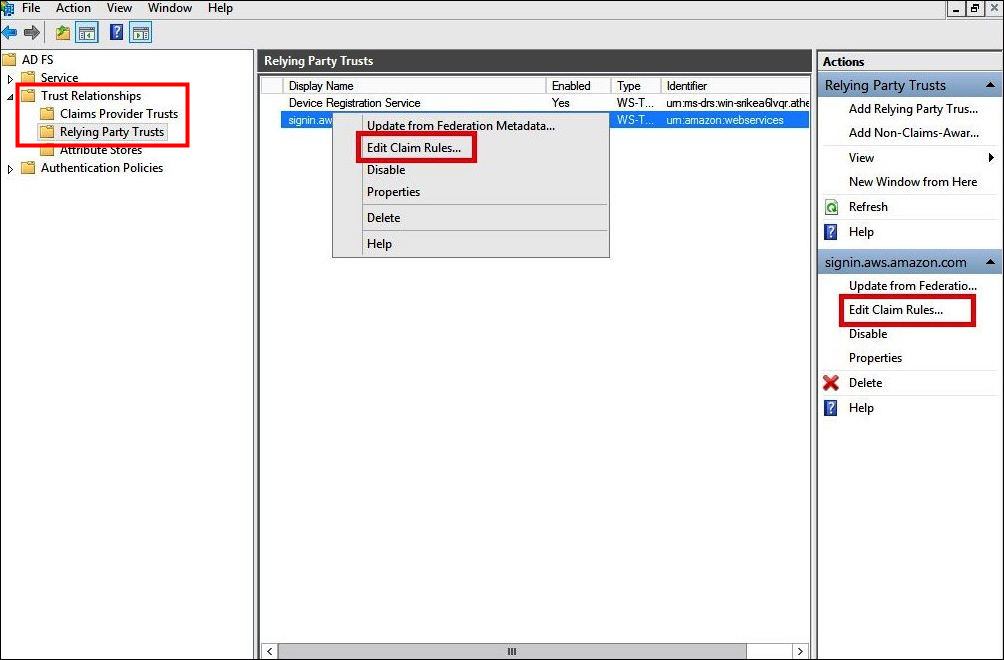

Di panel navigasi konsol Manajemen AD FS, pilih Trust Relationships, Relying Party Trusts.

-

Temukan pihak yang mengandalkan yang Anda buat di bagian sebelumnya.

-

Klik kanan pihak yang mengandalkan dan pilih Edit Aturan Klaim, atau pilih Edit Aturan Klaim dari menu Tindakan.

-

Pilih Tambahkan aturan.

-

Pada halaman Configure Rule dari Add Transform Claim Rule Wizard, masukkan informasi berikut untuk membuat aturan klaim 1, lalu pilih Selesai.

-

Untuk nama Aturan Klaim, masukkan

NameID. -

Untuk template Aturan, gunakan Transform an Incoming Claim.

-

Untuk jenis klaim masuk, pilih nama akun Windows.

-

Untuk jenis klaim keluar, pilih ID Nama.

-

Untuk format ID nama keluar, pilih Persistent Identifier.

-

Pilih Lewati semua nilai klaim.

-

-

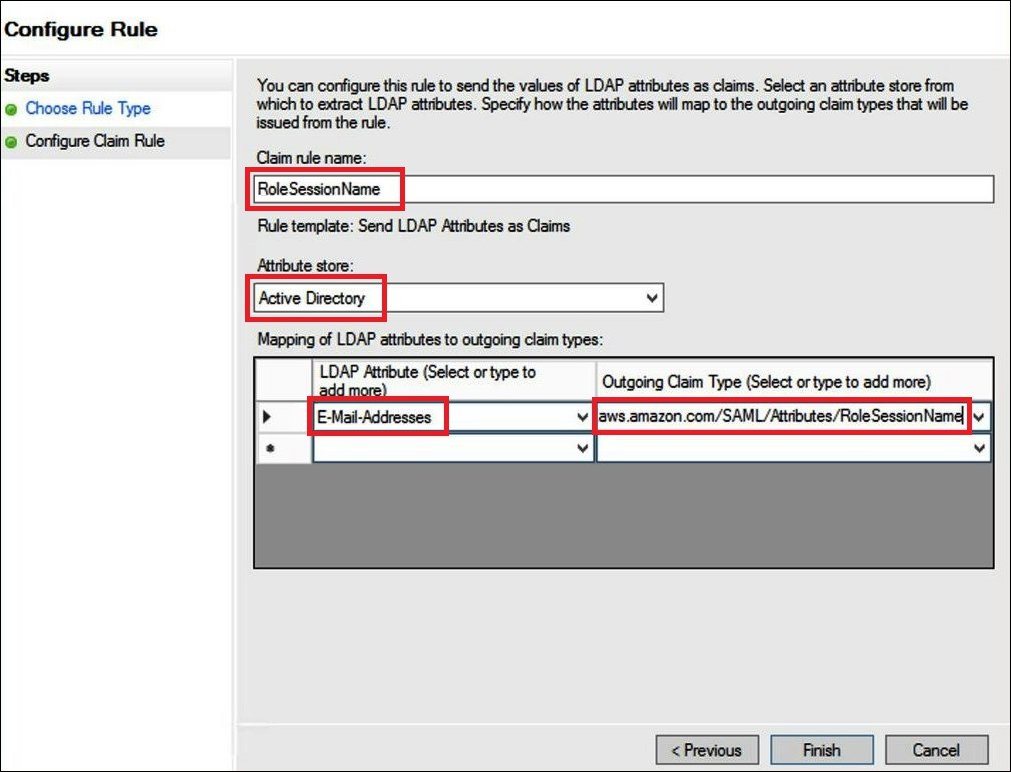

Pilih Tambah Aturan, lalu masukkan informasi berikut untuk membuat aturan klaim 2, lalu pilih Selesai.

-

Untuk nama aturan Klaim, masukkan

RoleSessionName. -

Untuk template Aturan, gunakan Kirim Atribut LDAP sebagai Klaim.

-

Untuk toko Atribut, pilih Active Directory.

-

Untuk Pemetaan atribut LDAP ke tipe klaim keluar, tambahkan atribut.

E-Mail-AddressesUntuk Jenis Klaim Keluar, masukkanhttps://aws.amazon.com/SAML/Attributes/RoleSessionName.

-

-

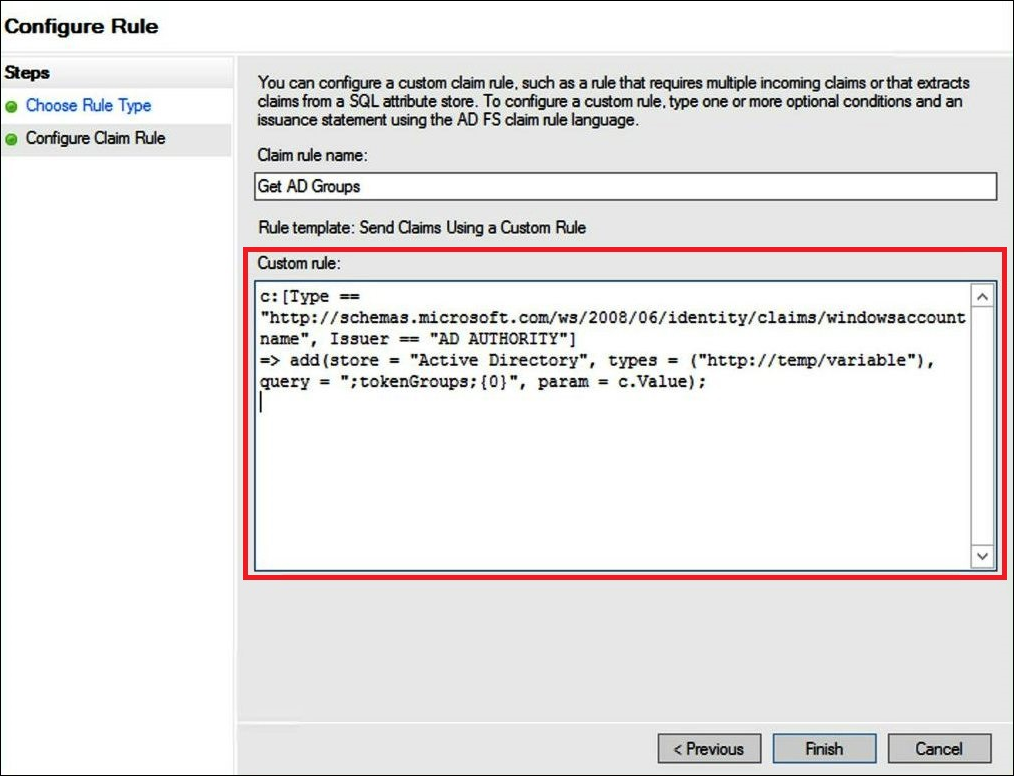

Pilih Tambah Aturan, lalu masukkan informasi berikut untuk membuat aturan klaim 3, lalu pilih Selesai.

-

Untuk nama aturan Klaim, masukkan

Get AD Groups. -

Untuk templat Aturan, gunakan Kirim Klaim Menggunakan Aturan Kustom.

-

Untuk aturan Custom, masukkan kode berikut:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]=> add(store = "Active Directory", types = ("http://temp/variable"), query = ";tokenGroups;{0}", param = c.Value);

-

-

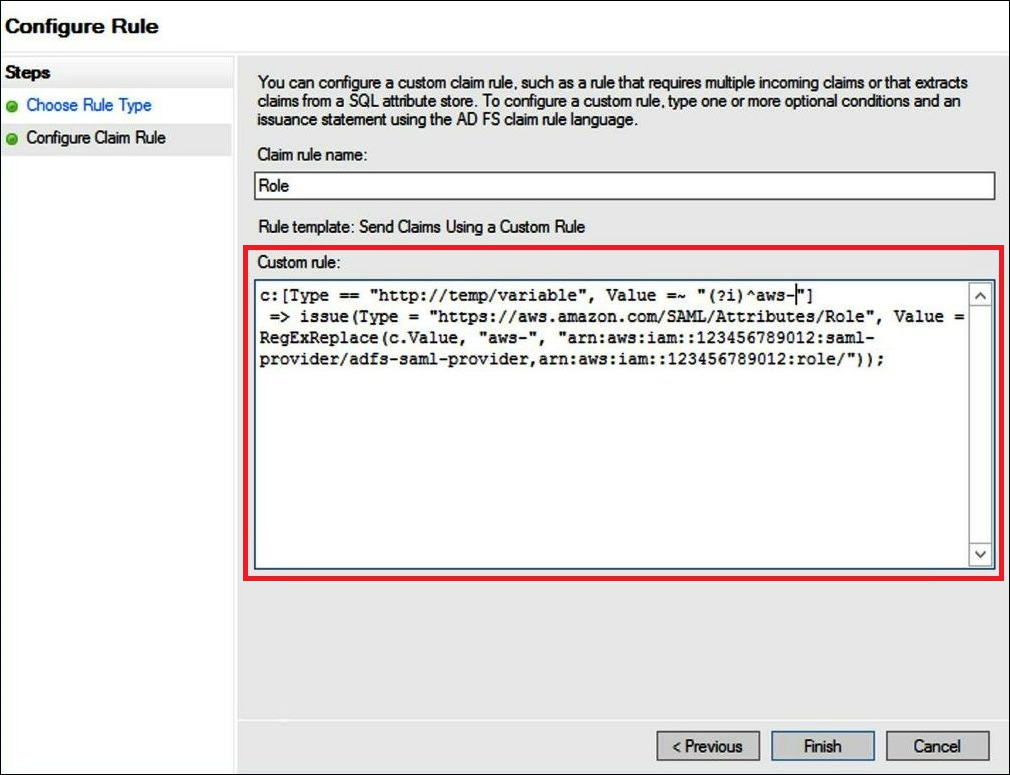

Pilih Tambahkan aturan. Masukkan informasi berikut untuk membuat aturan klaim 4, lalu pilih Selesai.

-

Untuk nama aturan Klaim, masukkan

Role. -

Untuk templat Aturan, gunakan Kirim Klaim Menggunakan Aturan Kustom.

-

Untuk aturan Custom, masukkan kode berikut dengan nomor akun Anda dan nama penyedia SAMP yang Anda buat sebelumnya:

c:[Type == "http://temp/variable", Value =~ "(?i)^aws-"]=> issue(Type = "https://aws.amazon.com/SAML/Attributes/Role", Value = RegExReplace(c.Value, "aws-", "arn:aws:iam::AWS_ACCOUNT_NUMBER:saml-provider/adfs-saml-provider,arn:aws:iam:: AWS_ACCOUNT_NUMBER:role/"));

-

3. Membuat pengguna dan grup Active Directory

Sekarang Anda siap membuat pengguna AD yang akan mengakses Athena, dan grup AD untuk menempatkannya sehingga Anda dapat mengontrol tingkat akses berdasarkan grup. Setelah membuat grup AD yang mengkategorikan pola akses data, Anda menambahkan pengguna ke grup tersebut.

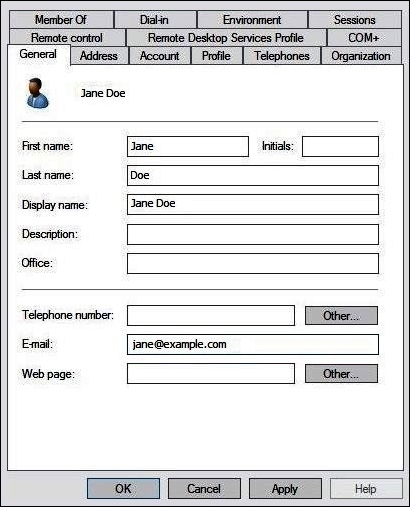

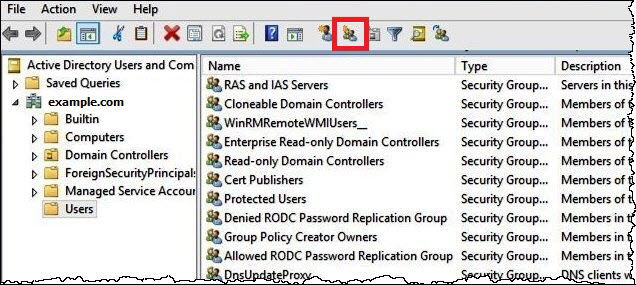

Untuk membuat pengguna AD untuk akses ke Athena

-

Di dasbor Server Manager, pilih Tools, lalu pilih Active Directory Users and Computers.

-

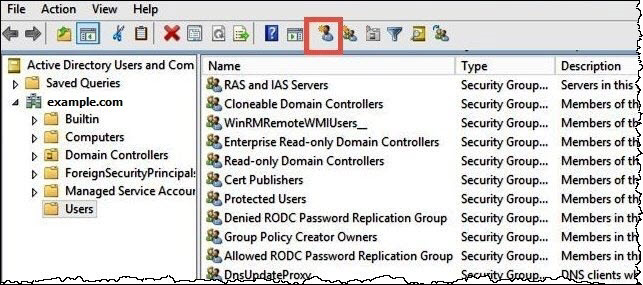

Di panel navigasi, pilih Pengguna.

-

Pada bilah alat Pengguna dan Komputer Direktori Aktif, pilih opsi Buat pengguna.

-

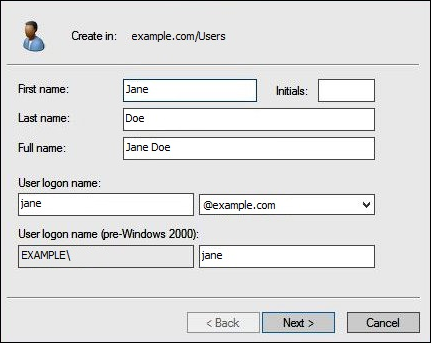

Di kotak dialog Objek Baru - Pengguna, untuk Nama depan, Nama belakang, dan Nama lengkap, masukkan nama. Tutorial ini menggunakan

Jane Doe.

-

Pilih Berikutnya.

-

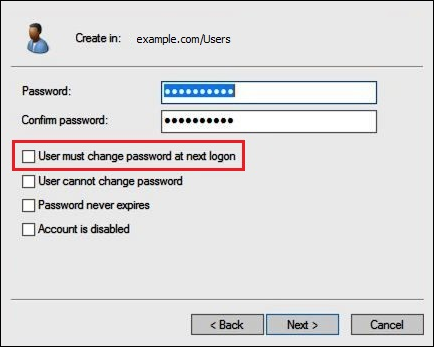

Untuk Kata Sandi, masukkan kata sandi, lalu ketik ulang untuk mengonfirmasi.

Untuk mempermudah, tutorial ini membatalkan pilihan Pengguna harus mengubah kata sandi saat masuk berikutnya. Dalam skenario dunia nyata, Anda harus meminta pengguna yang baru dibuat untuk mengubah kata sandi mereka.

-

Pilih Berikutnya.

-

Pilih Selesai.

-

Di Active Directory Users and Computers, pilih nama pengguna.

-

Dalam kotak dialog Properti untuk pengguna, untuk E-mail, masukkan alamat email. Tutorial ini menggunakan

jane@example.com.

-

Pilih OKE.

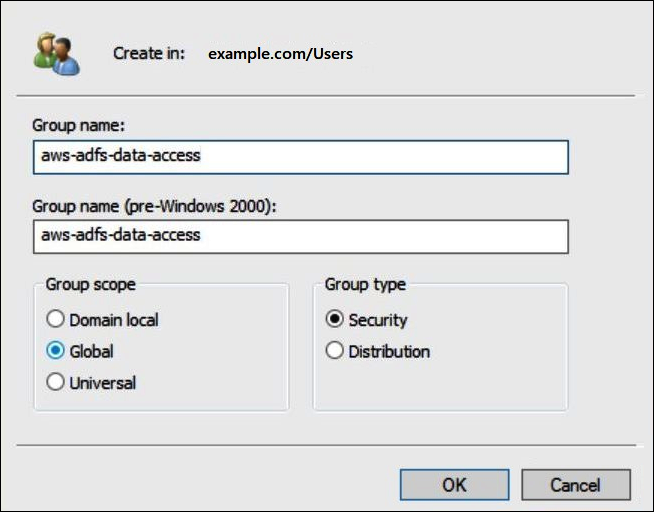

Buat grup AD untuk mewakili pola akses data

Anda dapat membuat grup AD yang anggotanya mengambil peran adfs-data-access IAM saat mereka masuk AWS. Contoh berikut membuat grup AD yang disebut aws-adfs-data-access.

Untuk membuat grup AD

-

Pada Dasbor Server Manager, dari menu Tools, pilih Active Directory Users and Computers.

-

Pada bilah alat, pilih opsi Buat grup baru.

-

Di kotak dialog Objek Baru - Grup, masukkan informasi berikut:

-

Untuk nama Grup, masukkan

aws-adfs-data-access. -

Untuk lingkup Grup, pilih Global.

-

Untuk jenis Grup, pilih Keamanan.

-

-

Pilih OKE.

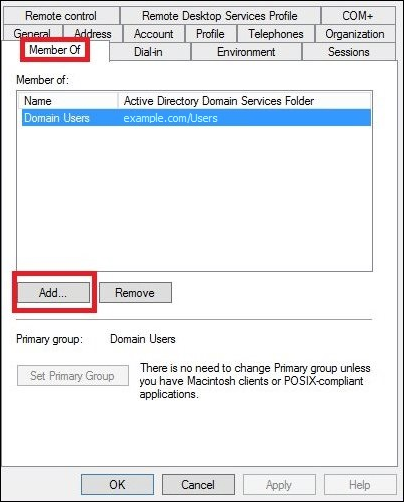

Tambahkan pengguna AD ke grup yang sesuai

Sekarang setelah Anda membuat pengguna AD dan grup AD, Anda dapat menambahkan pengguna ke grup.

Untuk menambahkan pengguna AD ke grup AD

-

Pada Dasbor Server Manager, pada menu Tools, pilih Active Directory Users and Computers.

-

Untuk Nama depan dan Nama belakang, pilih pengguna (misalnya, Jane Doe).

-

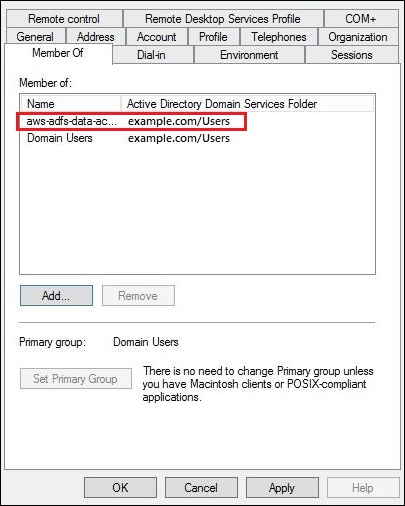

Di kotak dialog Properti untuk pengguna, pada tab Anggota Dari, pilih Tambah.

-

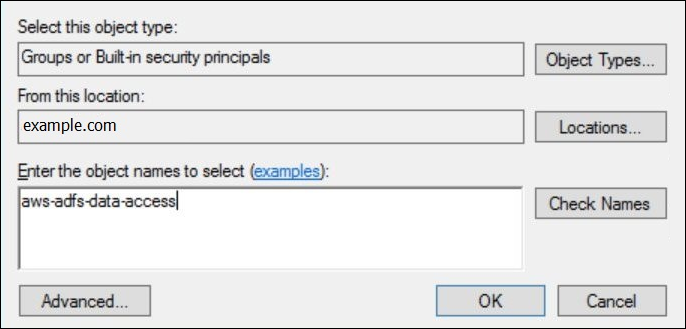

Tambahkan satu atau lebih grup AD FS sesuai dengan kebutuhan Anda. Tutorial ini menambahkan aws-adfs-data-accessgrup.

-

Dalam kotak dialog Pilih Grup, untuk Masukkan nama objek yang akan dipilih, masukkan nama grup AD FS yang Anda buat (misalnya,

aws-adfs-data-access), lalu pilih Periksa Nama.

-

Pilih OKE.

Di kotak dialog Properti untuk pengguna, nama grup AD muncul di daftar Anggota.

-

Pilih Terapkan, lalu pilih OK.

4. Mengkonfigurasi koneksi AD FS ODBC ke Athena

Setelah membuat pengguna dan grup AD, Anda siap menggunakan program Sumber Data ODBC di Windows untuk mengonfigurasi koneksi Athena ODBC Anda untuk AD FS.

Untuk mengonfigurasi koneksi AD FS ODBC ke Athena

-

Instal driver ODBC untuk Athena. Untuk tautan unduhan, lihatConnect ke Amazon Athena dengan ODBC.

-

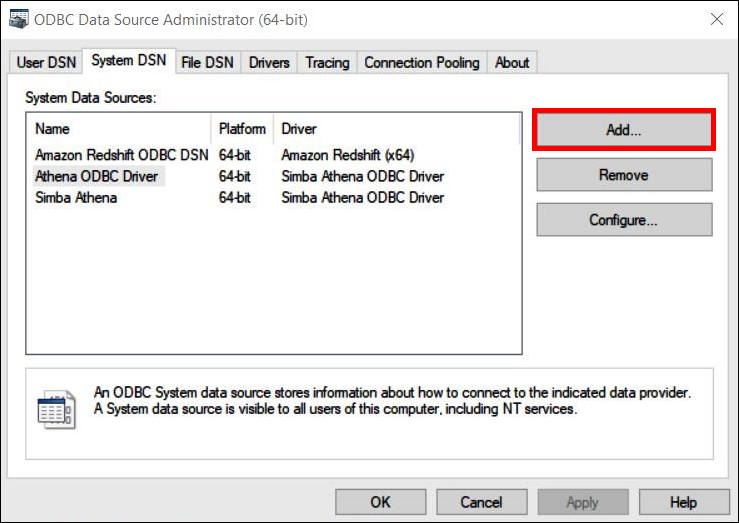

Di Windows, pilih Mulai, Sumber Data ODBC.

-

Dalam program Administrator Sumber Data ODBC, pilih Tambah.

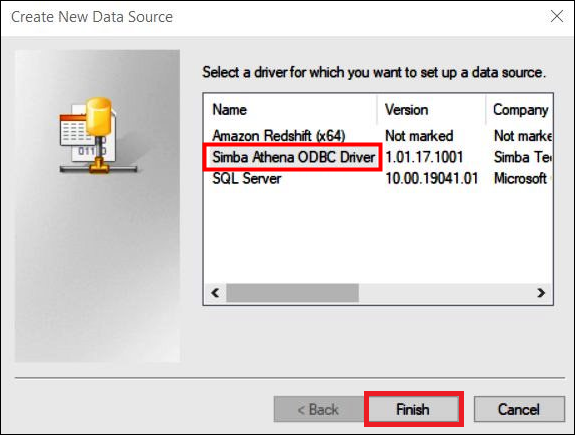

-

Dalam Buat Sumber Data Baru kotak dialog, pilih Simba Athena ODBC Driver, lalu pilih Selesai.

-

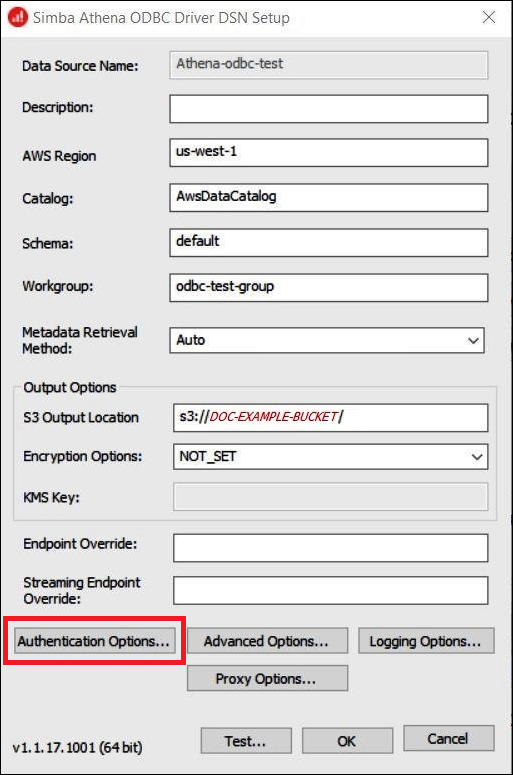

Dalam Simba Athena ODBC Driver DSN Setup kotak dialog, masukkan nilai-nilai berikut:

-

Untuk Nama Sumber Data, masukkan nama untuk sumber data Anda (misalnya,

Athena-odbc-test). -

Untuk Deskripsi, masukkan deskripsi untuk sumber data Anda.

-

Untuk Wilayah AWS, masukkan Wilayah AWS yang Anda gunakan (misalnya,

us-west-1). -

Untuk Lokasi Output S3, masukkan jalur Amazon S3 tempat Anda ingin output disimpan.

-

-

Pilih Opsi Otentikasi.

-

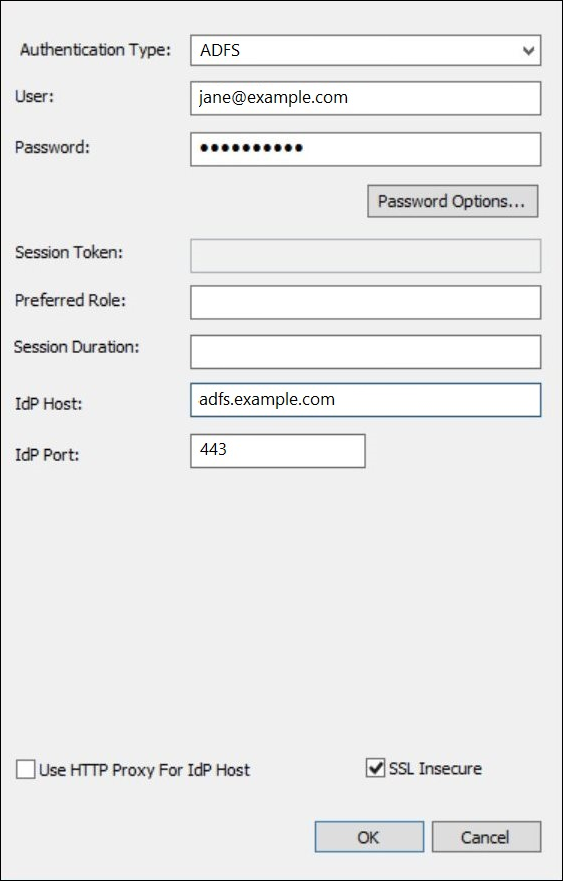

Dalam Opsi Otentikasi kotak dialog, tentukan nilai berikut:

-

Untuk Jenis Otentikasi, pilih ADFS.

-

Untuk Pengguna, masukkan alamat email pengguna (misalnya,

jane@example.com). -

Untuk Kata Sandi, masukkan kata sandi ADFS pengguna.

-

Untuk iDP Host, masukkan nama server AD FS (misalnya,

adfs.example.com). -

Untuk IDP Port, gunakan nilai default 443.

-

Pilih opsi SSL Insecure.

-

-

Pilih OK untuk menutup Opsi Otentikasi.

-

Pilih Uji untuk menguji koneksi, atau OK untuk menyelesaikan.