Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan SSO untuk ODBC menggunakan plugin Okta dan Penyedia Identitas Okta

Halaman ini menjelaskan cara mengonfigurasi driver ODBC Amazon Athena dan plugin Okta untuk menambahkan kemampuan masuk tunggal (SSO) menggunakan penyedia identitas Okta.

Prasyarat

Menyelesaikan langkah-langkah dalam tutorial ini membutuhkan yang berikut:

-

Pengemudi Amazon Athena ODBC. Untuk tautan unduhan, lihatConnect ke Amazon Athena dengan ODBC.

-

Peran IAM yang ingin Anda gunakan dengan SAMP. Untuk informasi selengkapnya, lihat Membuat peran untuk federasi SAMP 2.0 di Panduan Pengguna IAM.

-

Akun Okta. Untuk informasi, kunjungi Okta.com

.

Membuat integrasi aplikasi di Okta

Pertama, gunakan dasbor Okta untuk membuat dan mengonfigurasi aplikasi SAMP 2.0 untuk masuk tunggal ke Athena. Anda dapat menggunakan aplikasi Redshift yang ada di Okta untuk mengonfigurasi akses ke Athena.

Untuk membuat integrasi aplikasi di Okta

-

Masuk ke halaman admin untuk akun Anda di Okta.com

. -

Di panel navigasi, pilih Aplikasi, Aplikasi.

-

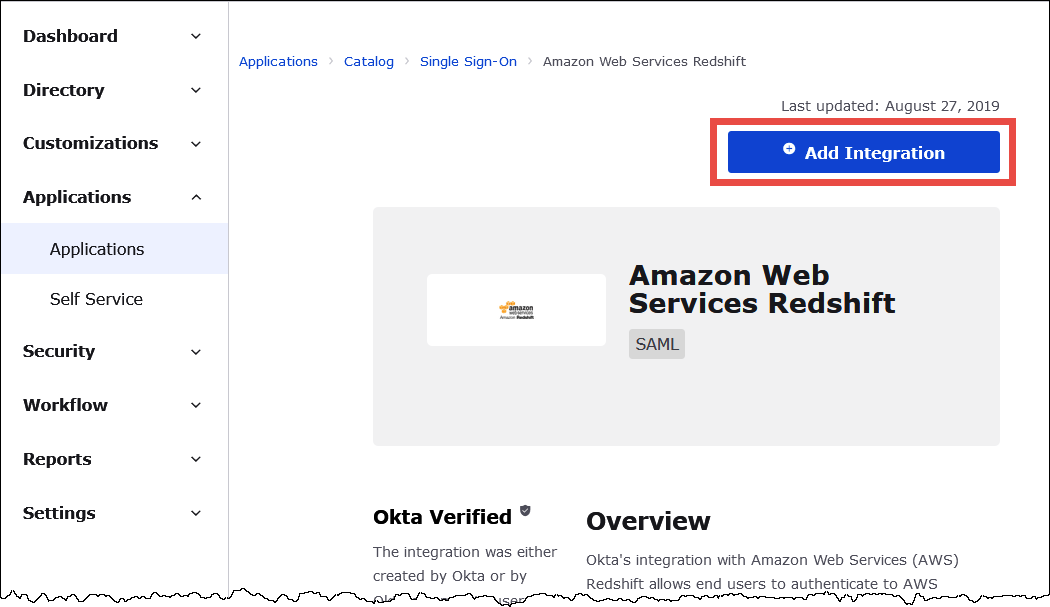

Pada halaman Aplikasi, pilih Jelajahi Katalog Aplikasi.

-

Pada halaman Browse App Integration Catalog, di bagian Use Case, pilih Semua Integrasi.

-

Di kotak pencarian, masukkan Amazon Web Services Redshift, lalu pilih Amazon Web Services Redshift SAMP.

-

Pilih Tambahkan Integrasi.

-

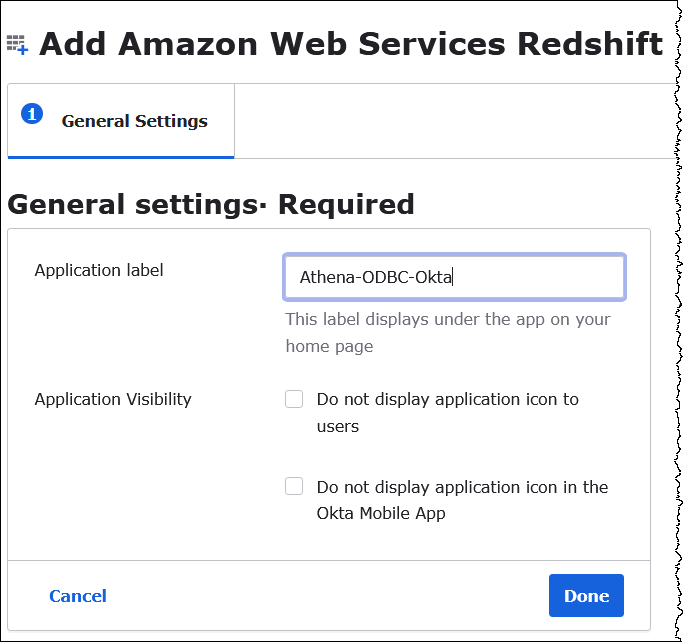

Di bagian General Settings Required, untuk label Aplikasi, masukkan nama untuk aplikasi. Tutorial ini menggunakan nama Athena-ODBC-OKTA.

-

Pilih Selesai.

-

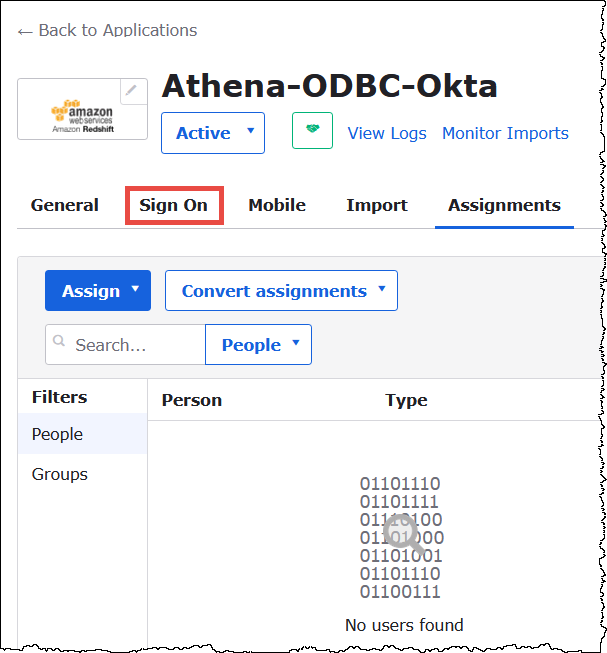

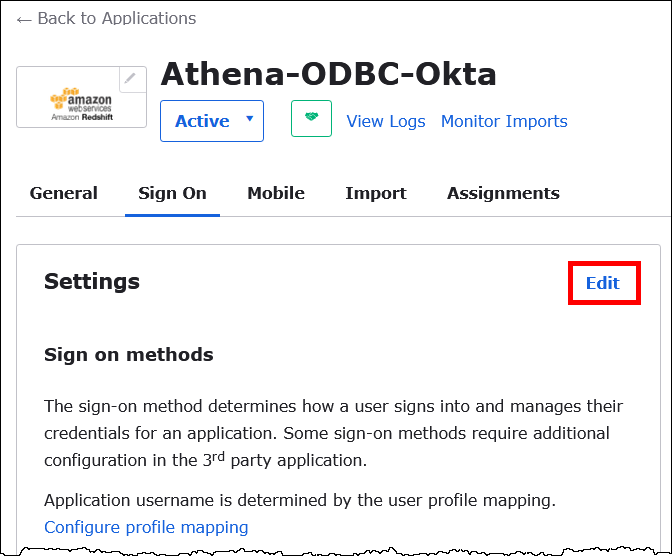

Pada halaman untuk aplikasi Okta Anda (misalnya, Athena-ODBC-OKTA), pilih Masuk.

-

Di bagian Pengaturan, pilih Edit.

-

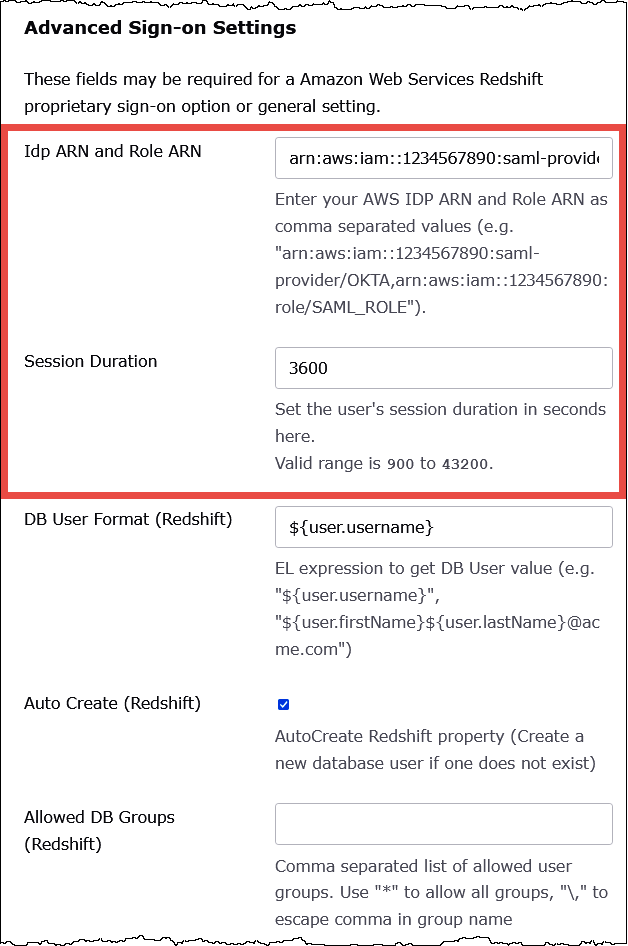

Di bagian Pengaturan Masuk Lanjutan, konfigurasikan nilai berikut.

-

Untuk IDP ARN dan ARN Peran, masukkan ARN IDP dan ARN Peran Anda sebagai nilai yang AWS dipisahkan koma. Untuk informasi tentang format peran IAM, lihat Mengonfigurasi pernyataan SAMP untuk respons autentikasi di Panduan Pengguna IAM.

-

Untuk Durasi Sesi, masukkan nilai antara 900 dan 43200 detik. Tutorial ini menggunakan default 3600 (1 jam).

DBGroupsPengaturan DbUser Format, AutoCreate, dan Diizinkan tidak digunakan oleh Athena. Anda tidak perlu mengkonfigurasinya.

-

-

Pilih Simpan.

Ambil informasi konfigurasi ODBC dari Okta

Sekarang setelah Anda membuat aplikasi Okta, Anda siap untuk mengambil ID aplikasi dan URL host IDP. Anda akan memerlukan ini nanti ketika Anda mengkonfigurasi ODBC untuk koneksi ke Athena.

Untuk mengambil informasi konfigurasi ODBC dari Okta

-

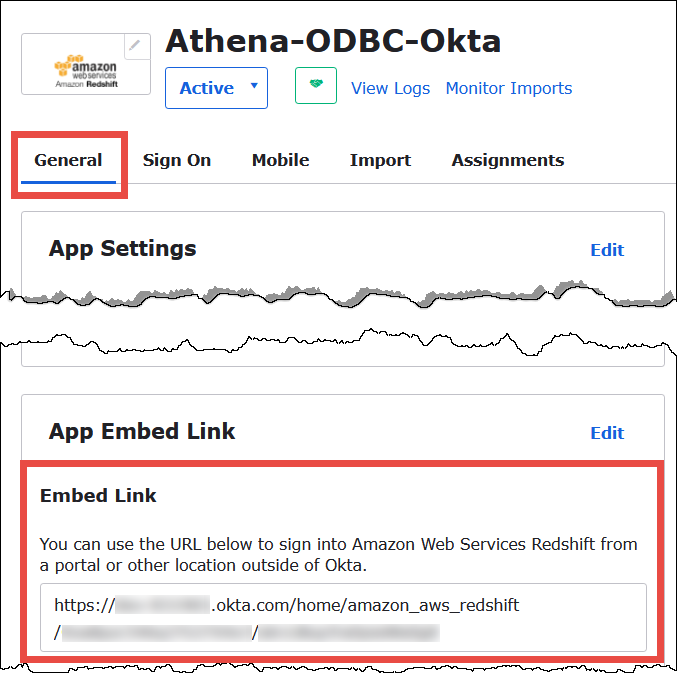

Pilih tab Umum aplikasi Okta Anda, lalu gulir ke bawah ke bagian App Embed Link.

URL Embed Link Anda dalam format berikut:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

Dari URL Embed Link Anda, ekstrak dan simpan potongan-potongan berikut:

-

Segmen pertama setelah

https://, hingga dan termasukokta.com(misalnya, trial-1234567.okta.com). Ini adalah host IDP Anda. -

Dua segmen terakhir dari URL, termasuk garis miring ke depan di tengah. Segmen adalah dua string 20 karakter dengan campuran angka dan huruf besar dan kecil (misalnya, ABC1de2FGHI3J45KL678/ABC1defgHiJ2KLmno3P4). Ini adalah ID aplikasi Anda.

-

Tambahkan pengguna ke aplikasi Okta

Sekarang Anda siap untuk menambahkan pengguna ke aplikasi Okta Anda.

Untuk menambahkan pengguna ke aplikasi Okta

-

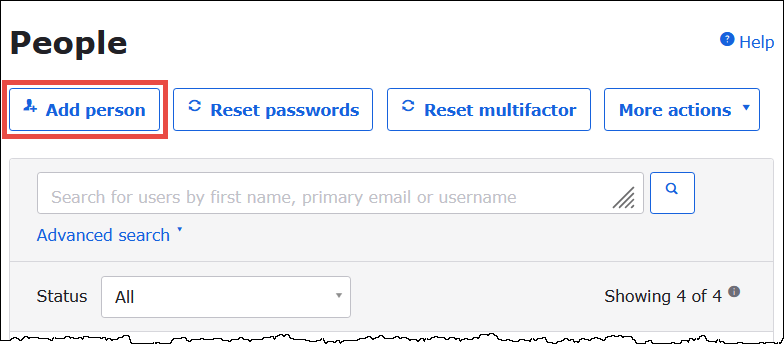

Di panel navigasi kiri, pilihDirektori, lalu pilihOrang.

-

Pilih Tambah orang.

-

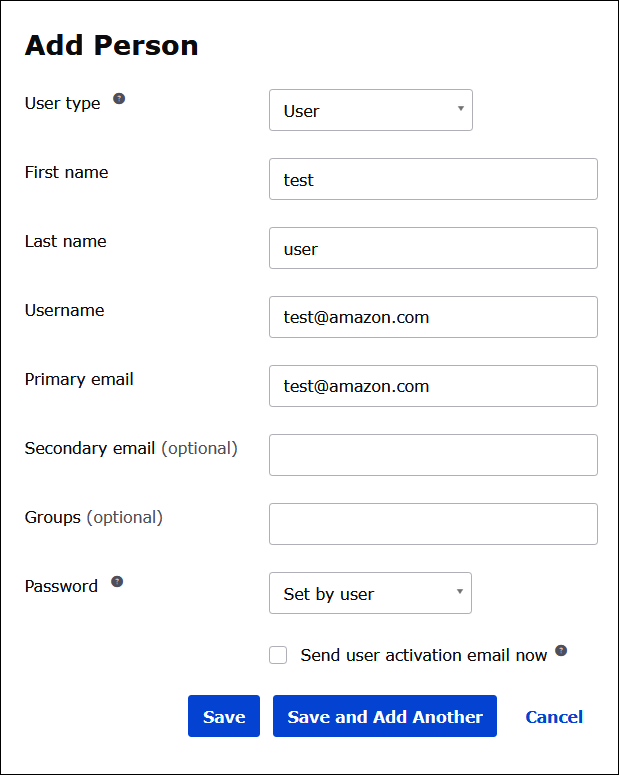

Dalam kotak dialog Tambah Orang, masukkan informasi berikut.

-

Masukkan nilai untukNama depandanNama terakhir. Tutorial ini menggunakan

test user. -

Masukkan nilai untuk Nama Pengguna dan email Utama. Tutorial ini digunakan

test@amazon.comuntuk keduanya. Persyaratan keamanan Anda untuk kata sandi mungkin berbeda.

-

-

Pilih Simpan.

Sekarang Anda siap untuk menetapkan pengguna yang Anda buat untuk aplikasi Anda.

Untuk menetapkan pengguna ke aplikasi Anda:

-

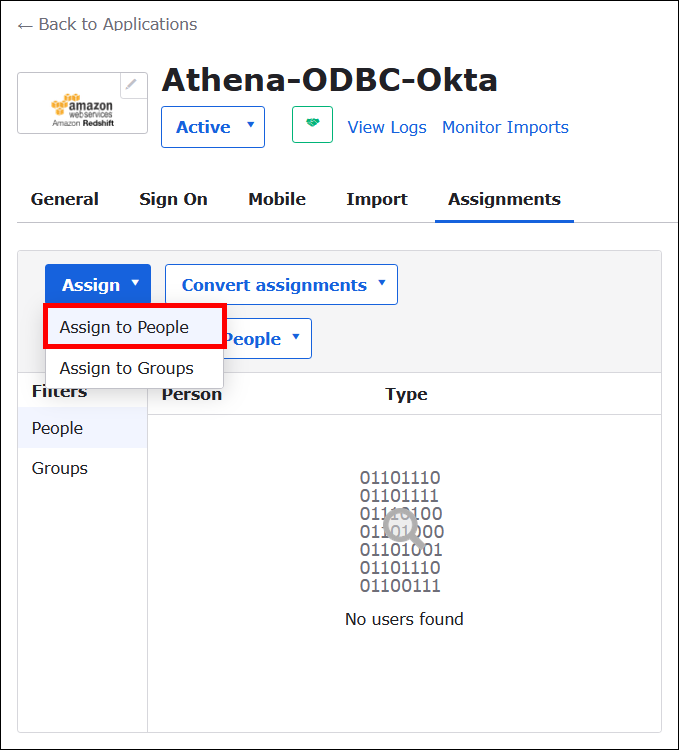

Di panel navigasi, pilih Aplikasi, Aplikasi, lalu pilih nama aplikasi Anda (misalnya, Athena-ODBC-OKTA).

-

Pilih Tetapkan, lalu pilih Tetapkan ke Orang.

-

Pilih opsi Tetapkan untuk pengguna Anda, lalu pilih Selesai.

-

Pada prompt, pilih Simpan dan Kembali. Kotak dialog menunjukkan status pengguna sebagai Ditugaskan.

-

Pilih Selesai.

-

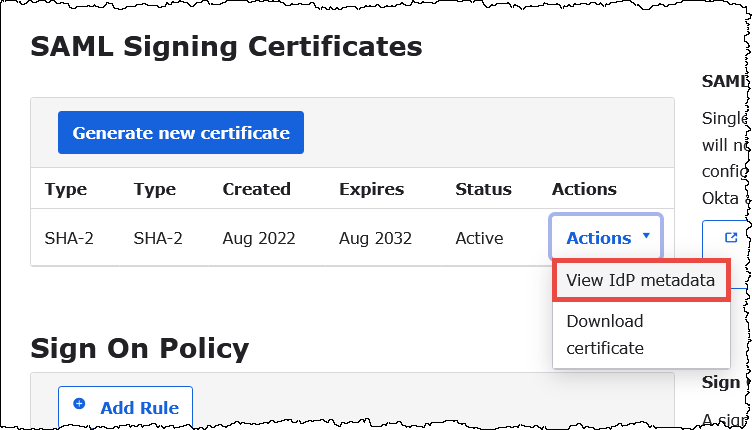

Pilih tab Masuk.

-

Gulir ke bawah ke bagian Sertifikat Penandatanganan SAMP.

-

Pilih Tindakan.

-

Buka menu konteks (klik kanan) untuk Lihat metadata IDP, lalu pilih opsi browser untuk menyimpan file.

-

Simpan file dengan

.xmlekstensi.

Buat Penyedia dan AWS Peran Identitas SAMP

Sekarang Anda siap untuk mengunggah file XMLmetadata ke konsol IAM di. AWS Anda akan menggunakan file ini untuk membuat penyedia dan peran identitas AWS SAMP. Gunakan akun administrator AWS Layanan untuk melakukan langkah-langkah ini.

Untuk membuat penyedia identitas SAMP dan berperan dalam AWS

-

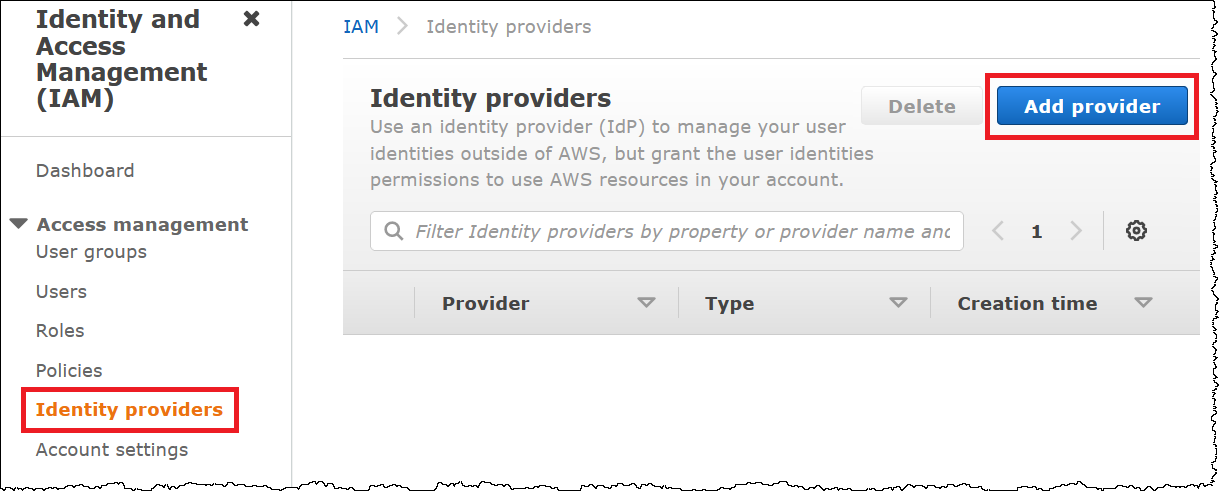

Masuk ke AWS Management Console dan buka konsol IAM di https://console.aws.amazon.com/IAM/

. -

Di panel navigasi, pilih Penyedia identitas, lalu pilih Tambahkan penyedia.

-

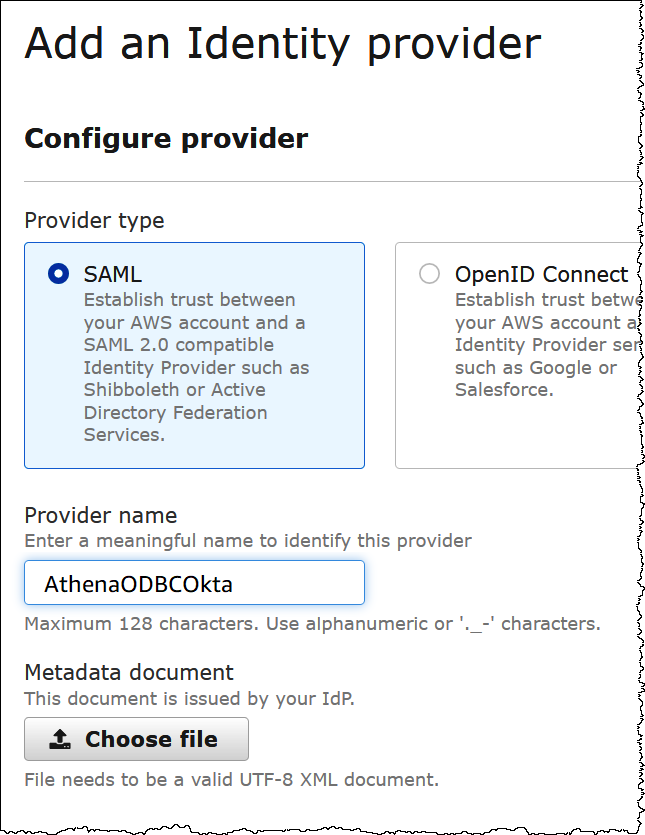

Pada halaman Add an Identity provider, untuk Configure provider, masukkan informasi berikut.

-

Untuk tipe Provider, pilih SAMP.

-

Untuk nama Penyedia, masukkan nama untuk penyedia Anda (misalnya,

AthenaODBCOkta). -

Untuk dokumen Metadata, gunakan opsi Pilih file untuk mengunggah file XMLmetadata penyedia identitas (iDP) yang Anda unduh.

-

-

Pilih Tambah penyedia.

Membuat peran IAM untuk akses Athena dan Amazon S3

Sekarang Anda siap membuat peran IAM untuk akses Athena dan Amazon S3. Anda akan menetapkan peran ini untuk pengguna Anda. Dengan begitu, Anda dapat memberi pengguna akses masuk tunggal ke Athena.

Untuk membuat peran IAM bagi pengguna Anda

-

Di panel navigasi konsol IAM, pilih Peran, dan lalu pilih Buat peran.

-

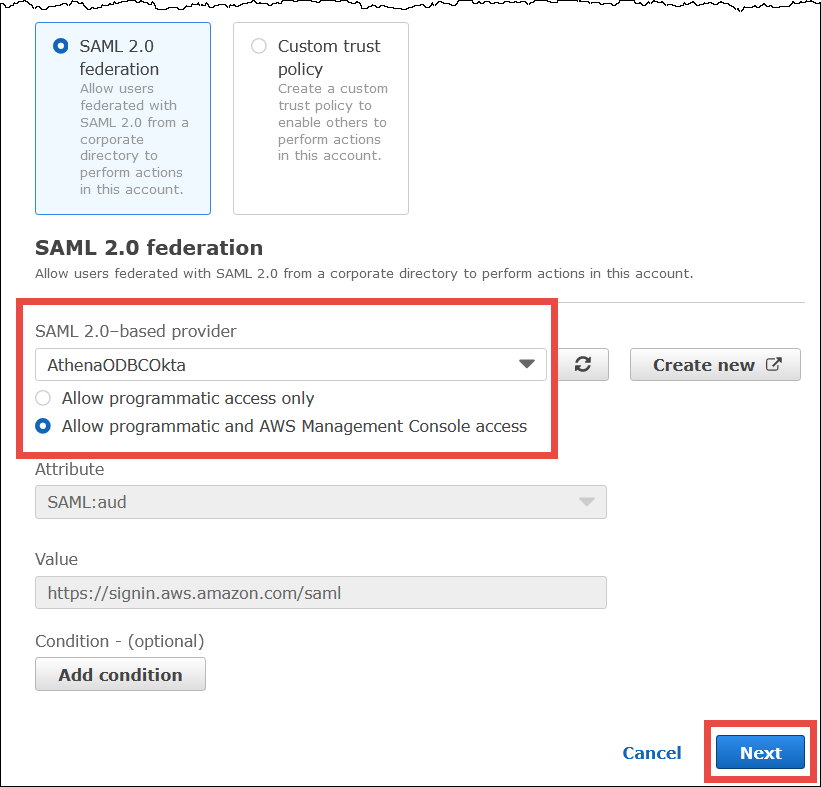

Pada halaman Buat peran, pilih opsi berikut:

-

Untuk Pilih jenis entitas terpercaya, pilih Federasi SAML 2.0.

-

Untuk penyedia berbasis SAMP 2.0, pilih penyedia identitas SAMP yang Anda buat (misalnya, Athena). ODBCOkta

-

Pilih Izinkan programatik dan AWS Management Console akses.

-

-

Pilih Berikutnya.

-

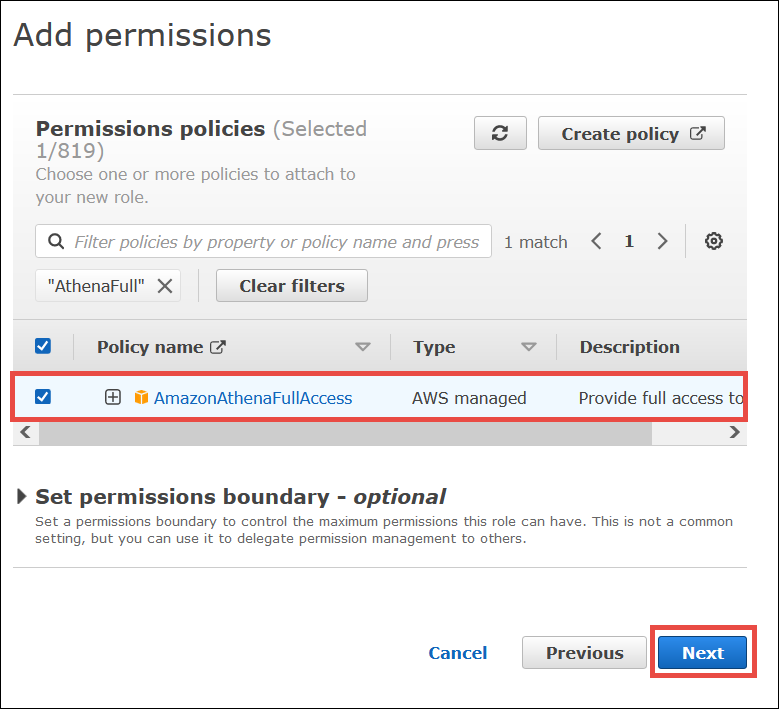

Pada halaman Tambahkan Izin, untuk kebijakan Filter, masukkan

AthenaFull, lalu tekan ENTER. -

Pilih kebijakan

AmazonAthenaFullAccessterkelola, lalu pilih Berikutnya.

-

Pada halaman Nama, tinjau, dan buat, untuk nama Peran, masukkan nama untuk peran tersebut (misalnya,

Athena-ODBC-OktaRole), lalu pilih Buat peran.

Mengkonfigurasi koneksi Okta ODBC ke Athena

Sekarang Anda siap untuk mengkonfigurasi koneksi Okta ODBC ke Athena menggunakan program Sumber Data ODBC di Windows.

Untuk mengonfigurasi koneksi Okta ODBC Anda ke Athena

-

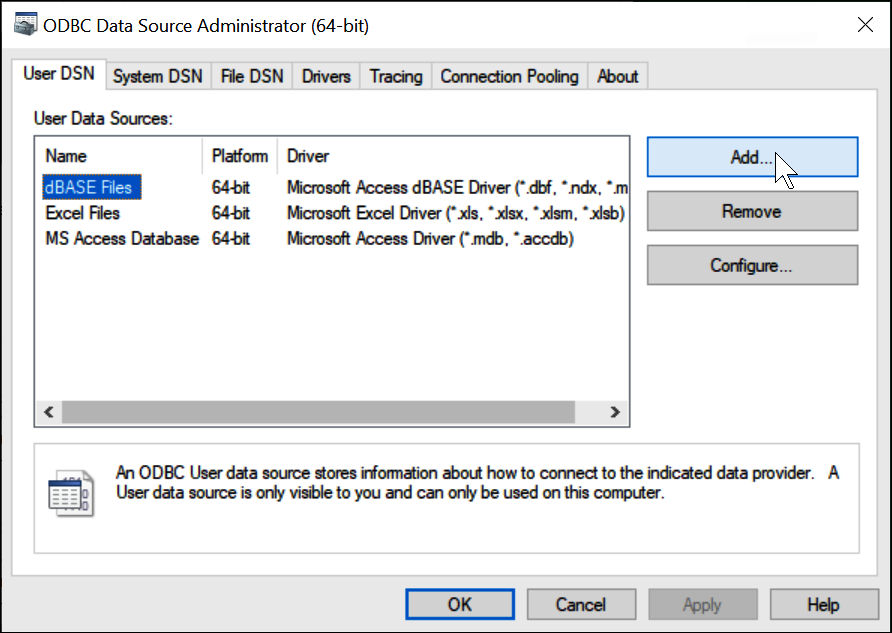

Di Windows, luncurkan program Sumber Data ODBC.

-

Dalam program Administrator Sumber Data ODBC, pilih Tambah.

-

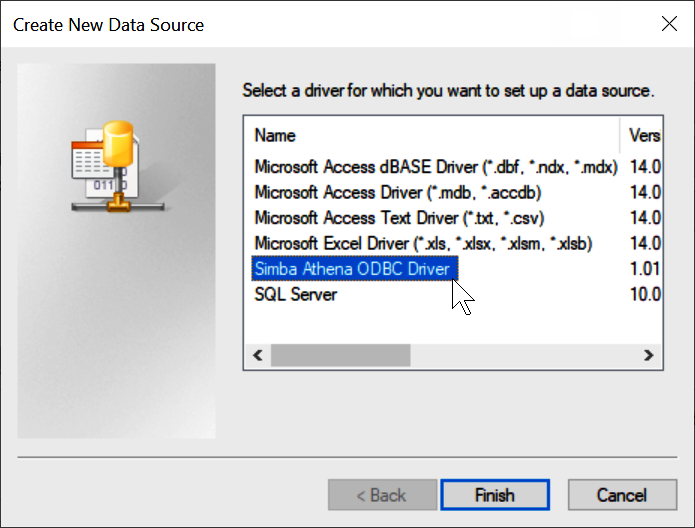

Pilih Simba Athena ODBC Driver, lalu pilih Finish.

-

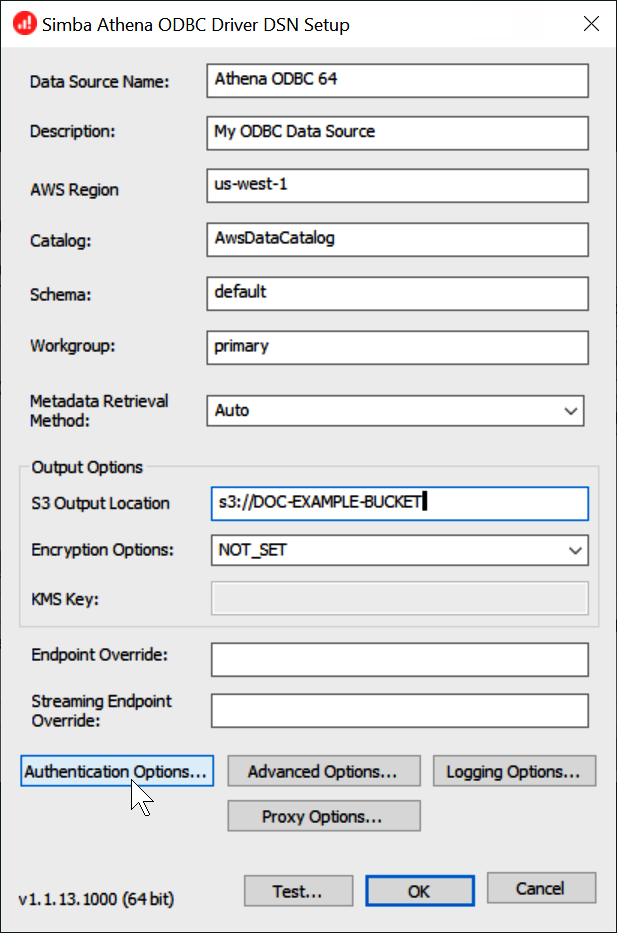

Di Simba Athena ODBC Driver DSN Setup dialog, masukkan nilai yang dijelaskan.

-

Untuk Nama Sumber Data, masukkan nama untuk sumber data Anda (misalnya,

Athena ODBC 64). -

Untuk Deskripsi, masukkan deskripsi untuk sumber data Anda.

-

Untuk Wilayah AWS, masukkan Wilayah AWS yang Anda gunakan (misalnya,

us-west-1). -

Untuk Lokasi Output S3, masukkan jalur Amazon S3 tempat Anda ingin output disimpan.

-

-

Pilih Opsi Otentikasi.

-

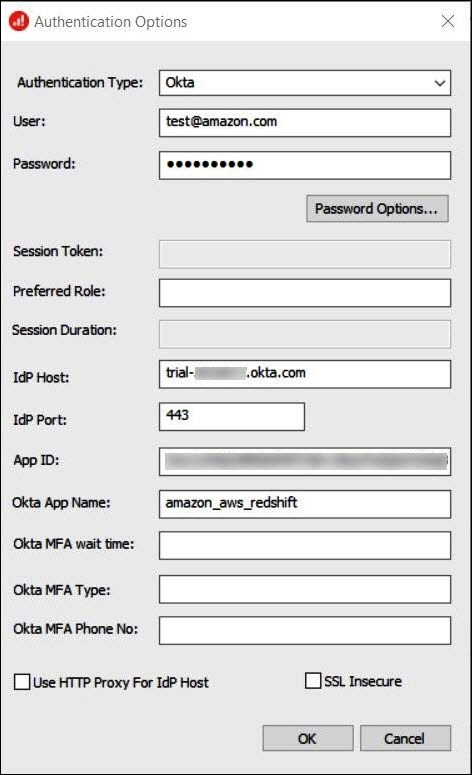

Dalam kotak dialog Opsi Otentikasi, pilih atau masukkan nilai berikut.

-

Untuk Jenis Otentikasi, pilih Okta.

-

Untuk Pengguna, masukkan nama pengguna Okta Anda.

-

Untuk Kata Sandi, masukkan kata sandi Okta Anda.

-

Untuk IDP Host, masukkan nilai yang Anda rekam sebelumnya (misalnya,

trial-1234567.okta.com). -

Untuk IDP Port, masukkan.

443 -

Untuk ID Aplikasi, masukkan nilai yang Anda rekam sebelumnya (dua segmen terakhir dari tautan embed Okta Anda).

-

Untuk Nama Aplikasi Okta, masukkan

amazon_aws_redshift.

-

-

Pilih OKE.

-

Pilih Uji untuk menguji koneksi atau OK untuk menyelesaikan.