Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh AWS Audit Manager kontrol

Anda dapat meninjau contoh di halaman ini untuk mempelajari lebih lanjut tentang cara kerja kontrol AWS Audit Manager.

Di Audit Manager, kontrol dapat secara otomatis mengumpulkan bukti dari empat tipe sumber data:

-

AWS CloudTrail— Tangkap aktivitas pengguna dari CloudTrail log Anda dan impor sebagai bukti aktivitas pengguna

-

AWS Security Hub— Kumpulkan temuan dari Security Hub dan impor sebagai bukti pemeriksaan kepatuhan

-

AWS Config— Kumpulkan evaluasi aturan dari AWS Config dan impor sebagai bukti pemeriksaan kepatuhan

-

AWS Panggilan API — Menangkap snapshot sumber daya dari panggilan API dan mengimpornya sebagai bukti data konfigurasi

Perhatikan bahwa beberapa kontrol mengumpulkan bukti menggunakan pengelompokan sumber data yang telah ditentukan sebelumnya. Pengelompokan sumber data ini dikenal sebagai sumber AWS terkelola. Setiap sumber yang AWS dikelola mewakili kontrol umum atau kontrol inti. Sumber terkelola ini memberi Anda cara yang efisien untuk memetakan persyaratan kepatuhan Anda ke kelompok sumber data dasar yang relevan yang divalidasi dan dikelola oleh penilai bersertifikat industri

Contoh di halaman ini menunjukkan bagaimana kontrol mengumpulkan bukti dari masing-masing tipe sumber data individu. Mereka menjelaskan seperti apa kontrol, bagaimana Audit Manager mengumpulkan bukti dari sumber data, dan langkah selanjutnya yang dapat Anda ambil untuk menunjukkan kepatuhan.

Tip

Kami menyarankan Anda mengaktifkan AWS Config dan Security Hub untuk pengalaman optimal di Audit Manager. Saat Anda mengaktifkan layanan ini, Audit Manager dapat menggunakan temuan Security Hub dan Aturan AWS Config untuk menghasilkan bukti otomatis.

-

Setelah mengaktifkan AWS Security Hub, pastikan Anda juga mengaktifkan semua standar keamanan dan mengaktifkan pengaturan temuan kontrol terkonsolidasi. Langkah ini memastikan bahwa Audit Manager dapat mengimpor temuan untuk semua standar kepatuhan yang didukung.

-

Setelah mengaktifkan AWS Config, pastikan Anda juga mengaktifkan yang relevan Aturan AWS Config atau menerapkan paket kesesuaian untuk standar kepatuhan yang terkait dengan audit Anda. Langkah ini memastikan bahwa Audit Manager dapat mengimpor temuan untuk semua yang didukung Aturan AWS Config yang Anda aktifkan.

Contoh tersedia untuk masing-masing jenis kontrol berikut:

Topik

Kontrol otomatis yang digunakan AWS Security Hub sebagai tipe sumber data

Kontrol otomatis yang digunakan AWS Config sebagai tipe sumber data

Kontrol otomatis yang menggunakan panggilan AWS API sebagai tipe sumber data

Kontrol otomatis yang digunakan AWS CloudTrail sebagai tipe sumber data

Kontrol dengan tipe sumber data campuran (otomatis dan manual)

Kontrol otomatis yang digunakan AWS Security Hub sebagai tipe sumber data

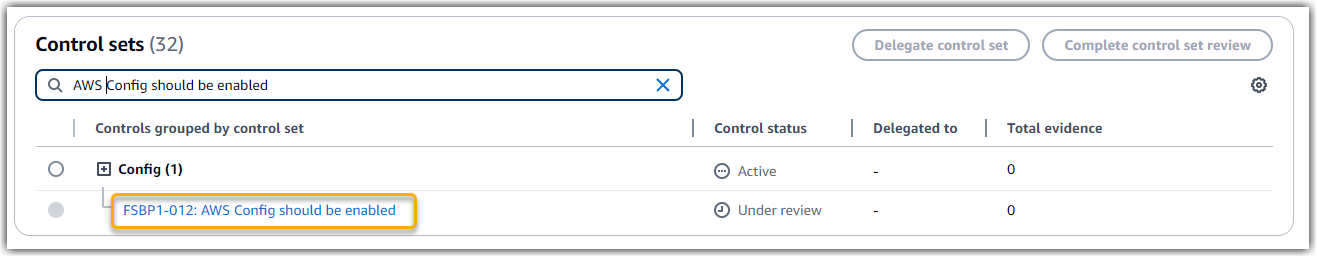

Contoh ini menunjukkan kontrol yang digunakan AWS Security Hub sebagai tipe sumber data. Ini adalah kontrol standar yang diambil dari kerangka AWS Foundational Security Best Practices (FSBP). Audit Manager menggunakan kontrol ini untuk menghasilkan bukti yang dapat membantu membawa AWS lingkungan Anda sejalan dengan persyaratan FSBP.

Contoh detail kontrol

-

Nama kontrol -

FSBP1-012: AWS Config should be enabled -

Set kontrol —

Config. Ini adalah pengelompokan khusus kerangka kerja kontrol FSBP yang berhubungan dengan manajemen konfigurasi. -

Sumber bukti — Sumber data individu

-

Jenis sumber data — AWS Security Hub

-

Jenis bukti - Pemeriksaan kepatuhan

Dalam contoh berikut, kontrol ini muncul dalam penilaian Audit Manager yang dibuat dari kerangka FSBP.

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Kontrol ini mengharuskan itu AWS Config diaktifkan di semua Wilayah AWS tempat Anda menggunakan Security Hub. Audit Manager dapat menggunakan kontrol ini untuk memeriksa apakah Anda telah mengaktifkan AWS Config.

Bagaimana Audit Manager mengumpulkan bukti untuk kontrol ini

Audit Manager mengambil langkah-langkah berikut untuk mengumpulkan bukti untuk kontrol ini:

-

Untuk setiap kontrol, Audit Manager menilai sumber daya dalam ruang lingkup Anda. Hal ini dilakukan dengan menggunakan sumber data yang ditentukan dalam pengaturan kontrol. Dalam contoh ini, AWS Config pengaturan Anda adalah sumber daya, dan Security Hub adalah tipe sumber data. Audit Manager mencari hasil pemeriksaan Security Hub tertentu ([Config.1]).

-

Hasil penilaian sumber daya disimpan dan diubah menjadi bukti ramah auditor. Audit Manager menghasilkan bukti pemeriksaan kepatuhan untuk kontrol yang menggunakan Security Hub sebagai tipe sumber data. Bukti ini berisi hasil pemeriksaan kepatuhan yang dilaporkan langsung dari Security Hub.

-

Audit Manager melampirkan bukti yang disimpan ke kontrol dalam penilaian Anda yang disebutkan namanya

FSBP1-012: AWS Config should be enabled.

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Setelah bukti dilampirkan pada kontrol, Anda — atau delegasi pilihan Anda — dapat meninjau bukti untuk melihat apakah ada perbaikan yang diperlukan.

Dalam contoh ini, Audit Manager mungkin menampilkan keputusan Gagal dari Security Hub. Ini bisa terjadi jika Anda belum mengaktifkan AWS Config. Dalam hal ini, Anda dapat mengambil tindakan korektif mengaktifkan AWS Config, yang membantu membawa AWS lingkungan Anda sejalan dengan persyaratan FSBP.

Jika AWS Config pengaturan Anda sejalan dengan kontrol, tandai kontrol sebagai Ditinjau dan tambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.

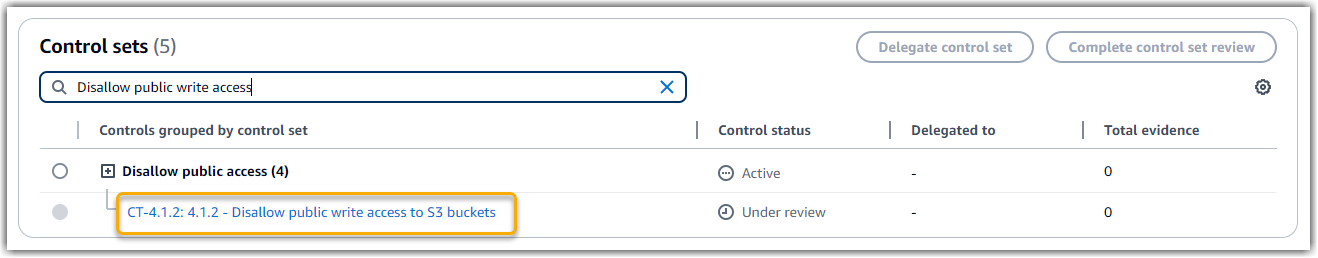

Kontrol otomatis yang digunakan AWS Config sebagai tipe sumber data

Contoh ini menunjukkan kontrol yang digunakan AWS Config sebagai tipe sumber data. Ini adalah kontrol standar yang diambil dari kerangka AWS Control Tower Guardrails. Audit Manager menggunakan kontrol ini untuk menghasilkan bukti yang membantu membawa AWS lingkungan Anda sejalan dengan AWS Control Tower Guardrails.

Contoh detail kontrol

-

Nama kontrol -

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

Set kontrol - Kontrol ini milik set

Disallow public accesskontrol. Ini adalah pengelompokan kontrol yang berhubungan dengan manajemen akses. -

Sumber bukti — Sumber data individu

-

Jenis sumber data — AWS Config

-

Jenis bukti - Pemeriksaan kepatuhan

Dalam contoh berikut, kontrol ini muncul dalam penilaian Audit Manager yang dibuat dari kerangka kerja AWS Control Tower Guardrails.

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Audit Manager dapat menggunakan kontrol ini untuk memeriksa apakah tingkat akses kebijakan bucket S3 Anda terlalu lunak untuk memenuhi persyaratan. AWS Control Tower Lebih khusus lagi, ini dapat memeriksa pengaturan Blokir Akses Publik, kebijakan bucket, dan daftar kontrol akses bucket (ACL) untuk mengonfirmasi bahwa bucket Anda tidak mengizinkan akses tulis publik.

Bagaimana Audit Manager mengumpulkan bukti untuk kontrol ini

Audit Manager mengambil langkah-langkah berikut untuk mengumpulkan bukti untuk kontrol ini:

-

Untuk setiap kontrol, Audit Manager menilai sumber daya dalam lingkup Anda menggunakan sumber data yang ditentukan dalam pengaturan kontrol. Dalam hal ini, bucket S3 Anda adalah sumber daya, dan AWS Config merupakan tipe sumber data. Audit Manager mencari hasil dari AWS Config Aturan tertentu (s3- bucket-public-write-prohibited) untuk mengevaluasi pengaturan, kebijakan, dan ACL dari masing-masing bucket S3 yang berada dalam lingkup penilaian Anda.

-

Hasil penilaian sumber daya disimpan dan diubah menjadi bukti ramah auditor. Audit Manager menghasilkan bukti pemeriksaan kepatuhan untuk kontrol yang digunakan AWS Config sebagai tipe sumber data. Bukti ini berisi hasil pemeriksaan kepatuhan yang dilaporkan langsung dari AWS Config.

-

Audit Manager melampirkan bukti yang disimpan ke kontrol dalam penilaian Anda yang disebutkan namanya

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets.

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Setelah bukti dilampirkan pada kontrol, Anda — atau delegasi pilihan Anda — dapat meninjau bukti untuk melihat apakah ada perbaikan yang diperlukan.

Dalam contoh ini, Audit Manager mungkin menampilkan putusan yang AWS Config menyatakan bahwa bucket S3 tidak sesuai. Ini bisa terjadi jika salah satu bucket S3 Anda memiliki setelan Blokir Akses Publik yang tidak membatasi kebijakan publik, dan kebijakan yang digunakan memungkinkan akses tulis publik. Untuk memulihkan ini, Anda dapat memperbarui pengaturan Blokir Akses Publik untuk membatasi kebijakan publik. Atau, Anda dapat menggunakan kebijakan bucket lain yang tidak mengizinkan akses penulisan publik. Tindakan korektif ini membantu membawa AWS lingkungan Anda sejalan dengan AWS Control Tower persyaratan.

Jika Anda puas bahwa tingkat akses bucket S3 sesuai dengan kontrol, Anda dapat menandai kontrol sebagai Ditinjau dan menambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.

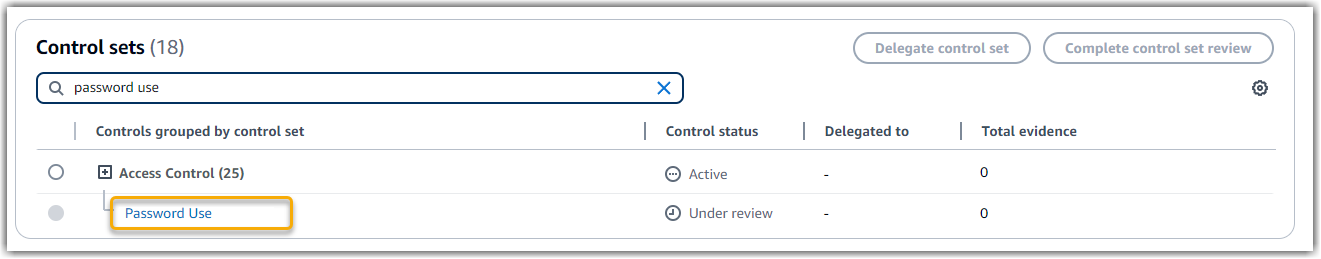

Kontrol otomatis yang menggunakan panggilan AWS API sebagai tipe sumber data

Contoh ini menunjukkan kontrol kustom yang menggunakan panggilan AWS API sebagai tipe sumber data. Audit Manager menggunakan kontrol ini untuk menghasilkan bukti yang dapat membantu membawa AWS lingkungan Anda sesuai dengan kebutuhan spesifik Anda.

Contoh detail kontrol

-

Nama kontrol -

Password Use -

Set kontrol - Kontrol ini milik set kontrol yang disebut

Access Control. Ini adalah pengelompokan kontrol yang berhubungan dengan identitas dan manajemen akses. -

Sumber bukti — Sumber data individu

-

Jenis sumber data - Panggilan AWS API

-

Jenis bukti - Data konfigurasi

Dalam contoh berikut, kontrol ini muncul dalam penilaian Audit Manager yang dibuat dari kerangka kerja kustom.

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Audit Manager dapat menggunakan kontrol khusus ini untuk membantu Anda memastikan bahwa Anda memiliki kebijakan kontrol akses yang memadai. Kontrol ini mengharuskan Anda mengikuti praktik keamanan yang baik dalam pemilihan dan penggunaan kata sandi. Audit Manager dapat membantu Anda memvalidasi ini dengan mengambil daftar semua kebijakan kata sandi untuk prinsipal IAM yang berada dalam lingkup penilaian Anda.

Bagaimana Audit Manager mengumpulkan bukti untuk kontrol ini

Audit Manager mengambil langkah-langkah berikut untuk mengumpulkan bukti untuk kontrol kustom ini:

-

Untuk setiap kontrol, Audit Manager menilai sumber daya dalam lingkup Anda menggunakan sumber data yang ditentukan dalam pengaturan kontrol. Dalam hal ini, prinsip IAM Anda adalah sumber daya, dan panggilan AWS API adalah tipe sumber data. Audit Manager mencari respons panggilan API IAM tertentu (GetAccountPasswordPolicy). Kemudian mengembalikan kebijakan kata sandi untuk Akun AWS yang berada dalam lingkup penilaian Anda.

-

Hasil penilaian sumber daya disimpan dan diubah menjadi bukti ramah auditor. Audit Manager menghasilkan bukti data konfigurasi untuk kontrol yang menggunakan panggilan API sebagai sumber data. Bukti ini berisi data asli yang diambil dari respons API, dan metadata tambahan yang menunjukkan kontrol mana yang mendukung data.

-

Audit Manager melampirkan bukti yang disimpan ke kontrol kustom dalam penilaian Anda yang diberi

Password Usenama.

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Setelah bukti dilampirkan pada kontrol, Anda — atau delegasi pilihan Anda — dapat meninjau bukti untuk melihat apakah itu cukup atau apakah ada perbaikan yang diperlukan.

Dalam contoh ini, Anda dapat meninjau bukti untuk melihat respons dari panggilan API. GetAccountPasswordPolicyRespons tersebut menjelaskan persyaratan kompleksitas dan periode rotasi wajib untuk kata sandi pengguna di akun Anda. Anda dapat menggunakan respons API ini sebagai bukti untuk menunjukkan bahwa Anda memiliki kebijakan kontrol akses kata sandi yang memadai untuk Akun AWS yang berada dalam lingkup penilaian Anda. Jika mau, Anda juga dapat memberikan komentar tambahan tentang kebijakan ini dengan menambahkan komentar ke kontrol.

Bila Anda puas bahwa kebijakan kata sandi kepala IAM Anda sejalan dengan kontrol kustom, Anda dapat menandai kontrol sebagai Ditinjau dan menambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.

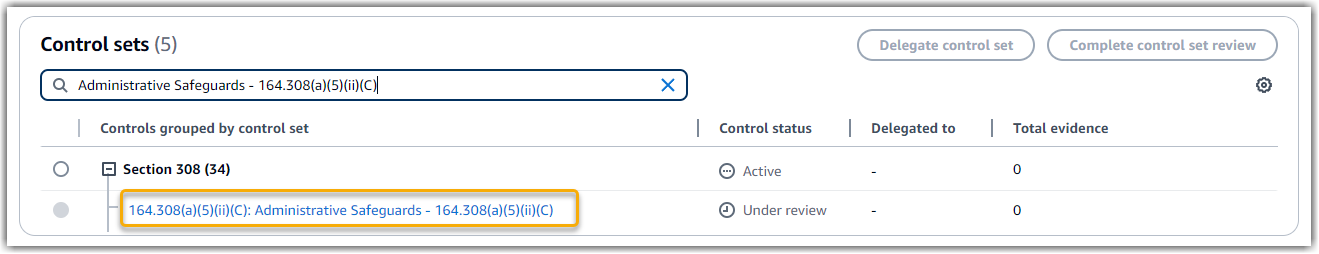

Kontrol otomatis yang digunakan AWS CloudTrail sebagai tipe sumber data

Contoh ini menunjukkan kontrol yang digunakan AWS CloudTrail sebagai tipe sumber data. Ini adalah kontrol standar yang diambil dari kerangka HIPAA Security Rule 2003. Audit Manager menggunakan kontrol ini untuk menghasilkan bukti yang dapat membantu membawa AWS lingkungan Anda sejalan dengan persyaratan HIPAA.

Contoh detail kontrol

-

Nama kontrol -

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

Set kontrol - Kontrol ini milik set kontrol yang disebut

Section 308. Ini adalah pengelompokan khusus kerangka kerja dari kontrol HIPAA yang berhubungan dengan perlindungan administratif. -

Sumber bukti — sumber AWS terkelola (kontrol inti)

-

Jenis sumber data yang mendasari - AWS CloudTrail

-

Jenis bukti — Aktivitas pengguna

Berikut kontrol ini ditunjukkan dalam penilaian Audit Manager yang dibuat dari kerangka HIPAA:

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Kontrol ini mengharuskan Anda memiliki prosedur pemantauan untuk mendeteksi akses yang tidak sah. Contoh akses tidak sah adalah ketika seseorang masuk ke konsol tanpa otentikasi multi-faktor (MFA) diaktifkan. Audit Manager membantu Anda memvalidasi kontrol ini dengan memberikan bukti bahwa Anda mengonfigurasi Amazon CloudWatch untuk memantau permintaan masuk konsol manajemen di mana MFA tidak diaktifkan.

Bagaimana Audit Manager mengumpulkan bukti untuk kontrol ini

Audit Manager mengambil langkah-langkah berikut untuk mengumpulkan bukti untuk kontrol ini:

-

Untuk setiap kontrol, Audit Manager menilai sumber daya dalam ruang lingkup Anda menggunakan sumber bukti yang ditentukan dalam pengaturan kontrol. Dalam hal ini, kontrol menggunakan beberapa kontrol inti sebagai sumber bukti.

Setiap kontrol inti adalah pengelompokan terkelola sumber data individu. Dalam contoh kita, salah satu kontrol inti ini (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) menggunakan CloudTrail event (monitoring_EnableAlarmActions) sebagai sumber data yang mendasarinya.Audit Manager meninjau CloudTrail log Anda, menggunakan

monitoring_EnableAlarmActionskata kunci untuk menemukan CloudWatch alarm mengaktifkan tindakan yang dicatat oleh CloudTrail. Kemudian mengembalikan log peristiwa yang relevan yang berada dalam lingkup penilaian Anda. -

Hasil penilaian sumber daya disimpan dan diubah menjadi bukti ramah auditor. Audit Manager menghasilkan bukti aktivitas pengguna untuk kontrol yang digunakan CloudTrail sebagai tipe sumber data. Bukti ini berisi data asli yang diambil dari Amazon CloudWatch, dan metadata tambahan yang menunjukkan kontrol mana yang mendukung data.

-

Audit Manager melampirkan bukti yang disimpan ke kontrol dalam penilaian Anda yang disebutkan namanya

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C).

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Setelah bukti dilampirkan pada kontrol, Anda — atau delegasi pilihan Anda — dapat meninjau bukti untuk melihat apakah ada perbaikan yang diperlukan.

Dalam contoh ini, Anda dapat meninjau bukti untuk melihat peristiwa pengaktifan alarm yang dicatat oleh CloudTrail. Anda dapat menggunakan log ini sebagai bukti untuk menunjukkan bahwa Anda memiliki prosedur pemantauan yang memadai untuk mendeteksi kapan login konsol terjadi tanpa MFA diaktifkan. Jika suka, Anda juga dapat memberikan komentar tambahan dengan menambahkan komentar ke kontrol. Misalnya, jika log menampilkan beberapa login tanpa MFA, Anda dapat menambahkan komentar yang menjelaskan cara Anda memperbaiki masalah. Pemantauan rutin login konsol membantu Anda mencegah masalah keamanan yang mungkin timbul dari perbedaan dan upaya masuk yang tidak tepat. Pada gilirannya, praktik terbaik ini membantu membawa AWS lingkungan Anda sejalan dengan persyaratan HIPAA.

Ketika Anda puas bahwa prosedur pemantauan Anda sejalan dengan kontrol, Anda dapat menandai kontrol sebagai Ditinjau dan menambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.

Kontrol manual

Beberapa kontrol tidak mendukung pengumpulan bukti otomatis. Ini termasuk kontrol yang bergantung pada penyediaan catatan fisik dan tanda tangan, selain pengamatan, wawancara, dan peristiwa lain yang tidak dihasilkan di cloud. Dalam kasus ini, Anda dapat mengunggah bukti secara manual untuk menunjukkan bahwa Anda memenuhi persyaratan kontrol.

Contoh ini menunjukkan kontrol manual yang diambil dari kerangka kerja NIST 800-53 (Rev. 5). Anda dapat menggunakan Audit Manager untuk mengunggah dan menyimpan bukti yang menunjukkan kepatuhan terhadap kontrol ini.

Contoh detail kontrol

-

Nama kontrol -

AT-4: Training Records -

Set kontrol —

(AT) Awareness and training. Ini adalah pengelompokan khusus kerangka kerja dari kontrol NIST yang berhubungan dengan pelatihan. -

Sumber bukti — Sumber data individu

-

Jenis sumber data — Manual

-

Jenis bukti - Manual

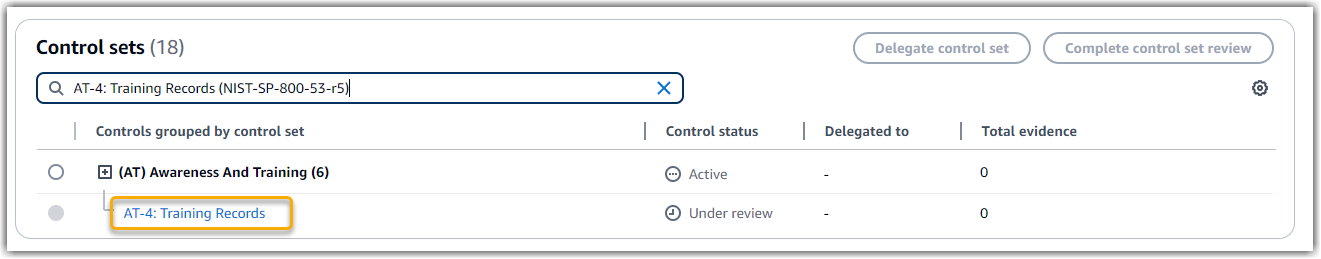

Berikut kontrol ini ditunjukkan dalam penilaian Audit Manager yang dibuat dari kerangka kerja NIST 800-53 (Rev. 5): Low-Moderate-High

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Anda dapat menggunakan kontrol ini untuk membantu Anda memastikan bahwa personel Anda menerima tingkat pelatihan keamanan dan privasi yang sesuai. Secara khusus, Anda dapat menunjukkan bahwa Anda telah mendokumentasikan kegiatan pelatihan keamanan dan privasi yang berlaku untuk semua staf, berdasarkan peran mereka. Anda juga dapat menunjukkan bukti bahwa catatan pelatihan disimpan untuk setiap individu.

Bagaimana Anda dapat mengunggah bukti secara manual untuk kontrol ini

Untuk mengunggah bukti manual yang melengkapi bukti otomatis, lihat Mengunggah bukti manual di AWS Audit Manager. Audit Manager melampirkan bukti yang diunggah ke kontrol dalam penilaian Anda yang disebutkan namanya. AT-4: Training Records

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Jika Anda memiliki dokumentasi yang mendukung kontrol ini, Anda dapat mengunggahnya sebagai bukti manual. Misalnya, Anda dapat mengunggah salinan terbaru materi pelatihan berbasis peran yang diamanatkan yang dikeluarkan departemen Sumber Daya Manusia Anda kepada karyawan.

Sama seperti dengan kontrol otomatis, Anda dapat mendelegasikan kontrol manual kepada pemangku kepentingan yang dapat membantu Anda meninjau bukti (atau, dalam hal ini, menyediakannya). Misalnya, ketika Anda meninjau kontrol ini, Anda mungkin menyadari bahwa Anda hanya memenuhi sebagian persyaratannya. Ini bisa terjadi jika Anda tidak memiliki salinan pelacakan kehadiran untuk pelatihan tatap muka. Anda dapat mendelegasikan kontrol kepada pemangku kepentingan SDM, yang kemudian dapat mengunggah daftar staf yang menghadiri pelatihan.

Ketika Anda puas bahwa Anda sejalan dengan kontrol, Anda dapat menandainya sebagai Ditinjau dan menambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.

Kontrol dengan tipe sumber data campuran (otomatis dan manual)

Dalam banyak kasus, kombinasi bukti otomatis dan manual diperlukan untuk memenuhi kontrol. Meskipun Audit Manager dapat memberikan bukti otomatis yang relevan dengan kontrol, Anda mungkin perlu melengkapi data ini dengan bukti manual yang Anda identifikasi dan unggah sendiri.

Contoh ini menunjukkan kontrol yang menggunakan kombinasi bukti manual dan bukti otomatis. Ini adalah kontrol standar yang diambil dari kerangka kerja NIST 800-53 (Rev. 5). Audit Manager menggunakan kontrol ini untuk menghasilkan bukti yang dapat membantu membawa AWS lingkungan Anda sejalan dengan persyaratan NIST.

Contoh detail kontrol

-

Nama kontrol -

Personnel Termination -

Set kontrol —

(PS) Personnel Security (10). Ini adalah pengelompokan khusus kerangka kerja kontrol NIST yang berhubungan dengan individu yang melakukan pemeliharaan perangkat keras atau perangkat lunak pada sistem organisasi. -

Sumber bukti — AWS dikelola (kontrol inti) dan sumber data individu (manual)

-

Jenis sumber data yang mendasari — Panggilan AWS API AWS CloudTrail,, AWS Config, Manual

-

Jenis bukti — Data konfigurasi, aktivitas pengguna, pemeriksaan kepatuhan, bukti manual)

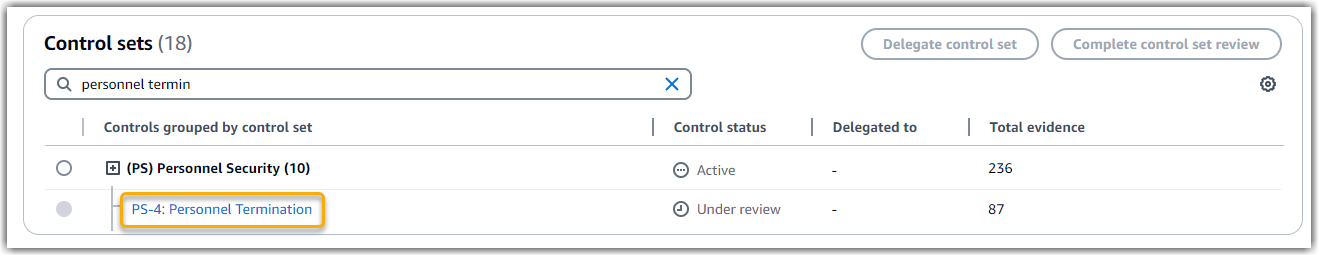

Berikut kontrol ini ditunjukkan dalam penilaian Audit Manager yang dibuat dari kerangka kerja NIST 800-53 (Rev. 5):

Penilaian menunjukkan status kontrol. Ini juga menunjukkan berapa banyak bukti yang dikumpulkan untuk kontrol ini sejauh ini. Dari sini, Anda dapat mendelegasikan set kontrol untuk ditinjau atau menyelesaikan ulasan sendiri. Memilih nama kontrol membuka halaman detail dengan informasi lebih lanjut, termasuk bukti untuk kontrol itu.

Apa yang dilakukan kontrol ini

Anda dapat menggunakan kontrol ini untuk mengonfirmasi bahwa Anda melindungi informasi organisasi jika karyawan diberhentikan. Secara khusus, Anda dapat menunjukkan bahwa Anda menonaktifkan akses sistem dan mencabut kredensi untuk individu tersebut. Selain itu, Anda dapat menunjukkan bahwa semua individu yang diberhentikan berpartisipasi dalam wawancara keluar yang mencakup diskusi tentang protokol keamanan yang relevan untuk organisasi Anda.

Bagaimana Audit Manager mengumpulkan bukti untuk kontrol ini

Audit Manager mengambil langkah-langkah berikut untuk mengumpulkan bukti untuk kontrol ini:

-

Untuk setiap kontrol, Audit Manager menilai sumber daya dalam ruang lingkup Anda menggunakan sumber bukti yang ditentukan dalam pengaturan kontrol.

Dalam hal ini, kontrol menggunakan beberapa kontrol inti sebagai sumber bukti. Pada gilirannya, masing-masing kontrol inti ini mengumpulkan bukti yang relevan dari sumber data individu (panggilan AWS API, AWS CloudTrail, dan AWS Config). Audit Manager menggunakan tipe sumber data ini untuk menilai sumber daya IAM Anda (seperti grup, kunci, dan kebijakan) terhadap panggilan, CloudTrail peristiwa, dan AWS Config aturan API yang relevan.

-

Hasil penilaian sumber daya disimpan dan diubah menjadi bukti ramah auditor. Bukti ini berisi data asli yang diambil dari setiap sumber data, dan metadata tambahan yang menunjukkan kontrol mana yang mendukung data.

-

Audit Manager melampirkan bukti yang disimpan ke kontrol dalam penilaian Anda yang disebutkan namanya

Personnel Termination.

Bagaimana Anda dapat mengunggah bukti secara manual untuk kontrol ini

Untuk mengunggah bukti manual yang melengkapi bukti otomatis, lihat Mengunggah bukti manual di AWS Audit Manager. Audit Manager melampirkan bukti yang diunggah ke kontrol dalam penilaian Anda yang disebutkan namanya. Personnel Termination

Bagaimana Anda dapat menggunakan Audit Manager untuk menunjukkan kepatuhan terhadap kontrol ini

Setelah bukti dilampirkan pada kontrol, Anda — atau delegasi pilihan Anda — dapat meninjau bukti untuk melihat apakah itu cukup atau apakah ada perbaikan yang diperlukan. Misalnya, ketika Anda meninjau kontrol ini, Anda mungkin menyadari bahwa Anda hanya memenuhi sebagian persyaratannya. Ini bisa terjadi jika Anda memiliki bukti bahwa akses telah dicabut, tetapi tidak memiliki salinan wawancara keluar apa pun. Anda dapat mendelegasikan kontrol kepada pemangku kepentingan SDM, yang kemudian dapat mengunggah salinan dokumen wawancara keluar. Atau, jika tidak ada karyawan yang diberhentikan selama periode audit, Anda dapat meninggalkan komentar yang menyatakan mengapa tidak ada dokumen yang ditandatangani yang dilampirkan pada kontrol.

Ketika Anda puas bahwa Anda sejalan dengan kontrol, tandai kontrol sebagai Ditinjau dan tambahkan bukti ke laporan penilaian Anda. Anda kemudian dapat membagikan laporan ini dengan auditor untuk menunjukkan bahwa kontrol berfungsi sebagaimana dimaksud.