Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat penyimpanan data acara untuk acara di luar AWS dengan konsol

Anda dapat membuat penyimpanan data acara untuk menyertakan peristiwa di luar AWS, dan kemudian menggunakan CloudTrail Lake untuk mencari, menanyakan, dan menganalisis data yang dicatat dari aplikasi Anda.

Anda dapat menggunakan integrasi CloudTrail Lake untuk mencatat dan menyimpan data aktivitas pengguna dari luar AWS; dari sumber apa pun di lingkungan hybrid Anda, seperti aplikasi internal atau SaaS yang dihosting di tempat atau di cloud, mesin virtual, atau wadah.

Saat membuat penyimpanan data peristiwa untuk integrasi, Anda juga membuat saluran, dan melampirkan kebijakan sumber daya ke saluran.

CloudTrail Penyimpanan data acara danau dikenakan biaya. Saat Anda membuat penyimpanan data acara, Anda memilih opsi harga yang ingin Anda gunakan untuk penyimpanan data acara. Opsi penetapan harga menentukan biaya untuk menelan dan menyimpan peristiwa, dan periode retensi default dan maksimum untuk penyimpanan data acara. Untuk informasi tentang CloudTrail penetapan harga dan pengelolaan biaya Danau, lihat AWS CloudTrail Harga

Untuk membuat penyimpanan data acara untuk acara di luar AWS

-

Masuk ke AWS Management Console dan buka CloudTrail konsol di https://console.aws.amazon.com/cloudtrail/

. -

Dari panel navigasi, di bawah Danau, pilih Penyimpanan data acara.

-

Pilih Buat penyimpanan data acara.

-

Pada halaman Configure event data store, di Rincian umum, masukkan nama untuk penyimpanan data acara. Sebuah nama diperlukan.

-

Pilih opsi Harga yang ingin Anda gunakan untuk penyimpanan data acara Anda. Opsi penetapan harga menentukan biaya untuk menelan dan menyimpan acara, serta periode retensi default dan maksimum untuk penyimpanan data acara Anda. Untuk informasi lebih lanjut, lihat AWS CloudTrail Harga

danMengelola biaya CloudTrail Danau. Berikut ini adalah opsi yang tersedia:

-

Harga retensi yang dapat diperpanjang satu tahun - Umumnya direkomendasikan jika Anda mengharapkan untuk menelan kurang dari 25 TB data acara per bulan dan menginginkan periode retensi yang fleksibel hingga 10 tahun. Untuk 366 hari pertama (periode retensi default), penyimpanan disertakan tanpa biaya tambahan dengan harga konsumsi. Setelah 366 hari, retensi diperpanjang tersedia dengan pay-as-you-go harga. Ini adalah pilihan default.

-

Periode retensi default: 366 hari

-

Periode retensi maksimum: 3,653 hari

-

-

Harga retensi tujuh tahun - Direkomendasikan jika Anda mengharapkan untuk menelan lebih dari 25 TB data acara per bulan dan membutuhkan periode retensi hingga 7 tahun. Retensi disertakan dengan harga konsumsi tanpa biaya tambahan.

-

Periode retensi default: 2,557 hari

-

Periode retensi maksimum: 2.557 hari

-

-

-

Tentukan periode retensi untuk penyimpanan data acara. Periode retensi dapat antara 7 hari dan 3.653 hari (sekitar 10 tahun) untuk opsi harga retensi yang dapat diperpanjang satu tahun, atau antara 7 hari dan 2.557 hari (sekitar tujuh tahun) untuk opsi harga retensi tujuh tahun.

CloudTrail Lake menentukan apakah akan mempertahankan suatu peristiwa dengan memeriksa apakah acara tersebut berada dalam periode retensi yang ditentukan.

eventTimeMisalnya, jika Anda menentukan periode retensi 90 hari, CloudTrail akan menghapus peristiwa ketika merekaeventTimelebih tua dari 90 hari. -

(Opsional) Untuk mengaktifkan enkripsi menggunakan AWS Key Management Service, pilih Gunakan milik saya sendiri AWS KMS key. Pilih Baru untuk AWS KMS key membuat untuk Anda, atau pilih yang ada untuk menggunakan kunci KMS yang ada. Di Masukkan alias KMS, tentukan alias, dalam format.

alias/MyAliasNameMenggunakan kunci KMS Anda sendiri mengharuskan Anda mengedit kebijakan kunci KMS Anda untuk memungkinkan penyimpanan data acara Anda dienkripsi dan didekripsi. Untuk informasi lebih lanjut, lihatKonfigurasikan kebijakan AWS KMS utama untuk CloudTrail. CloudTrail juga mendukung kunci AWS KMS Multi-wilayah. Untuk informasi selengkapnya tentang kunci Multi-region, lihat Menggunakan kunci Multi-region di Panduan AWS Key Management Service Pengembang.Menggunakan kunci KMS Anda sendiri menimbulkan AWS KMS biaya untuk enkripsi dan dekripsi. Setelah Anda mengaitkan penyimpanan data peristiwa dengan kunci KMS, kunci KMS tidak dapat dihapus atau diubah.

catatan

Untuk mengaktifkan AWS Key Management Service enkripsi untuk penyimpanan data acara organisasi, Anda harus menggunakan kunci KMS yang ada untuk akun manajemen.

-

(Opsional) Jika Anda ingin melakukan kueri terhadap data peristiwa menggunakan Amazon Athena, pilih Aktifkan di federasi kueri Danau. Federation memungkinkan Anda melihat metadata yang terkait dengan penyimpanan data peristiwa di Katalog AWS Glue Data dan menjalankan kueri SQL terhadap data peristiwa di Athena. Metadata tabel yang disimpan dalam Katalog AWS Glue Data memungkinkan mesin kueri Athena mengetahui cara menemukan, membaca, dan memproses data yang ingin Anda kueri. Untuk informasi selengkapnya, lihat Federasi toko data acara.

Untuk mengaktifkan federasi kueri Lake, pilih Aktifkan dan lakukan hal berikut:

-

Pilih apakah Anda ingin membuat peran baru atau menggunakan peran IAM yang sudah ada. AWS Lake Formationmenggunakan peran ini untuk mengelola izin untuk penyimpanan data acara federasi. Saat Anda membuat peran baru menggunakan CloudTrail konsol, CloudTrail secara otomatis membuat peran dengan izin yang diperlukan. Jika Anda memilih peran yang ada, pastikan kebijakan untuk peran tersebut memberikan izin minimum yang diperlukan.

-

Jika Anda membuat peran baru, masukkan nama untuk mengidentifikasi peran tersebut.

-

Jika Anda menggunakan peran yang ada, pilih peran yang ingin Anda gunakan. Peran harus ada di akun Anda.

-

-

(Opsional) Pilih Aktifkan kebijakan sumber daya untuk menambahkan kebijakan berbasis sumber daya ke penyimpanan data acara Anda. Kebijakan berbasis sumber daya memungkinkan Anda mengontrol prinsipal mana yang dapat melakukan tindakan pada penyimpanan data acara Anda. Misalnya, Anda dapat menambahkan kebijakan berbasis sumber daya yang memungkinkan pengguna root di akun lain untuk menanyakan penyimpanan data peristiwa ini dan melihat hasil kueri. Untuk kebijakan-kebijakan contoh, lihat Contoh kebijakan berbasis sumber daya untuk penyimpanan data acara.

Kebijakan berbasis sumber daya mencakup satu atau lebih pernyataan. Setiap pernyataan dalam kebijakan mendefinisikan prinsipal yang diizinkan atau ditolak akses ke penyimpanan data peristiwa dan tindakan yang dapat dilakukan oleh prinsipal pada sumber daya penyimpanan data acara.

Tindakan berikut didukung dalam kebijakan berbasis sumber daya untuk penyimpanan data peristiwa:

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

Untuk penyimpanan data peristiwa organisasi, CloudTrail buat kebijakan berbasis sumber daya default yang mencantumkan tindakan yang diizinkan dilakukan oleh akun administrator yang didelegasikan pada penyimpanan data peristiwa organisasi. Izin dalam kebijakan ini berasal dari izin administrator yang didelegasikan di. AWS Organizations Kebijakan ini diperbarui secara otomatis setelah perubahan pada penyimpanan data peristiwa organisasi atau organisasi (misalnya, akun administrator yang CloudTrail didelegasikan terdaftar atau dihapus).

-

-

(Opsional) Di bagian Tag, Anda dapat menambahkan hingga 50 pasangan kunci tag untuk membantu Anda mengidentifikasi, mengurutkan, dan mengontrol akses ke penyimpanan data acara Anda. Untuk informasi selengkapnya tentang cara menggunakan kebijakan IAM untuk mengotorisasi akses ke penyimpanan data peristiwa berdasarkan tag, lihat. Contoh: Menolak akses untuk membuat atau menghapus penyimpanan data acara berdasarkan tag Untuk informasi selengkapnya tentang cara menggunakan tag AWS, lihat Menandai AWS sumber daya di Panduan Pengguna AWS Sumber Daya Penandaan.

-

Pilih Berikutnya untuk mengonfigurasi penyimpanan data acara.

-

Pada halaman Pilih acara, pilih Acara dari integrasi.

-

Dari Peristiwa dari integrasi, pilih sumber untuk mengirimkan acara ke penyimpanan data acara.

-

Berikan nama untuk mengidentifikasi saluran integrasi. Namanya bisa 3-128 karakter. Hanya huruf, angka, titik, garis bawah, dan tanda hubung yang diizinkan.

-

Dalam Kebijakan sumber daya, konfigurasikan kebijakan sumber daya untuk saluran integrasi. Kebijakan sumber daya adalah dokumen kebijakan JSON yang menentukan tindakan apa yang dapat dilakukan oleh prinsipal tertentu pada sumber daya dan dalam kondisi apa. Akun yang didefinisikan sebagai prinsipal dalam kebijakan sumber daya dapat memanggil

PutAuditEventsAPI untuk mengirimkan peristiwa ke channel Anda. Pemilik sumber daya memiliki akses implisit ke sumber daya jika kebijakan IAM mereka mengizinkan tindakan tersebut.cloudtrail-data:PutAuditEventsInformasi yang diperlukan untuk kebijakan ditentukan oleh jenis integrasi. Untuk integrasi arah, CloudTrail secara otomatis menambahkan AWS akun mitra IDs, dan mengharuskan Anda memasukkan ID eksternal unik yang disediakan oleh mitra. Untuk integrasi solusi, Anda harus menentukan setidaknya satu ID AWS akun sebagai prinsipal, dan secara opsional dapat memasukkan ID eksternal untuk mencegah wakil yang bingung.

catatan

Jika Anda tidak membuat kebijakan sumber daya untuk saluran, hanya pemilik saluran yang dapat memanggil

PutAuditEventsAPI di saluran.-

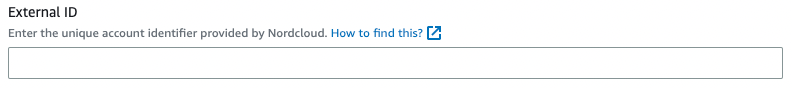

Untuk integrasi langsung, masukkan ID eksternal yang disediakan oleh mitra Anda. Mitra integrasi menyediakan ID eksternal yang unik, seperti ID akun atau string yang dibuat secara acak, untuk digunakan untuk integrasi guna mencegah wakil yang bingung. Mitra bertanggung jawab untuk membuat dan menyediakan ID eksternal yang unik.

Anda dapat memilih Bagaimana menemukan ini? untuk melihat dokumentasi mitra yang menjelaskan cara menemukan ID eksternal.

catatan

Jika kebijakan resource menyertakan ID eksternal, semua panggilan ke

PutAuditEventsAPI harus menyertakan ID eksternal. Namun, jika kebijakan tidak menentukan ID eksternal, mitra masih dapat memanggilPutAuditEventsAPI dan menentukanexternalIdparameter. -

Untuk integrasi solusi, pilih Tambah AWS akun untuk menentukan setiap ID AWS akun yang akan ditambahkan sebagai prinsipal dalam kebijakan.

-

-

Pilih Berikutnya untuk meninjau pilihan Anda.

-

Pada halaman Tinjau dan buat, tinjau pilihan Anda. Pilih Edit untuk membuat perubahan pada bagian. Saat Anda siap membuat penyimpanan data acara, pilih Buat penyimpanan data acara.

-

Penyimpanan data acara baru terlihat di tabel penyimpanan data acara pada halaman penyimpanan data acara.

-

Berikan saluran Amazon Resource Name (ARN) ke aplikasi mitra. Petunjuk untuk menyediakan saluran ARN ke aplikasi mitra dapat ditemukan di situs web dokumentasi mitra. Untuk informasi selengkapnya, pilih tautan Pelajari selengkapnya untuk mitra di tab Sumber yang tersedia di halaman Integrasi untuk membuka halaman mitra. AWS Marketplace

Penyimpanan data acara mulai memasukkan peristiwa mitra ke dalam CloudTrail saluran integrasi saat Anda, mitra, atau aplikasi mitra memanggil PutAuditEvents API di saluran.