Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan cadangan klaster

Ketika AWS CloudHSM membuat cadangan dari HSM, HSM mengenkripsi semua datanya sebelum mengirimnya ke. AWS CloudHSM Data tidak pernah meninggalkan HSM dalam bentuk plaintext. Selain itu, backup tidak dapat didekripsi oleh AWS karena AWS tidak memiliki akses ke kunci yang digunakan untuk mendekripsi backup.

Untuk mengenkripsi data, HSM menggunakan kunci enkripsi unik, sementara yang dikenal sebagai kunci cadangan sementara (EBK). EBK adalah kunci enkripsi AES 256-bit yang dihasilkan di dalam HSM saat membuat cadangan. AWS CloudHSM HSM menghasilkan EBK, kemudian menggunakannya untuk mengenkripsi data HSM dengan metode pembungkus kunci AES yang disetujui FIPS yang sesuai dengan publikasi khusus NIST 800-38F

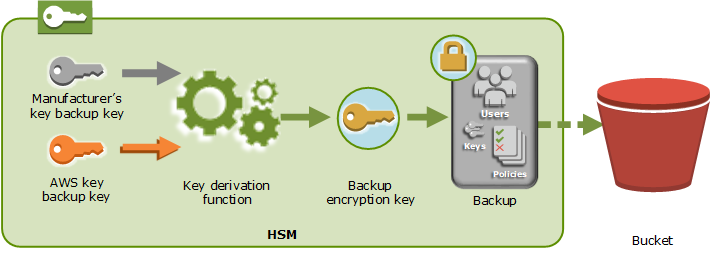

Untuk mengenkripsi EBK, HSM menggunakan kunci enkripsi lain yang dikenal sebagai kunci cadangan persisten (PBK). PBK juga merupakan kunci enkripsi AES 256-bit. Untuk menghasilkan PBK, HSM menggunakan fungsi derivasi kunci (KDF) yang disetujui FIPS dalam modus penghitung yang sesuai dengan publikasi khusus NIST 800-108

-

Kunci cadangan kunci produsen (MKBK), tertanam secara permanen dalam perangkat keras HSM oleh produsen perangkat keras.

-

AWS Kunci cadangan kunci (AKBK), dipasang dengan aman di HSM saat awalnya dikonfigurasi oleh. AWS CloudHSM

Proses enkripsi dirangkum dalam gambar berikut. Kunci enkripsi cadangan mewakili kunci cadangan persisten (PBK) dan kunci cadangan sementara (EBK).

AWS CloudHSM dapat mengembalikan cadangan ke hanya AWS milik yang HSMs dibuat oleh produsen yang sama. Karena setiap cadangan berisi semua pengguna, kunci, dan konfigurasi dari HSM asli, HSM yang dipulihkan berisi perlindungan dan kontrol akses yang sama seperti aslinya. Data yang dipulihkan akan menimpa semua data lain yang mungkin ada di HSM sebelum pemulihan.

Cadangan hanya terdiri dari data terenkripsi. Sebelum layanan menyimpan cadangan di Amazon S3, layanan mengenkripsi cadangan lagi menggunakan (). AWS Key Management Service AWS KMS