Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bagaimana SSL/TLS offload dengan bekerja AWS CloudHSM

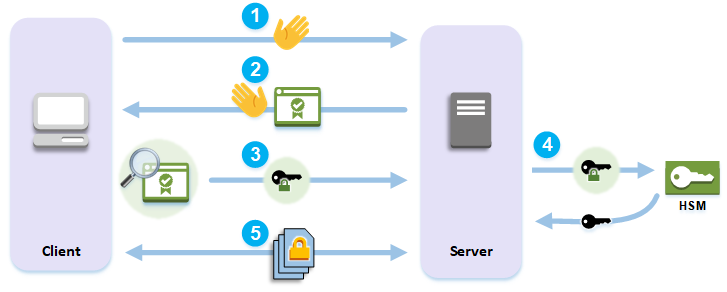

Untuk membuat sambungan HTTPS, server web Anda melakukan proses jabat tangan dengan klien. Sebagai bagian dari proses ini, server membongkar beberapa pemrosesan kriptografi ke HSMs dalam AWS CloudHSM cluster, seperti yang ditunjukkan pada gambar berikut. Setiap langkah proses dijelaskan di bawah gambar.

catatan

Gambar dan proses berikut mengasumsikan bahwa RSA digunakan untuk verifikasi server dan pertukaran kunci. Proses ini sedikit berbeda ketika Diffie-Hellman digunakan sebagai pengganti RSA.

-

Klien mengirimkan pesan halo ke server.

-

Server merespon dengan pesan halo dan mengirimkan sertifikat server.

-

Klien akan melakukan tindakan berikut:

-

Memverifikasi bahwa sertifikat server SSL/TLS ditandatangani oleh sertifikat root yang klien percaya.

-

Ekstraksi kunci publik dari sertifikat.

-

Menghasilkan rahasia pra-master dan mengenkripsi dengan kunci publik server.

-

Mengirim rahasia pra-master terenkripsi ke server.

-

-

Untuk mendekripsi rahasia pra-master klien, server mengirimkannya ke HSM. HSM menggunakan kunci pribadi di HSM untuk mendekripsi rahasia pra-master dan kemudian mengirimkan rahasia pra-master ke server. Secara independen, klien dan server masing-masing menggunakan rahasia pra-master dan beberapa informasi dari pesan halo untuk menghitung rahasia utama.

-

Proses jabat tangan berakhir. Untuk sisa sesi, semua pesan yang dikirim antara klien dan server dienkripsi dengan turunan dari rahasia master.

Untuk mempelajari cara mengkonfigurasi SSL/TLS offload dengan AWS CloudHSM, lihat salah satu topik berikut: