Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cakupan, M2M, dan APIs dengan server sumber daya

Setelah mengonfigurasi domain untuk kumpulan pengguna, Amazon Cognito secara otomatis menyediakan server otorisasi OAuth 2.0 dan UI web yang dihosting dengan halaman pendaftaran dan login yang dapat ditampilkan aplikasi kepada pengguna Anda. Untuk mengetahui informasi selengkapnya, lihat Login terkelola kumpulan pengguna. Anda dapat memilih cakupan yang Anda inginkan untuk ditambahkan oleh server otorisasi ke token akses. Cakupan mengotorisasi akses ke server sumber daya dan data pengguna.

Server sumber daya adalah server API OAuth 2.0. Untuk mengamankan sumber daya yang dilindungi akses, ini memvalidasi bahwa token akses dari kumpulan pengguna Anda berisi cakupan yang mengotorisasi metode dan jalur yang diminta di API yang dilindunginya. Ini memverifikasi penerbit berdasarkan tanda tangan token, validitas berdasarkan waktu kedaluwarsa token, dan tingkat akses berdasarkan cakupan dalam klaim token. Lingkup kumpulan pengguna ada dalam scope klaim token akses. Untuk informasi selengkapnya tentang klaim dalam token akses Amazon Cognito, lihat. Memahami token akses

Dengan Amazon Cognito, cakupan dalam token akses dapat mengotorisasi akses ke atribut eksternal APIs atau pengguna. Anda dapat mengeluarkan token akses ke pengguna lokal, pengguna federasi, atau identitas mesin.

Otorisasi API

Berikut ini adalah beberapa cara yang dapat Anda otorisasi permintaan APIs dengan token Amazon Cognito:

- Token akses

-

Saat menambahkan otorisasi Amazon Cognito ke konfigurasi permintaan metode REST API, tambahkan cakupan Otorisasi ke konfigurasi otorisasi. Dengan konfigurasi ini, API Anda menerima token akses di

Authorizationheader dan meninjaunya untuk cakupan yang diterima. - Token ID

-

Saat Anda meneruskan token ID yang valid ke otorisasi Amazon Cognito di REST API Anda, API Gateway menerima permintaan tersebut dan meneruskan konten token ID ke backend API.

- Izin Terverifikasi Amazon

-

Di Izin Terverifikasi, Anda memiliki opsi untuk membuat toko kebijakan terkait API. Izin Terverifikasi membuat dan menetapkan otorisasi Lambda yang memproses ID atau token akses dari header permintaan Anda.

AuthorizationPengotorisasi Lambda ini meneruskan token Anda ke toko kebijakan Anda, tempat Izin Terverifikasi membandingkannya dengan kebijakan dan mengembalikan keputusan izin atau penolakan kepada pihak otorisasi.

Sumber daya lainnya

Machine-to-machine (M2M) otorisasi

Amazon Cognito mendukung aplikasi yang mengakses data API dengan identitas mesin. Identitas mesin di kumpulan pengguna adalah klien rahasia yang berjalan di server aplikasi dan terhubung ke jarak jauh. APIs Operasi mereka terjadi tanpa interaksi pengguna: tugas terjadwal, aliran data, atau pembaruan aset. Ketika klien ini mengotorisasi permintaan mereka dengan token akses, mereka melakukan otorisasi machine to machine, atau M2M. Dalam otorisasi M2M, rahasia bersama menggantikan kredensi pengguna dalam kontrol akses.

Aplikasi yang mengakses API dengan otorisasi M2M harus memiliki ID klien dan rahasia klien. Di kumpulan pengguna, Anda harus membuat klien aplikasi yang mendukung hibah kredensial klien. Untuk mendukung kredensi klien, klien aplikasi Anda harus memiliki rahasia klien dan Anda harus memiliki domain kumpulan pengguna. Dalam alur ini, identitas mesin Anda meminta token akses langsung dariTitik akhir token. Anda hanya dapat mengotorisasi cakupan kustom dari server sumber daya dalam token akses untuk hibah kredensi klien. Untuk informasi selengkapnya tentang menyiapkan klien aplikasi, lihatPengaturan khusus aplikasi dengan klien aplikasi.

Token akses dari hibah kredensial klien adalah pernyataan operasi yang dapat diverifikasi yang ingin Anda izinkan identitas mesin Anda diminta dari API. Untuk mempelajari selengkapnya tentang cara token akses mengotorisasi permintaan API, lanjutkan membaca. Untuk contoh aplikasi, lihat Amazon Cognito dan API Gateway berbasis mesin ke otorisasi mesin menggunakan CDK

Otorisasi M2M memiliki model penagihan yang berbeda dari cara pengguna aktif bulanan () MAUs ditagih. Jika autentikasi pengguna membawa biaya per pengguna aktif, penagihan M2M mencerminkan kredensi klien aktif klien aplikasi dan total volume permintaan token. Untuk informasi selengkapnya, lihat Harga Amazon Cognito

Untuk informasi tentang mengoptimalkan operasi Amazon Cognito yang menambahkan biaya ke tagihan AWS Anda, lihat. Mengelola biaya

Metadata klien untuk kredensyal klien machine-to-machine (M2M)

Anda dapat meneruskan metadata klien dalam permintaan M2M. Metadata klien adalah informasi tambahan dari lingkungan pengguna atau aplikasi yang dapat berkontribusi pada hasil. Pemicu Lambda generasi pra token Dalam operasi otentikasi dengan prinsipal pengguna, Anda dapat meneruskan metadata klien ke pemicu pembuatan token pra di badan AdminRespondToAuthChallengedan RespondToAuthChallengepermintaan API. Karena aplikasi melakukan aliran untuk pembuatan token akses untuk M2M dengan permintaan langsung keTitik akhir token, mereka memiliki model yang berbeda. Di badan POST dari permintaan token untuk kredensil klien, teruskan aws_client_metadata parameter dengan objek metadata klien URL-encoded () ke string. x-www-form-urlencoded Untuk contoh permintaan, lihatKredensi klien dengan otorisasi dasar. Berikut ini adalah contoh parameter yang melewati pasangan kunci-nilai. {"environment": "dev", "language": "en-US"}

aws_client_metadata=%7B%22environment%22%3A%20%22dev%22,%20%22language%22%3A%20%22en-US%22%7D

Tentang cakupan

Sebuah cakupan adalah tingkat akses yang dapat diminta aplikasi ke sumber daya. Dalam token akses Amazon Cognito, ruang lingkup didukung oleh kepercayaan yang Anda atur dengan kumpulan pengguna Anda: penerbit token akses tepercaya dengan tanda tangan digital yang dikenal. Kumpulan pengguna dapat menghasilkan token akses dengan cakupan yang membuktikan bahwa pelanggan Anda diizinkan untuk mengelola sebagian atau semua profil pengguna mereka sendiri, atau untuk mengambil data dari API back-end. Kumpulan pengguna Amazon Cognito mengeluarkan token akses dengan cakupan API cadangan kumpulan pengguna, cakupan khusus, dan cakupan OpenID Connect (OIDC).

Pengguna mengumpulkan cakupan API yang dicadangkan

aws.cognito.signin.user.adminCakupan mengotorisasi operasi swalayan untuk pengguna saat ini di API kumpulan pengguna Amazon Cognito. Ini memberi wewenang kepada pembawa token akses untuk menanyakan dan memperbarui semua informasi tentang pembawa dengan, misalnya, operasi GetUserdan UpdateUserAttributesAPI. Saat Anda mengautentikasi pengguna Anda dengan API kumpulan pengguna Amazon Cognito, ini adalah satu-satunya cakupan yang Anda terima dalam token akses. Ini juga satu-satunya cakupan yang Anda perlukan untuk membaca dan menulis atribut pengguna yang telah Anda otorisasi untuk dibaca dan ditulis oleh klien aplikasi Anda. Anda juga dapat meminta ruang lingkup ini dalam permintaan ke AndaOtorisasi titik akhir. Cakupan ini saja tidak cukup untuk meminta atribut pengguna dariTitik akhir UserInfo. Untuk token akses yang mengotorisasi API kumpulan pengguna dan userInfo permintaan untuk pengguna Anda, Anda harus meminta cakupan openid dan aws.cognito.signin.user.admin permintaan. /oauth2/authorize

Lingkup kustom

Cakupan khusus mengotorisasi permintaan ke eksternal APIs yang dilindungi oleh server sumber daya. Anda dapat meminta cakupan khusus dengan jenis cakupan lainnya. Anda dapat menemukan informasi lebih lanjut tentang cakupan khusus di seluruh halaman ini.

Cakupan OpenID Connect (OIDC)

Ketika Anda mengautentikasi pengguna dengan server otorisasi kumpulan pengguna Anda, termasuk dengan login terkelola, Anda harus meminta cakupan. Anda dapat mengautentikasi kumpulan pengguna pengguna lokal dan pengguna federasi pihak ketiga di server otorisasi Amazon Cognito Anda. Cakupan OIDC mengotorisasi aplikasi Anda untuk membaca informasi pengguna dari kumpulan pengguna AndaTitik akhir UserInfo. OAuth Model, tempat Anda melakukan kueri atribut pengguna dari userInfo titik akhir, dapat mengoptimalkan aplikasi Anda untuk permintaan atribut pengguna dengan volume tinggi. userInfoTitik akhir mengembalikan atribut pada tingkat izin yang ditentukan oleh cakupan dalam token akses. Anda dapat mengotorisasi klien aplikasi Anda untuk mengeluarkan token akses dengan cakupan OIDC berikut.

- openid

-

Cakupan minimum untuk kueri OpenID Connect (OIDC). Mengotorisasi token ID, klaim pengenal unik

sub, dan kemampuan untuk meminta cakupan lainnya.catatan

Saat Anda meminta

openidcakupan dan tidak ada yang lain, token danuserInforespons ID kumpulan pengguna menyertakan klaim untuk semua atribut pengguna yang dapat dibaca oleh klien aplikasi Anda. Saat Anda memintaopeniddan cakupan OIDC lainnya sepertiprofile,email, danphone, konten token ID dan respons UserInfo terbatas pada batasan cakupan tambahan.Misalnya, permintaan ke Otorisasi titik akhir with parameter

scope=openid+emailmengembalikan token ID dengansub,email, danemail_verified. Token akses dari permintaan ini mengembalikan atribut yang sama dariTitik akhir UserInfo. Permintaan dengan parameterscope=openidmengembalikan semua atribut yang dapat dibaca klien dalam token ID dan dari.userInfo - profile

-

Mengotorisasi semua atribut pengguna yang dapat dibaca oleh klien aplikasi.

-

Mengotorisasi atribut pengguna

emaildanemail_verified. Amazon Cognito kembaliemail_verifiedjika memiliki nilai yang ditetapkan secara eksplisit. - telepon

-

Mengotorisasi atribut pengguna

phone_numberdanphone_number_verified.

Tentang server sumber daya

API server sumber daya mungkin memberikan akses ke informasi dalam database, atau mengontrol sumber daya TI Anda. Token akses Amazon Cognito dapat mengotorisasi akses ke dukungan 2.0 APIs itu. OAuth Amazon API Gateway REST APIs memiliki dukungan bawaan untuk otorisasi dengan token akses Amazon Cognito. Aplikasi Anda meneruskan token akses dalam panggilan API ke server sumber daya. Server sumber daya memeriksa token akses untuk menentukan apakah akses harus diberikan.

Amazon Cognito mungkin membuat pembaruan masa depan untuk skema token akses kumpulan pengguna. Jika aplikasi Anda menganalisis konten token akses sebelum meneruskannya ke API, Anda harus merekayasa kode Anda untuk menerima pembaruan skema.

Cakupan kustom ditentukan oleh Anda, dan memperluas kemampuan otorisasi kumpulan pengguna untuk menyertakan tujuan yang tidak terkait dengan kueri dan modifikasi pengguna dan atributnya. Misalnya, jika Anda memiliki server sumber daya untuk foto, itu mungkin menentukan dua cakupan: photos.read untuk akses baca ke foto dan photos.write untuk write/delete akses. Anda dapat mengonfigurasi API untuk menerima token akses untuk otorisasi, dan memberikan HTTP GET permintaan untuk mengakses token dengan photos.read scope klaim, dan HTTP POST permintaan ke token denganphotos.write. Ini adalah cakupan khusus.

catatan

Server sumber daya Anda harus memverifikasi tanda tangan token akses dan tanggal kedaluwarsa sebelum memproses klaim apa pun di dalam token. Untuk informasi selengkapnya tentang memverifikasi token, lihatMemverifikasi token web JSON. Untuk informasi selengkapnya tentang memverifikasi dan menggunakan token kumpulan pengguna di Amazon API Gateway, lihat blog Mengintegrasikan Kumpulan Pengguna Amazon Cognito dengan API Gateway

Gambaran Umum

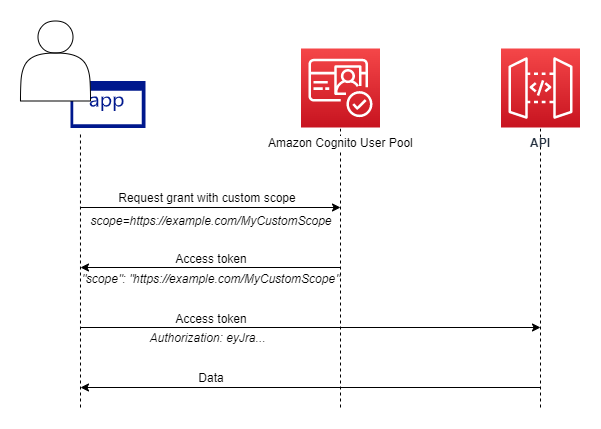

Dengan Amazon Cognito, Anda dapat membuat server Sumber Daya OAuth 2.0 dan mengaitkan cakupan Kustom dengannya. Cakupan kustom dalam token akses mengotorisasi tindakan tertentu di API Anda. Anda dapat mengotorisasi klien aplikasi apa pun di kumpulan pengguna untuk mengeluarkan cakupan kustom dari server sumber daya mana pun. Kaitkan cakupan kustom Anda dengan klien aplikasi dan minta cakupan tersebut dalam hibah kode otorisasi OAuth 2.0, hibah implisit, dan hibah kredensil klien dari. Titik akhir token Amazon Cognito menambahkan cakupan khusus ke scope klaim dalam token akses. Klien dapat menggunakan token akses terhadap server sumber dayanya, yang membuat keputusan otorisasi berdasarkan cakupan yang ada dalam token. Untuk informasi selengkapnya tentang cakupan token akses, lihat Menggunakan Token dengan Kolam Pengguna.

Untuk mendapatkan token akses dengan cakupan kustom, aplikasi Anda harus membuat permintaan Titik akhir token untuk menukarkan kode otorisasi atau meminta pemberian kredensi klien. Dalam login terkelola, Anda juga dapat meminta cakupan kustom dalam token akses dari hibah implisit.

catatan

Karena mereka dirancang untuk otentikasi interaktif manusia dengan kumpulan pengguna sebagai IDP, InitiateAuthdan AdminInitiateAuthpermintaan hanya menghasilkan scope klaim dalam token akses dengan nilai tunggal. aws.cognito.signin.user.admin

Mengelola Server Sumber Daya dan Lingkup Kustom

Saat membuat server sumber daya, Anda harus memberikan nama server sumber daya dan pengenal server sumber daya. Untuk setiap lingkup yang Anda buat di server sumber daya, Anda harus memberikan nama lingkup dan deskripsi.

-

Nama server sumber daya: Nama yang ramah untuk server sumber daya, seperti

Solar system object trackeratauPhoto API. -

Pengidentifikasi server sumber daya: Pengidentifikasi unik untuk server sumber daya. Pengenal adalah nama apa pun yang ingin Anda kaitkan dengan API Anda, misalnya

solar-system-data. Anda dapat mengonfigurasi pengidentifikasi yang lebih panjanghttps://solar-system-data-api.example.comseperti referensi yang lebih langsung ke jalur URI API, tetapi string yang lebih panjang meningkatkan ukuran token akses. -

Nama lingkup: Nilai yang Anda inginkan dalam

scopeklaim Anda. Misalnya,sunproximity.read. -

Deskripsi: Deskripsi ruang lingkup yang ramah. Misalnya,

Check current proximity to sun.

Amazon Cognito dapat menyertakan cakupan khusus dalam token akses untuk pengguna mana pun, baik itu lokal untuk kumpulan pengguna Anda atau digabungkan dengan penyedia identitas pihak ketiga. Anda dapat memilih cakupan untuk token akses pengguna Anda selama alur otentikasi dengan server otorisasi OAuth 2.0 yang menyertakan login terkelola. Otentikasi pengguna Anda harus dimulai dari Otorisasi titik akhir dengan scope sebagai salah satu parameter permintaan. Berikut ini adalah format yang direkomendasikan untuk server sumber daya. Untuk pengenal, gunakan nama yang ramah API. Untuk cakupan kustom, gunakan tindakan yang mereka otorisasi.

resourceServerIdentifier/scopeName

Misalnya, Anda telah menemukan asteroid baru di sabuk Kuiper dan Anda ingin mendaftarkannya melalui API Andasolar-system-data. Ruang lingkup yang mengotorisasi operasi tulis ke database asteroid adalah. asteroids.add Ketika Anda meminta token akses yang akan mengizinkan Anda untuk mendaftarkan penemuan Anda, format parameter permintaan scope HTTPS Anda sebagaiscope=solar-system-data/asteroids.add.

Menghapus ruang lingkup dari server sumber daya tidak menghapus hubungannya dengan semua klien. Sebaliknya, ruang lingkup ditandai tidak aktif. Amazon Cognito tidak menambahkan cakupan tidak aktif untuk mengakses token, tetapi sebaliknya berjalan seperti biasa jika aplikasi Anda memintanya. Jika Anda menambahkan cakupan ke server sumber daya Anda lagi nanti, maka Amazon Cognito kembali menulisnya ke token akses. Jika Anda meminta cakupan yang belum dikaitkan dengan klien aplikasi, terlepas dari apakah Anda menghapusnya dari server sumber daya kumpulan pengguna, autentikasi gagal.

Anda dapat menggunakan API AWS Management Console, atau CLI untuk menentukan server sumber daya dan cakupan untuk kumpulan pengguna Anda.

Mendefinisikan server sumber daya untuk kumpulan pengguna Anda ()AWS Management Console

Anda dapat menggunakan AWS Management Console untuk menentukan server sumber daya untuk kumpulan pengguna Anda.

Cara menentukan server sumber daya

-

Masuk ke konsol Amazon Cognito

. -

Di panel navigasi, pilih Kumpulan Pengguna, dan pilih kumpulan pengguna yang ingin Anda edit.

-

Pilih menu Domain di bawah Branding dan temukan server Sumber Daya.

-

Pilih Buat server sumber daya.

-

Masukkan nama server Sumber Daya. Misalnya,

Photo Server. -

Masukkan pengenal server Sumber Daya. Misalnya,

com.example.photos. -

Masukkan cakupan khusus untuk sumber daya Anda, seperti

readdanwrite. -

Untuk setiap nama Lingkup, masukkan Deskripsi, seperti

view your photosdanupdate your photos. -

Pilih Buat.

Cakupan kustom Anda dapat ditinjau di menu Domain di bawah Server sumber daya, di kolom Cakupan kustom. Cakupan khusus dapat diaktifkan untuk klien aplikasi dari menu klien Aplikasi di bawah Aplikasi. Pilih klien aplikasi, cari halaman Login dan pilih Edit. Tambahkan cakupan kustom dan pilih Simpan perubahan.

Mendefinisikan server sumber daya untuk kumpulan pengguna Anda (AWS CLI dan AWS API)

Gunakan perintah berikut untuk menentukan pengaturan server sumber daya untuk kolam pengguna Anda.

Cara membuat server sumber daya

-

AWS CLI:

aws cognito-idp create-resource-server -

AWS API: CreateResourceServer

Cara mendapatkan informasi tentang pengaturan server sumber daya Anda

-

AWS CLI:

aws cognito-idp describe-resource-server -

AWS API: DescribeResourceServer

Cara mendaftarkan informasi tentang semua server sumber daya untuk kolam pengguna

-

AWS CLI:

aws cognito-idp list-resource-servers -

AWS API: ListResourceServers

Cara menghapus server sumber daya

-

AWS CLI:

aws cognito-idp delete-resource-server -

AWS API: DeleteResourceServer

Cara memperbarui pengaturan pada server sumber daya

-

AWS CLI:

aws cognito-idp update-resource-server -

AWS API: UpdateResourceServer