Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan penyedia identitas SAMP dengan kumpulan pengguna

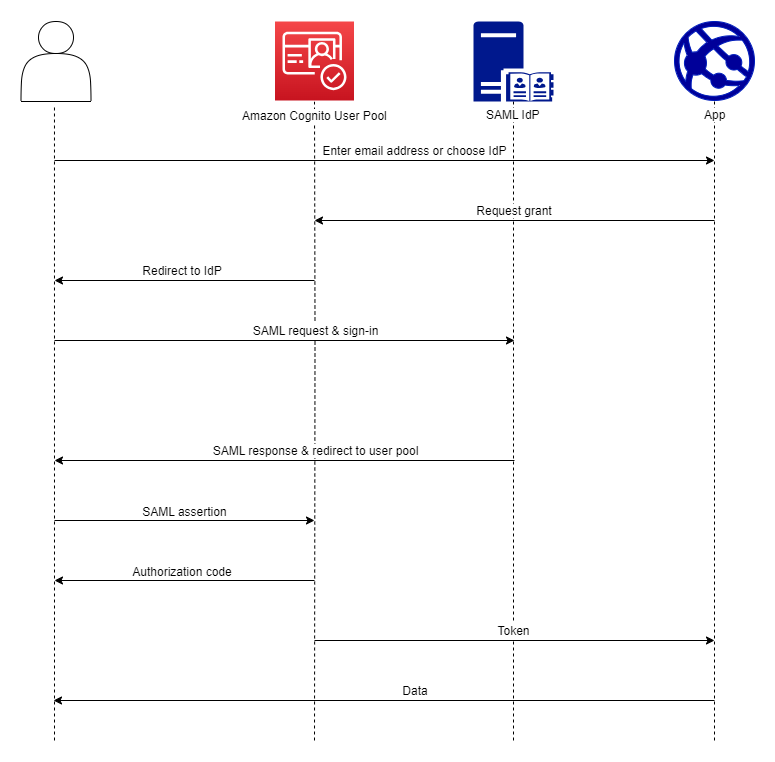

Anda dapat memilih agar pengguna web dan aplikasi seluler masuk melalui penyedia identitas SAMP (IDP) seperti Microsoft Active Directory Federation Services (ADFS

Dengan login terkelola, Amazon Cognito mengautentikasi pengguna iDP lokal dan pihak ketiga dan mengeluarkan token web JSON (). JWTs Dengan token yang dikeluarkan Amazon Cognito, Anda dapat menggabungkan beberapa sumber identitas menjadi standar OpenID Connect (OIDC) universal di semua aplikasi Anda. Amazon Cognito dapat memproses pernyataan SAMP dari penyedia pihak ketiga Anda ke dalam standar SSO tersebut. Anda dapat membuat dan mengelola IDP SAMP di AWS Management Console, melalui, atau dengan AWS CLI API kumpulan pengguna Amazon Cognito. Untuk membuat IDP SAMP pertama Anda di, lihat AWS Management Console. Menambahkan dan mengelola penyedia identitas SAMP di kumpulan pengguna

catatan

Federasi dengan login melalui iDP pihak ketiga adalah fitur kumpulan pengguna Amazon Cognito. Kumpulan identitas Amazon Cognito, kadang-kadang disebut identitas federasi Amazon Cognito, adalah implementasi federasi yang harus Anda atur secara terpisah di setiap kumpulan identitas. Kumpulan pengguna dapat menjadi idP pihak ketiga untuk kumpulan identitas. Untuk informasi selengkapnya, lihat Kumpulan identitas Amazon Cognito.

Referensi cepat untuk konfigurasi iDP

Anda harus mengkonfigurasi IDP SAMP Anda untuk menerima permintaan dan mengirim tanggapan ke kumpulan pengguna Anda. Dokumentasi untuk SAMP IDP Anda akan berisi informasi tentang cara menambahkan kumpulan pengguna Anda sebagai pihak yang mengandalkan atau aplikasi untuk IDP SAMP 2.0 Anda. Dokumentasi berikut memberikan nilai yang harus Anda berikan untuk URL entitas SP dan URL layanan konsumen assertion (ACS).

Kumpulan pengguna SAMP nilai referensi cepat

- ID entitas SP

-

urn:amazon:cognito:sp:us-east-1_EXAMPLE - URL ACS

-

https://Your user pool domain/saml2/idpresponse

Anda harus mengonfigurasi kumpulan pengguna Anda untuk mendukung penyedia identitas Anda. Langkah-langkah tingkat tinggi untuk menambahkan IDP SAMP eksternal adalah sebagai berikut.

-

Unduh metadata SAMP dari IDP Anda, atau ambil URL ke titik akhir metadata Anda. Lihat Mengonfigurasi penyedia identitas SAMP pihak ketiga Anda.

-

Tambahkan iDP baru ke kumpulan pengguna Anda. Unggah metadata SAMP atau berikan URL metadata. Lihat Menambahkan dan mengelola penyedia identitas SAMP di kumpulan pengguna.

-

Tetapkan iDP ke klien aplikasi Anda. Lihat Pengaturan khusus aplikasi dengan klien aplikasi.

Topik

Sensitivitas kasus nama pengguna SAMP

Saat pengguna federasi mencoba masuk, penyedia identitas SAMP (iDP) meneruskan unik ke Amazon NameId Cognito dalam pernyataan SAMP pengguna. Amazon Cognito mengidentifikasi pengguna yang berfederasi SAML dengan klaim mereka. NameId Terlepas dari pengaturan sensitivitas kasus kumpulan pengguna Anda, Amazon Cognito mengenali pengguna federasi yang kembali dari IDP SAMP saat mereka meneruskan klaim unik dan peka huruf besar/kecil mereka. NameId Jika Anda memetakan atribut yang email sukaNameId, dan pengguna mengubah alamat emailnya, mereka tidak dapat masuk ke aplikasi Anda.

Petakan NameId dalam pernyataan SAMP Anda dari atribut IDP yang memiliki nilai yang tidak berubah.

Misalnya, Carlos memiliki profil pengguna di kumpulan pengguna yang tidak peka huruf besar/kecil dari pernyataan SAMP Active Directory Federation Services (ADFS) yang melewati nilai. NameId Carlos@example.com Lain kali Carlos mencoba masuk, IDP ADFS Anda melewati nilai. NameId carlos@example.com Karena NameId harus sama persis dengan kasus, proses masuk tidak berhasil.

Jika pengguna Anda tidak dapat masuk setelah NameID perubahan mereka, hapus profil pengguna mereka dari kumpulan pengguna Anda. Amazon Cognito akan membuat profil pengguna baru saat mereka masuk berikutnya.