Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Berbagi snapshot cluster Amazon DocumentDB

Menggunakan Amazon DocumentDB, Anda dapat membagikan snapshot cluster manual dengan cara berikut:

Berbagi snapshot cluster manual, baik terenkripsi atau tidak terenkripsi, memungkinkan akun resmi AWS untuk menyalin snapshot.

Berbagi snapshot cluster manual, baik terenkripsi atau tidak terenkripsi, memungkinkan AWS akun resmi untuk secara langsung memulihkan cluster dari snapshot alih-alih mengambil salinannya dan memulihkannya.

catatan

Untuk membagikan snapshot klaster otomatis, buat snapshot cluster manual dengan menyalin snapshot otomatis, lalu bagikan salinan itu. Proses ini juga berlaku untuk sumber daya yang AWS dihasilkan oleh Backup.

Anda dapat berbagi snapshot manual dengan hingga 20 lainnya Akun AWS. Anda juga dapat berbagi snapshot manual yang tidak terenkripsi sebagai publik sehingga snapshot tersebut tersedia untuk semua akun . Saat membagikan snapshot sebagai publik, pastikan bahwa tidak ada informasi privat yang dimasukkan ke dalam snapshot publik Anda.

Saat berbagi snapshot manual dengan yang lain Akun AWS, dan Anda memulihkan cluster dari snapshot bersama menggunakan AWS CLI atau Amazon DocumentDB API, Anda harus menentukan Nama Sumber Daya Amazon (ARN) dari snapshot bersama sebagai pengenal snapshot.

Berbagi snapshot terenkripsi

Pembatasan berikut berlaku untuk berbagi snapshot terenkripsi:

-

Anda tidak dapat berbagi snapshot terenkripsi sebagai publik.

-

Anda tidak dapat membagikan snapshot yang telah dienkripsi menggunakan kunci AWS KMS enkripsi default akun yang membagikan snapshot.

Ikuti langkah-langkah ini untuk berbagi snapshot terenkripsi.

-

Bagikan kunci enkripsi AWS Key Management Service (AWS KMS) yang digunakan untuk mengenkripsi snapshot dengan akun apa pun yang ingin Anda akses snapshot.

Anda dapat berbagi kunci AWS KMS enkripsi dengan AWS akun lain dengan menambahkan akun lain ke kebijakan AWS KMS kunci. Untuk detail tentang memperbarui kebijakan utama, lihat Menggunakan Kebijakan Utama di AWS KMS di Panduan AWS Key Management Service Pengembang. Untuk contoh pembuatan kebijakan kunci, lihat Membuat kebijakan IAM untuk memungkinkan penyalinan snapshot yang dienkripsi nanti dalam topik ini.

-

Gunakan AWS CLI, seperti yang ditunjukkan di bawah ini, untuk membagikan snapshot terenkripsi dengan akun lain.

Mengizinkan akses ke kunci AWS KMS enkripsi

Akun AWS Agar orang lain dapat menyalin snapshot terenkripsi yang dibagikan dari akun Anda, akun yang Anda bagikan snapshot Anda harus memiliki akses ke AWS KMS kunci yang mengenkripsi snapshot. Untuk mengizinkan akun lain mengakses AWS KMS kunci, perbarui kebijakan kunci untuk AWS KMS kunci dengan ARN akun yang Anda bagikan sebagai prinsipal dalam kebijakan utama AWS KMS . Kemudian izinkan tindakan kms:CreateGrant.

Setelah Anda memberikan akses akun ke kunci AWS KMS enkripsi Anda, untuk menyalin snapshot terenkripsi Anda, akun tersebut harus membuat pengguna AWS Identity and Access Management (IAM) jika belum memilikinya. Selain itu, akun itu juga harus melampirkan kebijakan IAM ke pengguna IAM yang memungkinkan pengguna untuk menyalin snapshot terenkripsi menggunakan kunci Anda. AWS KMS Akun harus pengguna IAM dan tidak dapat menjadi Akun AWS identitas root karena pembatasan AWS KMS keamanan.

Dalam contoh kebijakan kunci berikut, pengguna 123451234512 adalah pemilik kunci enkripsi. AWS KMS Pengguna 123456789012 adalah akun yang kuncinya sedang dibagikan dengannya. Kebijakan kunci yang diperbarui ini memberikan akses akun ke AWS KMS kunci. Ini dilakukan dengan memasukkan ARN untuk Akun AWS identitas root untuk pengguna 123456789012 sebagai prinsipal untuk kebijakan, dan dengan mengizinkan tindakan. kms:CreateGrant

Membuat kebijakan IAM untuk memungkinkan penyalinan snapshot yang dienkripsi

Ketika eksternal Akun AWS memiliki akses ke AWS KMS kunci Anda, pemilik akun tersebut dapat membuat kebijakan untuk mengizinkan pengguna IAM yang dibuat untuk akun tersebut menyalin snapshot terenkripsi yang dienkripsi dengan kunci tersebut. AWS KMS

Contoh berikut menunjukkan kebijakan yang dapat dilampirkan ke pengguna IAM untuk Akun AWS 123456789012. Kebijakan ini memungkinkan pengguna IAM untuk menyalin snapshot bersama dari akun 123451234512 yang telah dienkripsi dengan kunci di Wilayah us-west-2. AWS KMS c989c1dd-a3f2-4a5d-8d96-e793d082ab26

Untuk detail tentang memperbarui kebijakan kunci, lihat Menggunakan Kebijakan Kunci di AWS KMS dalam Panduan Developer AWS Key Management Service .

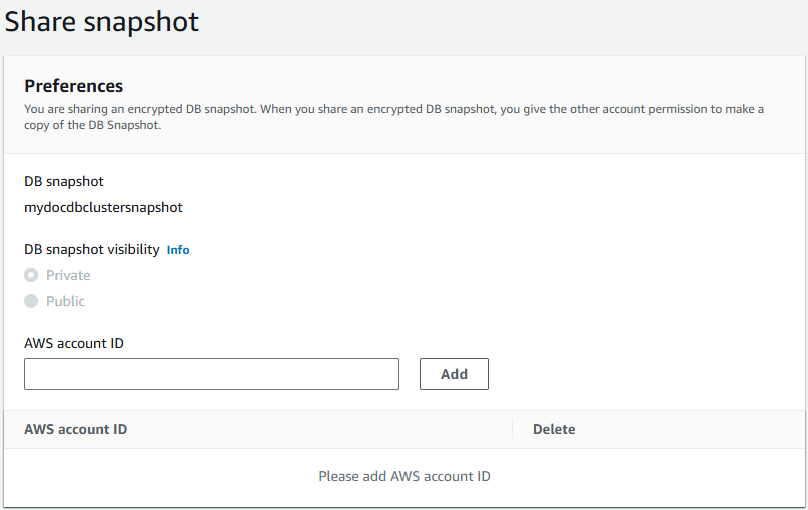

Berbagi snapshot

Anda dapat membagikan snapshot kluster manual Amazon DocumentDB (atau salinan snapshot otomatis) menggunakan atau: AWS Management Console AWS CLI