Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Memperbarui sertifikat Amazon DocumentDB TLS

Topik

Sertifikat otoritas sertifikat (CA) untuk klaster Amazon DocumentDB diperbarui pada Agustus 2024. Jika Anda menggunakan klaster Amazon DocumentDB dengan Keamanan Lapisan Pengangkutan (TLS) diaktifkan (pengaturan default) dan Anda belum merotasi aplikasi klien dan sertifikat server, langkah-langkah berikut diperlukan untuk mengurangi masalah konektivitas antara aplikasi Anda dan klaster Amazon DocumentDB Anda.

Sertifikat CA dan server diperbarui sebagai bagian dari praktik terbaik pemeliharaan dan keamanan standar untuk Amazon DocumentDB. Aplikasi klien harus menambahkan sertifikat CA baru ke penyimpanan kepercayaan mereka, dan instans Amazon DocumentDB yang ada harus diperbarui untuk menggunakan sertifikat CA baru sebelum tanggal kedaluwarsa ini.

Memperbarui aplikasi dan klaster Amazon DocumentDB

Ikuti langkah-langkah di bagian ini untuk memperbarui paket sertifikat CA aplikasi Anda (Langkah 1) dan sertifikat server klaster Anda (Langkah 2). Sebelum Anda menerapkan perubahan ke lingkungan produksi, kami sangat merekomendasikan untuk menguji langkah-langkah ini di lingkungan pengembangan atau penahapan.

catatan

Anda harus menyelesaikan Langkah 1 dan 2 Wilayah AWS di masing-masing tempat Anda memiliki cluster Amazon DocumentDB.

Langkah 1: Unduh sertifikat CA baru dan perbarui aplikasi Anda

Unduh sertifikat CA baru dan perbarui aplikasi Anda untuk menggunakan sertifikat CA baru guna membuat koneksi TLS ke Amazon DocumentDB. Unduh paket sertifikat CA baru dari https://truststore.pki.rds.amazonaws.com/global/global-bundle.pemglobal-bundle.pem.

catatan

Jika Anda mengakses keystore yang berisi sertifikat CA lama (rds-ca-2019-root.pem) dan sertifikat CA baru (rds-ca-rsa2048-g1,,rds-ca-ecc384-g1)rds-ca-rsa4096-g1, verifikasi bahwa keystore memilih. global-bundle

wget https://truststore.pki.rds.amazonaws.com/global/global-bundle.pem

Selanjutnya, perbarui aplikasi Anda untuk menggunakan paket sertifikat baru. Bundel CA baru berisi sertifikat CA lama (rds-ca-2019) dan sertifikat CA baru (rds-ca-rsa2048-g1, 4096-g1, 384-g1). rds-ca-rsa rds-ca-ecc Dengan memiliki kedua sertifikat CA di paket CA baru, Anda dapat memperbarui aplikasi dan klaster dalam dua langkah.

Untuk aplikasi Java, Anda harus membuat toko kepercayaan baru dengan sertifikat CA baru. Untuk petunjuk, lihat tab Java di Menghubungkan dengan TLS diaktifkan topik.

Untuk memverifikasi bahwa aplikasi Anda menggunakan paket sertifikat CA terbaru, lihat Bagaimana saya bisa yakin bahwa saya menggunakan paket CA terbaru?. Jika Anda sudah menggunakan paket sertifikat CA terbaru di aplikasi Anda, Anda dapat melompat ke langkah 2.

Untuk contoh penggunaan paket CA dengan aplikasi Anda, lihat Mengenkripsi data dalam perjalanan dan Menghubungkan dengan TLS diaktifkan.

catatan

Saat ini, MongoDB Go Driver 1.2.1 hanya menerima satu sertifikat server CA di sslcertificateauthorityfile. Silakan lihat Menghubungkan dengan TLS diaktifkan untuk menghubungkan ke Amazon DocumentDB menggunakan Go ketika TLS diaktifkan.

Langkah 2: Perbarui sertifikat server

Setelah aplikasi telah diperbarui untuk menggunakan paket CA baru, langkah berikutnya adalah untuk memperbarui sertifikat server dengan memodifikasi setiap instans dalam sebuah klaster Amazon DocumentDB. Untuk mengubah instans untuk menggunakan sertifikat server baru, lihat petunjuk berikut.

Amazon DocumentDB menyediakan CAs hal berikut untuk menandatangani sertifikat server DB untuk instans DB:

-

rds-ca-ecc384-g1 — Menggunakan otoritas sertifikat dengan algoritma kunci pribadi ECC 384 dan algoritma penandatanganan. SHA384 CA ini mendukung rotasi sertifikat server otomatis. Ini hanya didukung di Amazon DocumentDB 4.0 dan 5.0.

-

rds-ca-rsa2048-g1 — Menggunakan otoritas sertifikat dengan algoritma kunci pribadi RSA 2048 dan algoritma penandatanganan di sebagian besar wilayah. SHA256 AWS CA ini mendukung rotasi sertifikat server otomatis.

-

rds-ca-rsa4096-g1 — Menggunakan otoritas sertifikat dengan algoritma kunci pribadi RSA 4096 dan algoritma penandatanganan. SHA384 CA ini mendukung rotasi sertifikat server otomatis.

Sertifikat CA ini termasuk dalam paket sertifikat regional dan global. Saat Anda menggunakan CA rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1, atau rds-ca-ecc 384-g1 dengan database, Amazon DocumentDB mengelola sertifikat server DB pada database. Amazon DocumentDB memutar sertifikat server DB secara otomatis sebelum kedaluwarsa.

catatan

Amazon DocumentDB tidak memerlukan reboot untuk rotasi sertifikat jika klaster Anda berjalan pada versi patch engine berikut:

Amazon DocumentDB 3.6:1.0.208662 atau lebih tinggi

Amazon DocumentDB 4.0:2.0.10179 atau lebih tinggi

Amazon DocumentDB 5.0:3.0.4780 atau lebih tinggi

Anda dapat menentukan versi patch mesin Amazon DocumentDB saat ini dengan menjalankan perintah berikut:. db.runCommand({getEngineVersion: 1})

Sebelum memperbarui sertifikat server, pastikan Anda telah menyelesaikannyaLangkah 1.

Rotasi sertifikat server otomatis

Amazon DocumentDB mendukung rotasi sertifikat server otomatis. Sertifikat server adalah sertifikat daun yang dikeluarkan untuk setiap instance cluster. Berbeda dengan sertifikat CA root, sertifikat server memiliki validitas pendek (12 bulan) dan Amazon DocumentDB secara otomatis menangani rotasi mereka tanpa tindakan apa pun dari Anda. Amazon DocumentDB menggunakan CA root yang sama untuk rotasi otomatis ini, jadi Anda tidak perlu mengunduh bundel CA baru.

penting

Saat menghubungkan ke klaster Amazon DocumentDB Anda, sebaiknya Anda mempercayai bundel CA root sebagai lawan mempercayai secara langsung setiap sertifikat server. Ini akan mencegah kesalahan koneksi setelah sertifikat server diputar. Lihat Menghubungkan dengan TLS diaktifkan.

Amazon DocumentDB mencoba memutar sertifikat server Anda di jendela pemeliharaan pilihan Anda pada waktu paruh sertifikat server. Sertifikat server baru berlaku selama 12 bulan.

Gunakan describe-db-engine-versionsSupportsCertificateRotationWithoutRestart bendera untuk mengidentifikasi apakah versi mesin mendukung memutar sertifikat tanpa restart.

catatan

Amazon DocumentDB mendukung rotasi sertifikat server tanpa restart jika klaster Anda berjalan pada versi patch engine berikut:

Amazon DocumentDB 3.6:1.0.208662 atau lebih tinggi

Amazon DocumentDB 4.0:2.0.10179 atau lebih tinggi

Amazon DocumentDB 5.0:3.0.4780 atau lebih tinggi

Anda dapat menentukan versi patch mesin Amazon DocumentDB saat ini dengan menjalankan perintah ini:. db.runCommand({getEngineVersion: 1})

Jika Anda menggunakan versi patch mesin yang lebih lama, Amazon DocumentDB akan memutar sertifikat server dan menjadwalkan acara restart database pada jendela pemeliharaan pilihan Anda.

Pemecahan Masalah

Jika Anda mengalami masalah saat menyambungkan ke klaster sebagai bagian dari rotasi sertifikat, kami menyarankan hal berikut:

-

Verifikasi bahwa klien Anda menggunakan bundel sertifikat terbaru. Lihat Bagaimana saya bisa yakin bahwa saya menggunakan paket CA terbaru?.

-

Verifikasi bahwa instans Anda menggunakan sertifikat terbaru. Lihat Bagaimana cara mengetahui instans Amazon DocumentDB saya yang mana yang menggunakan sertifikat server lama/baru?.

-

Verifikasi bahwa sertifikat CA terbaru sedang digunakan oleh aplikasi Anda. Beberapa driver, seperti Java dan Go, memerlukan kode tambahan untuk mengimpor beberapa sertifikat dari paket sertifikat ke penyimpanan kepercayaan. Untuk informasi selengkapnya tentang menghubungkan ke Amazon DocumentDB dengan TLS, lihat Menghubungkan secara terprogram ke Amazon DocumentDB.

-

Hubungi dukungan. Jika Anda memiliki pertanyaan atau masalah, hubungi Dukungan

.

Pertanyaan yang Sering Diajukan

Berikut ini adalah jawaban atas beberapa pertanyaan umum tentang sertifikat TLS.

Bagaimana jika saya memiliki pertanyaan atau masalah?

Jika Anda memiliki pertanyaan atau masalah, hubungi Dukungan

Bagaimana saya tahu apakah saya menggunakan TLS untuk terhubung ke klaster Amazon DocumentDB saya?

Anda dapat menentukan apakah klaster Anda menggunakan TLS dengan memeriksa parameter tls untuk grup parameter klaster dari klaster Anda. Jika parameter tls diatur ke enabled, Anda menggunakan sertifikat TLS untuk terhubung ke klaster Anda. Untuk informasi selengkapnya, lihat Mengelola grup parameter cluster Amazon DocumentDB.

Mengapa Anda memperbarui sertifikat CA dan server?

Amazon DocumentDB CA dan sertifikat server sedang diperbarui sebagai bagian dari pemeliharaan standar dan praktik terbaik keamanan untuk Amazon DocumentDB.

Apa yang terjadi jika saya tidak mengambil tindakan apa pun pada tanggal kedaluwarsa?

Jika Anda menggunakan TLS untuk terhubung ke cluster Amazon DocumentDB Anda dengan sertifikat CA kedaluwarsa, aplikasi Anda yang terhubung melalui TLS tidak akan lagi dapat berkomunikasi dengan cluster Amazon DocumentDB.

Amazon DocumentDB tidak akan memutar sertifikat database Anda secara otomatis sebelum kedaluwarsa. Anda harus memperbarui aplikasi dan cluster Anda untuk menggunakan sertifikat CA baru sebelum atau setelah tanggal kedaluwarsa.

Bagaimana cara mengetahui instans Amazon DocumentDB saya yang mana yang menggunakan sertifikat server lama/baru?

Untuk mengidentifikasi instans Amazon DocumentDB yang masih menggunakan sertifikat server lama, Anda dapat menggunakan Amazon DocumentDB atau file. AWS Management Console AWS CLI

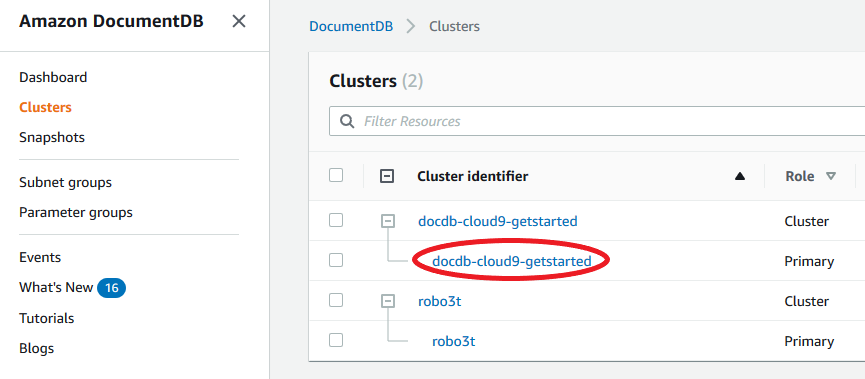

Untuk mengidentifikasi instans di klaster Anda yang menggunakan sertifikat yang lebih lama

-

Dalam daftar Wilayah di sudut kanan atas layar, pilih tempat instance Anda Wilayah AWS berada.

-

Di panel navigasi di sisi kiri konsol, pilih Klaster.

-

Kolom otoritas Sertifikat (dekat paling kanan tabel) menunjukkan instance mana yang masih ada di sertifikat server lama (

rds-ca-2019) dan sertifikat server baru (rds-ca-rsa2048-g1).

Untuk mengidentifikasi instans di klaster Anda yang menggunakan sertifikat server yang lebih lama, gunakan perintah describe-db-clusters dengan berikut ini.

aws docdb describe-db-instances \ --filters Name=engine,Values=docdb \ --query 'DBInstances[*].{CertificateVersion:CACertificateIdentifier,InstanceID:DBInstanceIdentifier}'

Bagaimana cara memodifikasi instans individu di klaster Amazon DocumentDB saya untuk memperbarui sertifikat server?

Kami merekomendasikan Anda memperbarui sertifikat server untuk semua instans dalam klaster tertentu pada waktu yang sama. Untuk memodifikasi instans di klaster Anda, Anda dapat menggunakan konsol atau AWS CLI.

catatan

Sebelum memperbarui sertifikat server, pastikan Anda telah menyelesaikan Langkah 1.

-

Dalam daftar Wilayah di sudut kanan atas layar, pilih tempat klaster Anda Wilayah AWS berada.

-

Di panel navigasi di sisi kiri konsol, pilih Klaster.

-

Kolom otoritas Sertifikat (dekat paling kanan tabel) menunjukkan instance mana yang masih ada di sertifikat server lama (

rds-ca-2019). -

Dalam tabel Clusters, di bawah Cluster identifier, pilih instance untuk memodifikasi.

-

Pilih Tindakan, dan kemudian pilih Modifikasi.

-

Di bawah Otoritas sertifikat, pilih sertifikat server baru (

rds-ca-rsa2048-g1) untuk instans ini. -

Anda dapat melihat ringkasan perubahan pada halaman berikutnya. Perhatikan bahwa ada peringatan tambahan untuk mengingatkan Anda untuk memastikan bahwa aplikasi Anda menggunakan paket sertifikat CA terbaru sebelum memodifikasi instans untuk menghindari menyebabkan gangguan dalam konektivitas.

-

Anda dapat memilih untuk menerapkan modifikasi selama jendela pemeliharaan berikutnya atau menerapkan dengan segera.

-

Pilih Modifikasi instans untuk menyelesaikan pembaruan.

Selesaikan langkah-langkah berikut untuk mengidentifikasi dan memutar sertifikat server lama untuk instans Amazon DocumentDB Anda yang ada menggunakan AWS CLI.

-

Untuk memodifikasi instans dengan segera, jalankan perintah berikut untuk setiap instans dalam klaster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --apply-immediately -

Untuk memodifikasi instans dalam klaster Anda agar menggunakan sertifikat CA baru selama jendela pemeliharaan klaster Anda berikutnya, jalankan perintah berikut untuk setiap instans dalam klaster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --no-apply-immediately

Apa yang terjadi jika saya menambahkan instans baru ke klaster yang ada?

Semua instans baru yang dibuat menggunakan sertifikat server lama dan memerlukan koneksi TLS menggunakan sertifikat CA lama. Instans Amazon DocumentDB baru yang dibuat setelah 25 Januari 2024 akan default menggunakan sertifikat baru 2048-g1. rds-ca-rsa

Apa yang terjadi jika ada penggantian instans atau failover di klaster saya?

Jika ada pengganti instans di klaster Anda, instans baru yang dibuat akan terus menggunakan sertifikat server yang sama dengan yang digunakan instans sebelumnya. Kami merekomendasikan Anda memperbarui sertifikat server untuk semua instans pada waktu yang sama. Jika terjadi failover di klaster, sertifikat server pada primer baru digunakan.

Jika saya tidak menggunakan TLS untuk terhubung ke klaster saya, apakah saya masih perlu memperbarui setiap instans saya?

Kami sangat menyarankan untuk mengaktifkan TLS. Jika Anda tidak mengaktifkan TLS, kami tetap menyarankan untuk memutar sertifikat pada instans Amazon DocumentDB Anda jika Anda berencana menggunakan TLS untuk terhubung ke cluster Anda di masa mendatang. Jika Anda tidak pernah berencana menggunakan TLS untuk terhubung ke cluster Amazon DocumentDB Anda, tidak diperlukan tindakan.

Jika saya tidak menggunakan TLS untuk terhubung ke klaster saya tetapi saya berencana untuk melakukannya di masa mendatang, apa yang harus saya lakukan?

Jika Anda membuat klaster sebelum Januari 2024, ikuti Langkah 1 dan Langkah 2 di bagian sebelumnya untuk memastikan bahwa aplikasi Anda menggunakan bundel CA yang diperbarui, dan bahwa setiap instans Amazon DocumentDB menggunakan sertifikat server terbaru. Jika Anda membuat cluster setelah 25 Januari 2024, cluster Anda sudah memiliki sertifikat server terbaru (rds-ca-rsa2048-g1). Untuk memverifikasi bahwa aplikasi Anda menggunakan paket CA terbaru, lihat Jika saya tidak menggunakan TLS untuk terhubung ke klaster saya, apakah saya masih perlu memperbarui setiap instans saya?

Bisakah tenggat waktu diperpanjang melampaui Agustus 2024?

Jika aplikasi Anda terhubung melalui TLS, batas waktu tidak dapat diperpanjang.

Bagaimana saya bisa yakin bahwa saya menggunakan paket CA terbaru?

Untuk memverifikasi bahwa Anda memiliki bundel terbaru, gunakan perintah berikut. Untuk menjalankan perintah ini, Anda harus menginstal java dan alat java harus berada dalam variabel PATH shell Anda. Untuk informasi selengkapnya, lihat Menggunakan Java

keytool -printcert -v -file global-bundle.pem

keytool -printcert -v -file global-bundle.p7b

Mengapa saya melihat “RDS” dalam nama paket CA?

Untuk fitur pengelolaan tertentu, seperti manajemen sertifikat, Amazon DocumentDB menggunakan teknologi operasional yang dibagikan dengan Amazon Relational Database Service (Amazon RDS).

Kapan sertifikat baru akan kedaluwarsa?

Sertifikat server baru akan kedaluwarsa (umumnya) sebagai berikut:

-

rds-ca-rsa2048-g1 —Kedaluwarsa 2061

-

rds-ca-rsa4096-g1 —Kedaluwarsa 2121

-

rds-ca-ecc384-g1 —Kedaluwarsa 2121

Kesalahan apa yang akan saya lihat jika saya tidak mengambil tindakan sebelum sertifikat kedaluwarsa?

Pesan kesalahan akan bervariasi tergantung pada driver Anda. Secara umum, Anda akan melihat kesalahan validasi sertifikat yang berisi string “sertifikat telah kedaluwarsa”.

Jika saya menerapkan sertifikat server baru, dapatkah saya mengembalikannya ke sertifikat server lama?

Jika Anda perlu mengembalikan instans ke sertifikat server lama, kami merekomendasikan Anda melakukannya untuk semua instans di klaster. Anda dapat mengembalikan sertifikat server untuk setiap instance dalam klaster dengan menggunakan AWS Management Console atau. AWS CLI

-

Dalam daftar Wilayah di sudut kanan atas layar, pilih tempat klaster Anda Wilayah AWS berada.

-

Di panel navigasi di sisi kiri konsol, pilih Klaster.

-

Dalam tabel Clusters, di bawah Cluster identifier, pilih instance untuk memodifikasi. Pilih Tindakan, dan kemudian pilih Modifikasi.

-

Di bawah Otoritas sertifikat, Anda dapat memilih sertifikat server lama (

rds-ca-2019). -

Pilih Lanjutkan dan lihat ringkasan dari modifikasi Anda.

-

Di halaman yang dihasilkan ini, Anda dapat memilih untuk menjadwalkan modifikasi Anda untuk diterapkan di jendela pemeliharaan berikutnya atau segera menerapkan modifikasi Anda. Tentukan pilihan Anda, dan pilih Modifikasi instans.

catatan

Jika Anda memilih untuk menerapkan modifikasi Anda dengan segera, perubahan apa pun pada antrean modifikasi yang tertunda juga akan diterapkan. Jika salah satu dari modifikasi yang tertunda memerlukan waktu henti, memilih opsi ini dapat menyebabkan waktu henti yang tidak terduga.

aws docdb modify-db-instance --db-instance-identifier<db_instance_name>ca-certificate-identifier rds-ca-2019<--apply-immediately | --no-apply-immediately>

Jika Anda memilih --no-apply-immediately, perubahan akan diterapkan selama jendela pemeliharaan klaster berikutnya.

Jika saya memulihkan dari snapshot atau pemulihan titik waktu, apakah itu akan memiliki sertifikat server baru?

Jika Anda memulihkan snapshot atau melakukan point-in-time pemulihan setelah Agustus 2024, cluster baru yang dibuat akan menggunakan sertifikat CA baru.

Bagaimana jika saya mengalami masalah saat terhubung langsung ke cluster Amazon DocumentDB saya dari Mac OS mana pun?

Mac OS telah memperbarui persyaratan untuk sertifikat tepercaya. Sertifikat tepercaya sekarang harus berlaku selama 397 hari atau kurang (lihathttps://support.apple.com/en-us/HT211025

catatan

Pembatasan ini diamati pada versi Mac OS yang lebih baru.

Sertifikat instans Amazon DocumentDB berlaku selama lebih dari empat tahun, lebih lama dari maksimum Mac OS. Untuk terhubung langsung ke cluster Amazon DocumentDB dari komputer yang menjalankan Mac OS, Anda harus mengizinkan sertifikat yang tidak valid saat membuat koneksi TLS. Dalam hal ini, sertifikat yang tidak valid berarti bahwa masa berlaku lebih dari 397 hari. Anda harus memahami risikonya sebelum mengizinkan sertifikat yang tidak valid saat menghubungkan ke klaster Amazon DocumentDB Anda.

Untuk terhubung ke cluster Amazon DocumentDB dari Mac OS menggunakan, gunakan AWS CLI parameter. tlsAllowInvalidCertificates

mongo --tls --host <hostname> --username <username> --password <password> --port 27017 --tlsAllowInvalidCertificates