Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengonfigurasi kebijakan akses untuk Wawasan Performa

Untuk mengakses Wawasan Kinerja, Anda harus memiliki izin yang sesuai dari AWS Identity and Access Management (IAM). Anda memiliki opsi berikut untuk memberikan akses:

-

Lampirkan kebijakan

AmazonRDSPerformanceInsightsReadOnlyterkelola ke set izin atau peran. -

Membuat kebijakan IAM kustom dan melampirkannya ke kumpulan izin atau peran.

Selain itu, jika Anda menetapkan kunci terkelola pelanggan saat mengaktifkan Performance Insights, pastikan pengguna di akun memiliki izin kms:Decrypt dan kms:GenerateDataKey izin pada kunci KMS.

Melampirkan RDSPerformance InsightsReadOnly kebijakan Amazon ke kepala sekolah IAM

AmazonRDSPerformanceInsightsReadOnlyadalah kebijakan AWS terkelola yang memberikan akses ke semua operasi hanya-baca dari Amazon DocumentDB Performance Insights API. Saat ini, semua operasi di API ini hanya-baca. Jika Anda melampirkan AmazonRDSPerformanceInsightsReadOnly ke kumpulan izin atau peran, penerima dapat menggunakan Wawasan Performa beserta fitur konsol lainnya.

Membuat kebijakan IAM kustom untuk Wawasan Performa

Untuk pengguna yang tidak memiliki AmazonRDSPerformanceInsightsReadOnly kebijakan, Anda dapat memberikan akses ke Performance Insights dengan membuat atau memodifikasi kebijakan IAM yang dikelola pengguna. Jika Anda melampirkan kebijakan ke set izin atau peran, penerima dapat menggunakan Performance Insights.

Untuk membuat kebijakan kustom

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Kebijakan.

-

Pilih Buat kebijakan.

-

Di halaman Buat Kebijakan, pilih tab JSON.

-

Salin dan tempel teks berikut, ganti

us-east-1dengan nama AWS Wilayah Anda dan111122223333dengan nomor akun pelanggan Anda. -

Pilih Tinjau kebijakan.

-

Berikan nama untuk kebijakan tersebut dan secara opsional deskripsi, lalu pilih Buat kebijakan.

Sekarang, Anda dapat menyisipkan kebijakan ke kumpulan izin atau peran. Prosedur berikut mengasumsikan bahwa Anda sudah memiliki pengguna yang tersedia untuk tujuan ini.

Untuk melampirkan kebijakan ini ke pengguna

Buka konsol IAM di https://console.aws.amazon.com/iam/

. -

Di panel navigasi, pilih Pengguna.

-

Pilih pengguna yang ada dari daftar.

penting

Untuk menggunakan Performance Insights, pastikan Anda memiliki akses ke Amazon DocumentDB selain kebijakan kustom. Misalnya, kebijakan yang AmazonDocDBReadOnlyAccesstelah ditentukan menyediakan akses hanya-baca ke Amazon docdb.Untuk informasi selengkapnya, lihat Mengelola akses menggunakan kebijakan.

-

Di halaman Ringkasan, pilih Tambahkan izin.

-

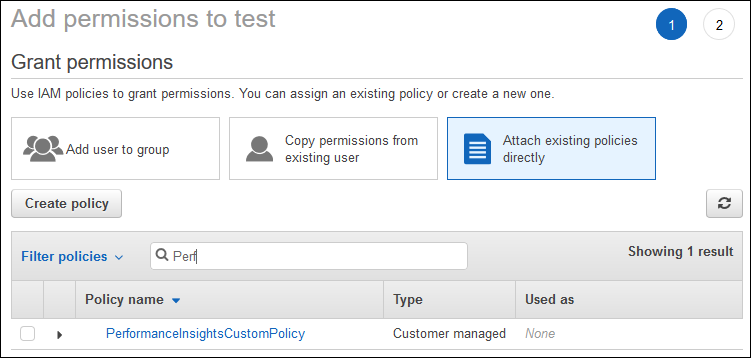

Pilih Lampirkan kebijakan yang sudah ada secara langsung. Untuk Pencarian, ketik beberapa karakter pertama dari nama kebijakan Anda, seperti yang ditampilkan di bawah ini.

-

Pilih kebijakan Anda, lalu pilih Berikutnya: Tinjauan.

-

Pilih Tambahkan izin.

Mengonfigurasi AWS KMS kebijakan untuk Performance Insights

Performance Insights menggunakan perangkat AWS KMS key untuk mengenkripsi data sensitif. Saat mengaktifkan Wawasan Kinerja melalui API atau konsol, Anda akan memiliki opsi berikut:

-

Pilih default Kunci yang dikelola AWS.

Amazon DocumentDB menggunakan Kunci yang dikelola AWS instans DB baru Anda. Amazon DocumentDB membuat untuk Kunci yang dikelola AWS akun Anda. AWS AWS Akun Anda memiliki Amazon DocumentDB yang berbeda Kunci yang dikelola AWS untuk setiap Wilayah. AWS

-

Memilih kunci yang dikelola pelanggan.

Jika Anda menentukan kunci yang dikelola pelanggan, pengguna di akun Anda yang memanggil API Wawasan Performa memerlukan izin

kms:Decryptdankms:GenerateDataKeypada kunci KMS. Anda dapat mengonfigurasi izin ini melalui kebijakan IAM. Namun, sebaiknya Anda mengelola izin ini melalui kebijakan kunci KMS Anda. Untuk informasi selengkapnya, lihat Menggunakan kebijakan kunci dalam KMS AWS.

Contoh kebijakan kunci berikut menunjukkan cara menambahkan pernyataan ke kebijakan kunci KMS Anda. Pernyataan ini mengizinkan akses ke Wawasan Performa. Tergantung pada bagaimana Anda menggunakan AWS KMS, Anda mungkin ingin mengubah beberapa batasan. Sebelum menambahkan pernyataan ke kebijakan, hapus semua komentar.