Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh enkripsi Amazon EBS

Saat Anda membuat sumber daya EBS terenkripsi, sumber daya tersebut dienkripsi dengan kunci KMS default akun Anda untuk enkripsi EBS kecuali Anda menentukan kunci yang dikelola pelanggan yang berbeda dalam parameter pembuatan volume atau pemetaan perangkat blok untuk AMI atau instans.

Contoh berikut ini menggambarkan cara mengelola status enkripsi volume dan snapshot Anda. Untuk daftar lengkap kasus enkripsi, lihat tabel hasil enkripsi.

Contoh

Mengembalikan volume yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

Mengembalikan volume yang tidak terenkripsi (enkripsi secara default diaktifkan)

Menyalin snapshot yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

Menyalin snapshot yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

Memigrasikan data antara volume terenkripsi dan tidak terenkripsi

Mengembalikan volume yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

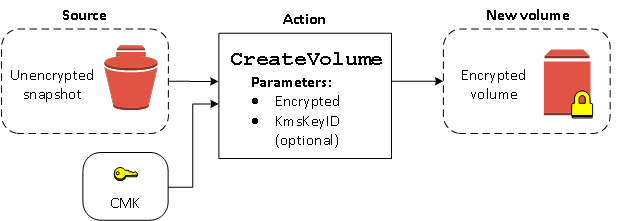

Tanpa enkripsi yang diaktifkan secara default, volume yang dipulihkan dari snapshot yang tidak dienkripsi tidak akan dienkripsi secara default. Namun, Anda dapat mengenkripsi volume yang dihasilkan dengan mengatur Encrypted dan, secara opsional, KmsKeyId parameter. Diagram berikut menggambarkan prosesnya.

Jika Anda meninggalkan parameter KmsKeyId, volume yang dihasilkan dienkripsi menggunakan kunci KMS default Anda untuk enkripsi EBS. Anda harus menentukan ID kunci KMS untuk mengenkripsi volume ke kunci KMS yang berbeda.

Untuk informasi selengkapnya, lihat Buat volume Amazon EBS.

Mengembalikan volume yang tidak terenkripsi (enkripsi secara default diaktifkan)

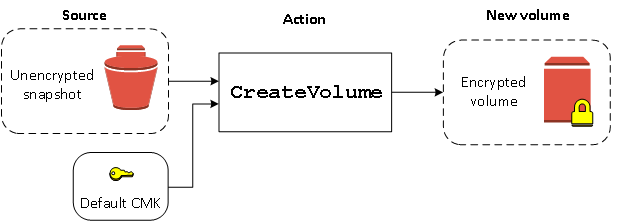

Jika Anda telah mengaktifkan enkripsi secara default, enkripsi wajib dilakukan untuk volume yang dipulihkan dari snapshot yang tidak terenkripsi, dan tidak ada parameter enkripsi yang diperlukan agar kunci KMS default Anda dapat digunakan. Diagram berikut menunjukkan kasus default sederhana ini:

Jika Anda ingin mengenkripsi volume yang dipulihkan ke kunci enkripsi yang dikelola pelanggan simetris, Anda harus menyediakan Encrypted dan KmsKeyId parameter seperti ditunjukkan dalam Mengembalikan volume yang tidak terenkripsi (enkripsi secara default tidak diaktifkan).

Menyalin snapshot yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

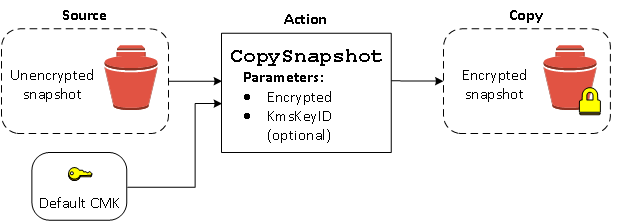

Tanpa enkripsi yang diaktifkan secara default, salinan snapshot yang tidak dienkripsi tidak akan dienkripsi secara default. Namun, Anda dapat mengenkripsi snapshot yang dihasilkan dengan mengatur parameter Encrypted dan, secara opsional, parameter KmsKeyId. Jika Anda menghilangkan KmsKeyId, snapshot yang dihasilkan dienkripsi oleh kunci KMS default Anda. Anda harus menentukan ID kunci KMS untuk mengenkripsi volume ke kunci KMS enkripsi simetris yang berbeda.

Diagram berikut menggambarkan prosesnya.

Anda dapat mengenkripsi volume EBS dengan menyalin snapshot yang tidak dienkripsi ke snapshot yang dienkripsi, lalu membuat volume dari snapshot yang dienkripsi. Untuk informasi selengkapnya, lihat Menyalin snapshot Amazon EBS.

Menyalin snapshot yang tidak terenkripsi (enkripsi secara default tidak diaktifkan)

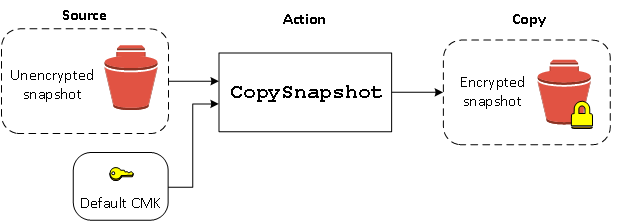

Ketika Anda telah mengaktifkan enkripsi secara default, enkripsi diwajibkan untuk salinan snapshot yang tidak dienkripsi, dan tidak ada parameter enkripsi yang diperlukan jika kunci KMS default Anda digunakan. Diagram berikut menggambarkan kasus default ini:

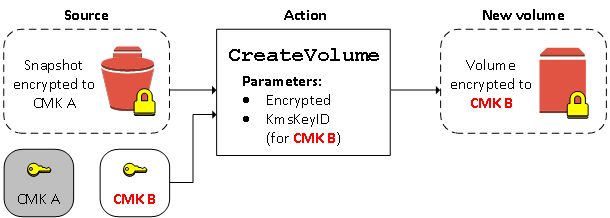

Mengenkripsi ulang volume yang dienkripsi

Saat tindakan CreateVolume beroperasi pada snapshot terenkripsi, Anda memiliki opsi mengenkripsi ulang kunci KMS yang berbeda. Diagram berikut menggambarkan prosesnya. Dalam contoh ini, Anda memiliki dua kunci KMS, kunci KMS A dan kunci KMS B. Snapshot sumber dienkripsi oleh kunci KMS A. Selama pembuatan volume, dengan ID kunci KMS dari kunci KMS B ditentukan sebagai parameter, data sumber adalah didekripsi secara otomatis, kemudian dienkripsi ulang dengan kunci KMS B.

Untuk informasi selengkapnya, lihat Buat volume Amazon EBS.

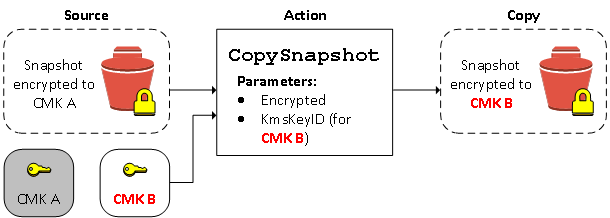

Mengenkripsi ulang snapshot yang dienkripsi

Kemampuan untuk mengenkripsi snapshot selama penyalinan memungkinkan Anda menerapkan kunci KMS enkripsi simetris baru ke snapshot yang sudah terenkripsi yang Anda miliki. Volume yang dipulihkan dari salinan hasil hanya dapat diakses menggunakan kunci KMS baru. Diagram berikut menggambarkan prosesnya. Dalam contoh ini, Anda memiliki dua kunci KMS, kunci KMS A dan kunci KMS B. Snapshot sumber dienkripsi oleh kunci KMS A. Selama penyalinan, dengan ID kunci KMS dari kunci KMS B ditentukan sebagai parameter, data sumber secara otomatis dienkripsi ulang dengan kunci KMS B.

Dalam skenario terkait, Anda dapat memilih untuk menerapkan parameter enkripsi baru ke salinan snapshot yang telah dibagikan dengan Anda. Secara default, salinan tersebut dienkripsi dengan kunci KMS yang dibagikan oleh pemilik snapshot. Namun, sebaiknya buat salinan snapshot yang dibagikan menggunakan kunci KMS lain yang Anda kontrol. Hal ini melindungi akses Anda ke volume jika kunci KMS awal terancam, atau jika pemilik mencabut kunci KMS karena alasan apa pun. Untuk informasi selengkapnya, lihat Enkripsi dan penyalinan snapshot.

Memigrasikan data antara volume terenkripsi dan tidak terenkripsi

Ketika Anda memiliki akses ke volume terenkripsi dan tidak terenkripsi, Anda dapat dengan bebas mentransfer data di antara mereka. EC2 melakukan operasi enkripsi dan dekripsi secara transparan.

Misalnya, gunakan perintah rsync untuk menyalin data. Dalam perintah berikut, data sumber terletak di /mnt/source dan volume tujuan dipasang pada /mnt/destination.

[ec2-user ~]$sudo rsync -avh --progress/mnt/source//mnt/destination/

Misalnya, gunakan perintah robocopy untuk menyalin data. Dalam perintah berikut, data sumber terletak di D:\ dan volume tujuan dipasang pada E:\.

PS C:\>robocopyD:\sourcefolderE:\destinationfolder/e /copyall /eta

Kami menyarankan untuk menyalin dari folder, daripada seluruh volume, untuk menghindari potensi masalah dari folder tersembunyi.

Hasil enkripsi

Tabel berikut menjelaskan hasil enkripsi untuk setiap kombinasi pengaturan yang memungkinkan.

| Apakah enkripsi diaktifkan? | Apakah enkripsi secara default diaktifkan? | Sumber volume | Default (tidak ada kunci dikelola pelanggan yang ditentukan) | Kustom (kunci dikelola pelanggan ditentukan) |

|---|---|---|---|---|

| Tidak | Tidak | Volume (kosong) baru | Tidak terenkripsi | T/A |

| Tidak | Tidak | Snapshot tidak terenkripsi yang Anda miliki | Tidak terenkripsi | |

| Tidak | Tidak | Snapshot terenkripsi yang Anda miliki | Dienkripsi dengan kunci yang sama | |

| Tidak | Tidak | Snapshot yang tidak terenkripsi yang dibagikan dengan Anda | Tidak terenkripsi | |

| Tidak | Tidak | Snapshot terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan* | |

| Ya | Tidak | Volume baru | Dienkripsi secara default dengan kunci yang dikelola pelanggan | Dienkripsi oleh kunci yang dikelola pelanggan yang ditentukan** |

| Ya | Tidak | Snapshot tidak terenkripsi yang Anda miliki | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Ya | Tidak | Snapshot terenkripsi yang Anda miliki | Dienkripsi dengan kunci yang sama | |

| Ya | Tidak | Snapshot yang tidak terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Ya | Tidak | Snapshot terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Tidak | Ya | Volume (kosong) baru | Dienkripsi secara default dengan kunci yang dikelola pelanggan | T/A |

| Tidak | Ya | Snapshot tidak terenkripsi yang Anda miliki | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Tidak | Ya | Snapshot terenkripsi yang Anda miliki | Dienkripsi dengan kunci yang sama | |

| Tidak | Ya | Snapshot yang tidak terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Tidak | Ya | Snapshot terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Ya | Ya | Volume baru | Dienkripsi secara default dengan kunci yang dikelola pelanggan | Dienkripsi oleh kunci yang dikelola pelanggan yang ditentukan |

| Ya | Ya | Snapshot tidak terenkripsi yang Anda miliki | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Ya | Ya | Snapshot terenkripsi yang Anda miliki | Dienkripsi dengan kunci yang sama | |

| Ya | Ya | Snapshot yang tidak terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan | |

| Ya | Ya | Snapshot terenkripsi yang dibagikan dengan Anda | Dienkripsi secara default dengan kunci yang dikelola pelanggan |

* Ini adalah kunci terkelola pelanggan default yang digunakan untuk enkripsi EBS untuk AWS akun dan Wilayah. Secara default ini adalah unik Kunci yang dikelola AWS untuk EBS, atau Anda dapat menentukan kunci yang dikelola pelanggan.

** Ini adalah kunci yang dikelola pelanggan yang ditentukan untuk volume saat waktu peluncuran. Kunci yang dikelola pelanggan ini digunakan sebagai pengganti kunci terkelola pelanggan default untuk AWS akun dan Wilayah.