Bantu tingkatkan halaman ini

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Untuk berkontribusi pada panduan pengguna ini, pilih Edit halaman ini pada GitHub tautan yang terletak di panel kanan setiap halaman.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menerapkan Pod di subnet alternatif dengan jaringan khusus

Berlaku untuk: Node IPv4 Fargate Linux, node Linux dengan instance Amazon EC2

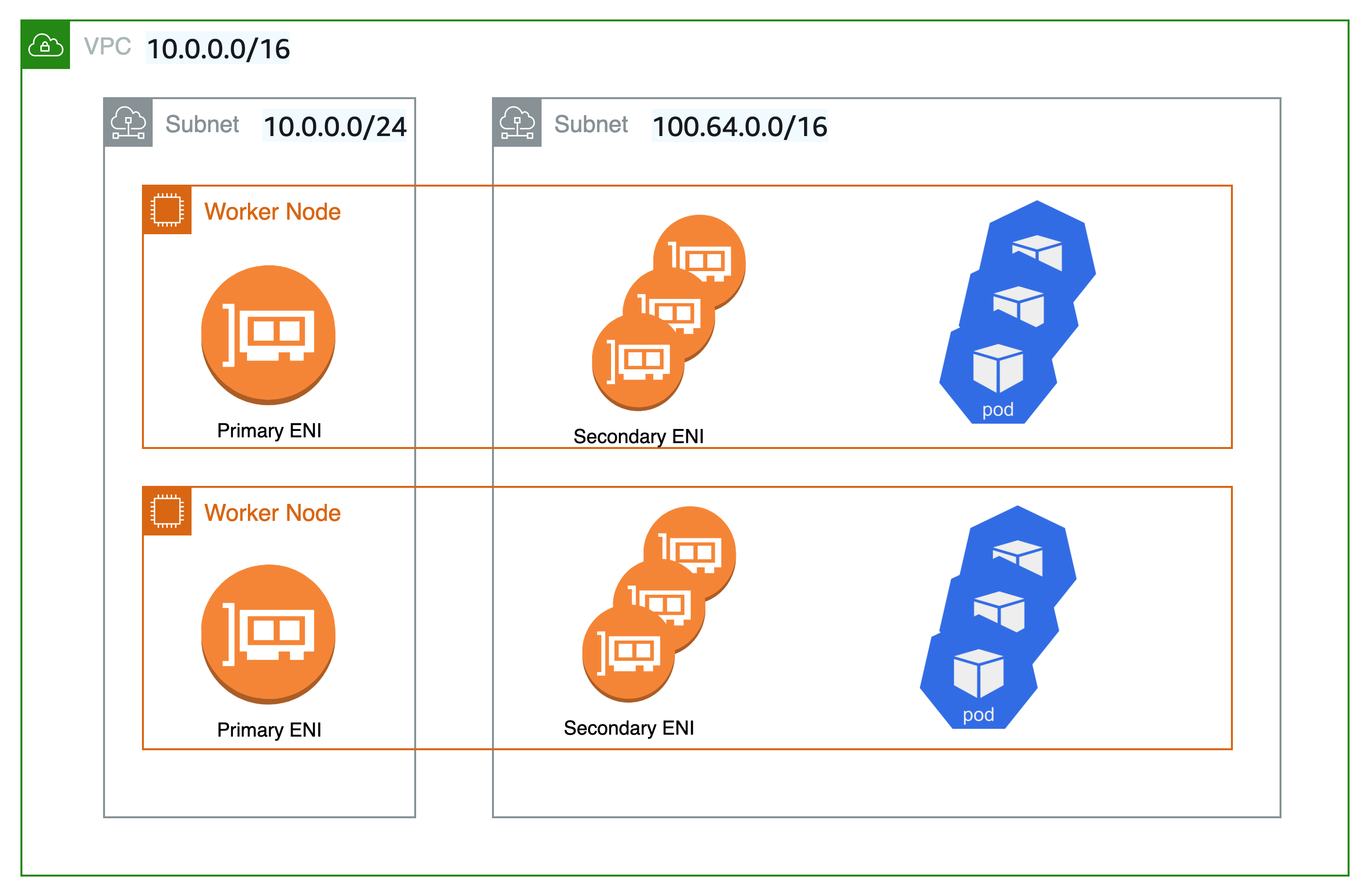

Secara default, ketika plugin Amazon VPC CNI untuk Kubernetes membuat antarmuka jaringan elastis sekunder (antarmuka jaringan) untuk EC2 node Amazon Anda, itu membuatnya dalam subnet yang sama dengan antarmuka jaringan utama node. Ini juga mengaitkan kelompok keamanan yang sama ke antarmuka jaringan sekunder yang terkait dengan antarmuka jaringan utama. Untuk satu atau beberapa alasan berikut, Anda mungkin ingin plugin membuat antarmuka jaringan sekunder di subnet yang berbeda atau ingin mengaitkan grup keamanan yang berbeda ke antarmuka jaringan sekunder, atau keduanya:

-

Ada sejumlah

IPv4alamat terbatas yang tersedia di subnet tempat antarmuka jaringan utama berada. Ini mungkin membatasi jumlah Pod yang dapat Anda buat di subnet. Dengan menggunakan subnet yang berbeda untuk antarmuka jaringan sekunder, Anda dapat menambah jumlahIPv4alamat yang tersedia untuk Pod. -

Untuk alasan keamanan, Pod Anda mungkin perlu menggunakan subnet atau grup keamanan yang berbeda dari antarmuka jaringan utama node.

-

Node dikonfigurasi dalam subnet publik, dan Anda ingin menempatkan Pod di subnet pribadi. Tabel rute yang terkait dengan subnet publik mencakup rute ke gateway internet. Tabel rute yang terkait dengan subnet pribadi tidak menyertakan rute ke gateway internet.

Tip

Anda juga dapat menambahkan subnet baru atau yang sudah ada langsung ke Amazon EKS Cluster Anda, tanpa menggunakan jaringan khusus. Untuk informasi selengkapnya, lihat Tambahkan Subnet VPC yang ada ke cluster Amazon EKS dari konsol manajemen.

Pertimbangan

Berikut ini adalah pertimbangan untuk menggunakan fitur ini.

-

Dengan mengaktifkan jaringan khusus, tidak ada alamat IP yang ditetapkan ke antarmuka jaringan utama yang ditetapkan ke Pod. Hanya alamat IP dari antarmuka jaringan sekunder yang ditetapkan ke Pod.

-

Jika klaster Anda menggunakan

IPv6keluarga, Anda tidak dapat menggunakan jaringan khusus. -

Jika Anda berencana untuk menggunakan jaringan khusus hanya untuk membantu mengurangi kelelahan

IPv4alamat, Anda dapat membuat klaster menggunakan keluarga sebagai gantinya.IPv6Untuk informasi selengkapnya, lihat Pelajari tentang IPv6 alamat ke klaster, Pod, dan layanan. -

Meskipun Pod yang di-deploy ke subnet yang ditentukan untuk antarmuka jaringan sekunder dapat menggunakan subnet dan grup keamanan yang berbeda dari antarmuka jaringan utama node, subnet dan grup keamanan harus berada dalam VPC yang sama dengan node.

-

Untuk Fargate, subnet dikendalikan melalui profil Fargate. Untuk informasi selengkapnya, lihat Tentukan Pod mana yang menggunakan AWS Fargate saat diluncurkan.