Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Tabel rute gateway lokal

Sebagai bagian dari instalasi rak, AWS membuat gateway lokal, mengkonfigurasi VIFs dan grup VIF. Gateway lokal dimiliki oleh AWS akun yang terkait dengan Outpost. Anda membuat tabel rute gateway lokal. Tabel rute gateway lokal harus memiliki asosiasi ke grup VIF dan VPC. Anda membuat dan mengelola asosiasi grup VIF dan VPC. Hanya pemilik gateway lokal yang dapat memodifikasi tabel rute gateway lokal.

Tabel rute subnet pos terdepan dapat menyertakan rute ke grup VIF gateway lokal untuk menyediakan konektivitas ke jaringan lokal Anda.

Tabel rute gateway lokal memiliki mode yang menentukan cara instance di subnet Outposts berkomunikasi dengan jaringan lokal Anda. Opsi default adalah perutean VPC langsung, yang menggunakan alamat IP pribadi dari instance. Pilihan lainnya adalah menggunakan alamat dari kumpulan alamat IP milik pelanggan (CoIP) yang Anda berikan. Direct VPC routing dan CoIP adalah opsi yang saling eksklusif yang mengontrol cara kerja routing. Untuk menentukan opsi terbaik untuk Outpost Anda, lihat Cara memilih antara mode perutean CoIP dan Direct VPC

Anda dapat membagikan tabel rute gateway lokal dengan AWS akun lain atau unit organisasi menggunakan AWS Resource Access Manager. Untuk informasi selengkapnya, lihat Bekerja dengan AWS Outposts sumber daya bersama.

Perutean VPC langsung

Perutean VPC langsung menggunakan alamat IP pribadi instans di VPC Anda untuk memfasilitasi komunikasi dengan jaringan lokal Anda. Alamat ini diiklankan ke jaringan lokal Anda dengan BGP. Iklan ke BGP hanya untuk alamat IP pribadi yang termasuk dalam subnet di rak Outposts Anda. Jenis routing ini adalah mode default untuk Outposts. Dalam mode ini, gateway lokal tidak melakukan NAT untuk instance, dan Anda tidak perlu menetapkan alamat IP Elastis ke instance Anda. EC2 Anda memiliki opsi untuk menggunakan ruang alamat Anda sendiri alih-alih mode perutean VPC langsung. Untuk informasi selengkapnya, lihat Alamat IP milik pelanggan.

Mode perutean VPC langsung tidak mendukung rentang CIDR yang tumpang tindih.

Perutean VPC langsung hanya didukung untuk antarmuka jaringan misalnya. Dengan antarmuka jaringan yang AWS dibuat atas nama Anda (dikenal sebagai antarmuka jaringan yang dikelola pemohon), alamat IP pribadinya tidak dapat dijangkau dari jaringan lokal Anda. Misalnya, titik akhir VPC tidak dapat dijangkau secara langsung dari jaringan lokal Anda.

Contoh berikut menggambarkan routing VPC langsung.

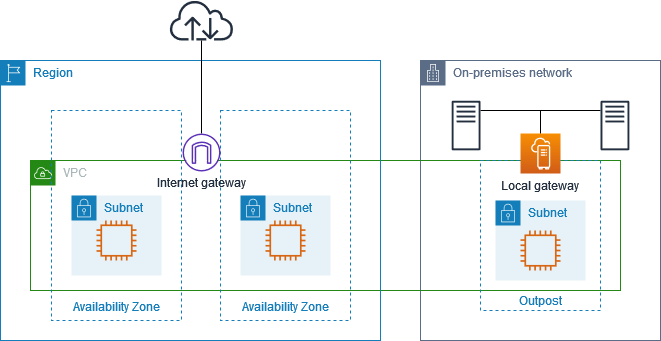

Contoh: Konektivitas internet melalui VPC

Contoh di subnet Outpost dapat mengakses internet melalui gateway internet yang terpasang ke VPC.

Pertimbangkan konfigurasi berikut:

-

VPC induk mencakup dua Availability Zone dan memiliki subnet di setiap Availability Zone.

-

Outpost memiliki satu subnet.

-

Setiap subnet memiliki EC2 instance.

-

Gateway lokal menggunakan iklan BGP untuk mengiklankan alamat IP pribadi subnet Outpost ke jaringan lokal.

catatan

Iklan BGP hanya didukung untuk subnet di Outpost yang memiliki rute dengan gateway lokal sebagai tujuan. Subnet lainnya tidak diiklankan melalui BGP.

Dalam diagram berikut, lalu lintas dari instance di subnet Outpost dapat menggunakan gateway internet untuk VPC untuk mengakses internet.

Untuk mencapai konektivitas internet melalui Wilayah induk, tabel rute untuk subnet Outpost harus memiliki rute berikut.

| Tujuan | Target | Komentar |

|---|---|---|

VPC CIDR |

Lokal: | Menyediakan konektivitas antara subnet di VPC. |

| 0.0.0.0 | internet-gateway-id |

Mengirim lalu lintas yang ditujukan untuk internet ke gateway internet. |

on-premises network CIDR |

local-gateway-id |

Mengirim lalu lintas yang ditujukan untuk jaringan lokal ke gateway lokal. |

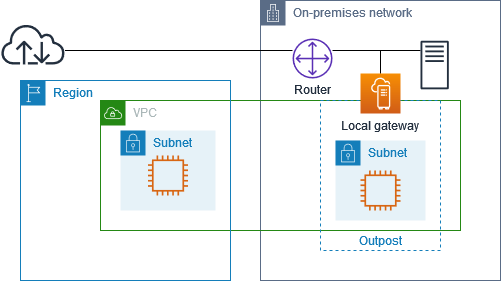

Contoh: Konektivitas internet melalui jaringan lokal

Instans di subnet Outpost dapat mengakses internet melalui jaringan lokal. Contoh di subnet Outpost tidak memerlukan alamat IP publik atau alamat IP Elastis.

Pertimbangkan konfigurasi berikut:

-

Subnet Outpost memiliki instance EC2 .

-

Router di jaringan lokal melakukan terjemahan alamat jaringan (NAT).

-

Gateway lokal menggunakan iklan BGP untuk mengiklankan alamat IP pribadi subnet Outpost ke jaringan lokal.

catatan

Iklan BGP hanya didukung untuk subnet di Outpost yang memiliki rute dengan gateway lokal sebagai tujuan. Subnet lainnya tidak diiklankan melalui BGP.

Dalam diagram berikut, lalu lintas dari instance di subnet Outpost dapat menggunakan gateway lokal untuk mengakses internet atau jaringan lokal. Lalu lintas dari jaringan lokal menggunakan gateway lokal untuk mengakses instans di subnet Outpost.

Untuk mencapai konektivitas internet melalui jaringan lokal, tabel rute untuk subnet Outpost harus memiliki rute berikut.

| Tujuan | Target | Komentar |

|---|---|---|

VPC CIDR |

Lokal: | Menyediakan konektivitas antara subnet di VPC. |

| 0.0.0.0/0 | local-gateway-id |

Mengirim lalu lintas yang ditujukan untuk internet ke gateway lokal. |

Akses keluar ke internet

Lalu lintas yang dimulai dari instance di subnet Outpost dengan tujuan internet menggunakan rute untuk 0.0.0.0/0 untuk merutekan lalu lintas ke gateway lokal. Gateway lokal mengirimkan lalu lintas ke router. Router menggunakan NAT untuk menerjemahkan alamat IP pribadi ke alamat IP publik pada router, dan kemudian mengirimkan lalu lintas ke tujuan.

Akses keluar ke jaringan lokal

Lalu lintas yang dimulai dari instance di subnet Outpost dengan tujuan jaringan lokal menggunakan rute untuk 0.0.0.0/0 untuk merutekan lalu lintas ke gateway lokal. Gateway lokal mengirimkan lalu lintas ke tujuan di jaringan lokal.

Akses masuk dari jaringan lokal

Lalu lintas dari jaringan lokal dengan tujuan instans di subnet Outpost menggunakan alamat IP pribadi instans. Ketika lalu lintas mencapai gateway lokal, gateway lokal mengirimkan lalu lintas ke tujuan di VPC.

Alamat IP milik pelanggan

Secara default, gateway lokal menggunakan alamat IP pribadi instance di VPC Anda untuk memfasilitasi komunikasi dengan jaringan lokal Anda. Namun, Anda dapat memberikan rentang alamat, yang dikenal sebagai kumpulan alamat IP milik pelanggan (CoIP), yang mendukung rentang CIDR yang tumpang tindih dan topologi jaringan lainnya.

Jika Anda memilih CoIP, Anda harus membuat kumpulan alamat, menetapkannya ke tabel rute gateway lokal, dan mengiklankan alamat ini kembali ke jaringan pelanggan Anda melalui BGP. Alamat IP milik pelanggan yang terkait dengan tabel rute gateway lokal Anda ditampilkan dalam tabel rute sebagai rute yang disebarkan.

Alamat IP milik pelanggan menyediakan konektivitas lokal atau eksternal ke sumber daya di jaringan lokal Anda. Anda dapat menetapkan alamat IP ini ke sumber daya di Outpost Anda, seperti EC2 instance, dengan mengalokasikan alamat IP Elastis baru dari kumpulan IP milik pelanggan, dan kemudian menetapkannya ke sumber daya Anda. Untuk informasi selengkapnya, lihat Kolam CoIP.

catatan

Untuk kumpulan alamat IP milik pelanggan, Anda harus dapat merutekan alamat di jaringan Anda.

Ketika Anda mengalokasikan alamat IP Elastis dari kumpulan alamat IP milik pelanggan Anda, Anda terus memiliki alamat IP di kumpulan alamat IP milik pelanggan Anda. Anda bertanggung jawab untuk mengiklankannya sesuai kebutuhan di jaringan internal atau WAN Anda.

Anda dapat secara opsional membagikan kumpulan milik pelanggan Anda dengan beberapa Akun AWS di organisasi Anda menggunakan. AWS Resource Access Manager Setelah Anda berbagi pool, peserta dapat mengalokasikan alamat IP Elastis dari kumpulan alamat IP milik pelanggan, dan kemudian menetapkannya ke EC2 instance di Outpost. Untuk informasi selengkapnya, lihat Bagikan AWS Outposts sumber daya Anda.

Contoh: Konektivitas internet melalui VPC

Contoh di subnet Outpost dapat mengakses internet melalui gateway internet yang terpasang ke VPC.

Pertimbangkan konfigurasi berikut:

-

VPC induk mencakup dua Availability Zone dan memiliki subnet di setiap Availability Zone.

-

Outpost memiliki satu subnet.

-

Setiap subnet memiliki EC2 instance.

-

Ada kumpulan alamat IP milik pelanggan.

-

Instance di subnet Outpost memiliki alamat IP Elastis dari kumpulan alamat IP milik pelanggan.

-

Gateway lokal menggunakan iklan BGP untuk mengiklankan kumpulan alamat IP milik pelanggan ke jaringan lokal.

Untuk mencapai konektivitas internet melalui Wilayah, tabel rute untuk subnet Outpost harus memiliki rute berikut.

| Tujuan | Target | Komentar |

|---|---|---|

VPC CIDR |

Lokal: | Menyediakan konektivitas antara subnet di VPC. |

| 0.0.0.0 | internet-gateway-id |

Mengirim lalu lintas yang ditujukan untuk internet publik ke gateway internet. |

On-premises network CIDR |

local-gateway-id |

Mengirim lalu lintas yang ditujukan untuk jaringan lokal ke gateway lokal. |

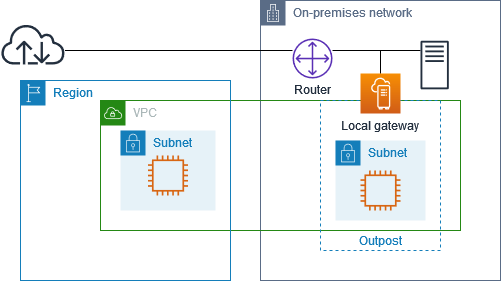

Contoh: Konektivitas internet melalui jaringan lokal

Instans di subnet Outpost dapat mengakses internet melalui jaringan lokal.

Pertimbangkan konfigurasi berikut:

-

Subnet Outpost memiliki instance EC2 .

-

Ada kumpulan alamat IP milik pelanggan.

-

Gateway lokal menggunakan iklan BGP untuk mengiklankan kumpulan alamat IP milik pelanggan ke jaringan lokal.

-

Asosiasi alamat IP Elastis yang memetakan 10.0.3.112 ke 10.1.0.2.

-

Router di jaringan lokal pelanggan melakukan NAT.

Untuk mencapai konektivitas internet melalui gateway lokal, tabel rute untuk subnet Outpost harus memiliki rute berikut.

| Tujuan | Target | Komentar |

|---|---|---|

VPC CIDR |

Lokal: | Menyediakan konektivitas antara subnet di VPC. |

| 0.0.0.0/0 | local-gateway-id |

Mengirim lalu lintas yang ditujukan untuk internet ke gateway lokal. |

Akses keluar ke internet

Lalu lintas yang dimulai dari EC2 instance di subnet Outpost dengan tujuan internet menggunakan rute untuk 0.0.0.0/0 untuk merutekan lalu lintas ke gateway lokal. Gateway lokal memetakan alamat IP pribadi instance ke alamat IP milik pelanggan, dan kemudian mengirimkan lalu lintas ke router. Router menggunakan NAT untuk menerjemahkan alamat IP milik pelanggan ke alamat IP publik di router, dan kemudian mengirimkan lalu lintas ke tujuan.

Akses keluar ke jaringan lokal

Lalu lintas yang dimulai dari EC2 instance di subnet Outpost dengan tujuan jaringan lokal menggunakan rute untuk 0.0.0.0/0 untuk merutekan lalu lintas ke gateway lokal. Gateway lokal menerjemahkan alamat IP EC2 instance ke alamat IP milik pelanggan (alamat IP elastis), dan kemudian mengirimkan lalu lintas ke tujuan.

Akses masuk dari jaringan lokal

Lalu lintas dari jaringan lokal dengan tujuan instans di subnet Outpost menggunakan alamat IP milik pelanggan (alamat IP Elastis) instans. Ketika lalu lintas mencapai gateway lokal, gateway lokal memetakan alamat IP milik pelanggan (alamat IP elastis) ke alamat IP instance, dan kemudian mengirimkan lalu lintas ke tujuan di VPC. Selain itu, tabel rute gateway lokal mengevaluasi setiap rute yang menargetkan antarmuka jaringan elastis. Jika alamat tujuan cocok dengan CIDR tujuan rute statis, lalu lintas dikirim ke elastic network interface tersebut. Ketika lalu lintas mengikuti rute statis ke elastic network interface, alamat tujuan dipertahankan dan tidak diterjemahkan ke alamat IP pribadi antarmuka jaringan.

Tabel rute kustom

Anda dapat membuat tabel rute khusus untuk gateway lokal Anda. Tabel rute gateway lokal harus memiliki asosiasi ke grup VIF dan VPC. Untuk step-by-step petunjuk arah, lihat Mengkonfigurasi konektivitas gateway lokal.