Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Arsitektur intelijen ancaman cyber di AWS

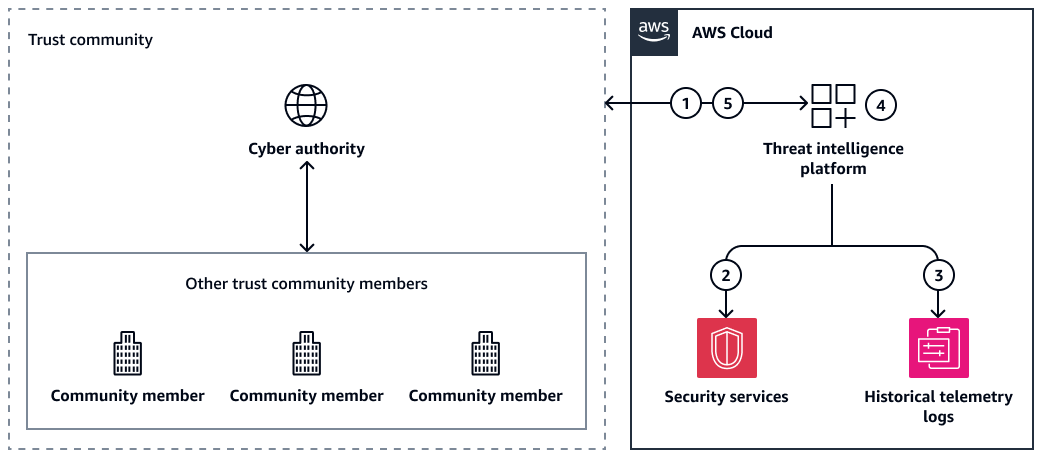

Gambar berikut menggambarkan arsitektur umum untuk menggunakan umpan ancaman untuk mengintegrasikan intelijen ancaman dunia maya (CTI) ke lingkungan Anda. AWS CTI dibagi antara platform intelijen ancaman Anda di AWS Cloud, otoritas cyber yang dipilih, dan anggota komunitas kepercayaan lainnya.

Ini menunjukkan alur kerja berikut:

-

Platform intelijen ancaman menerima CTI yang dapat ditindaklanjuti dari otoritas cyber atau dari anggota komunitas kepercayaan lainnya.

-

Platform intelijen ancaman AWS menugaskan layanan keamanan untuk mendeteksi dan mencegah peristiwa.

-

Platform intelijen ancaman menerima intelijen ancaman dari Layanan AWS.

-

Jika suatu peristiwa terjadi, platform intelijen ancaman mengkurasi CTI baru.

-

Platform intelijen ancaman berbagi CTI baru dengan otoritas cyber. Itu juga dapat berbagi CTI dengan anggota komunitas kepercayaan lainnya.

Ada banyak otoritas cyber yang menawarkan umpan CTI. Contohnya termasuk Australian Cyber Security Centre (ACSC)

Untuk memulai berbagi CTI, kami sarankan Anda melakukan hal berikut:

-

Menyebarkan platform intelijen ancaman — Menyebarkan platform yang menyerap, mengumpulkan, dan mengatur data intelijen ancaman dari berbagai sumber dan dalam format yang berbeda.

-

Menelan intelijen ancaman dunia maya — Integrasikan platform intelijen ancaman Anda dengan satu atau lebih penyedia umpan ancaman. Saat Anda menerima umpan ancaman, gunakan platform intelijen ancaman Anda untuk memproses CTI baru dan mengidentifikasi intelijen yang dapat ditindaklanjuti yang relevan dengan operasi keamanan di lingkungan Anda. Otomatiskan sebanyak mungkin, tetapi ada beberapa situasi yang memerlukan human-in-the-loop keputusan.

-

Mengotomatiskan kontrol keamanan preventif dan detektif — Menyebarkan CTI ke layanan keamanan dalam arsitektur Anda yang menyediakan kontrol preventif dan detektif. Layanan ini umumnya dikenal sebagai sistem pencegahan intrusi (IPS). Pada AWS, Anda menggunakan layanan APIs untuk mengonfigurasi daftar blokir yang menolak akses dari alamat IP dan nama domain yang disediakan dalam umpan ancaman.

-

Mendapatkan visibilitas dengan mekanisme observabilitas — Sementara operasi keamanan berlangsung di lingkungan Anda, Anda mengumpulkan CTI baru. Misalnya, Anda mungkin mengamati ancaman yang termasuk dalam umpan ancaman, atau Anda mungkin mengamati indikator kompromi yang terkait dengan intrusi (seperti eksploitasi zero-day). Sentralisasi intelijen ancaman memberikan peningkatan kesadaran situasional di seluruh lingkungan Anda, sehingga Anda dapat meninjau CTI yang ada dan CTI yang baru ditemukan dalam satu sistem.

-

Berbagi CTI dengan komunitas kepercayaan Anda — Untuk menyelesaikan siklus hidup berbagi CTI, buat CTI Anda sendiri dan bagikan kembali ke komunitas kepercayaan Anda.

Video berikut, Scaling cyber threat intelligence sharing dengan AUS Cyber Security Center