Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

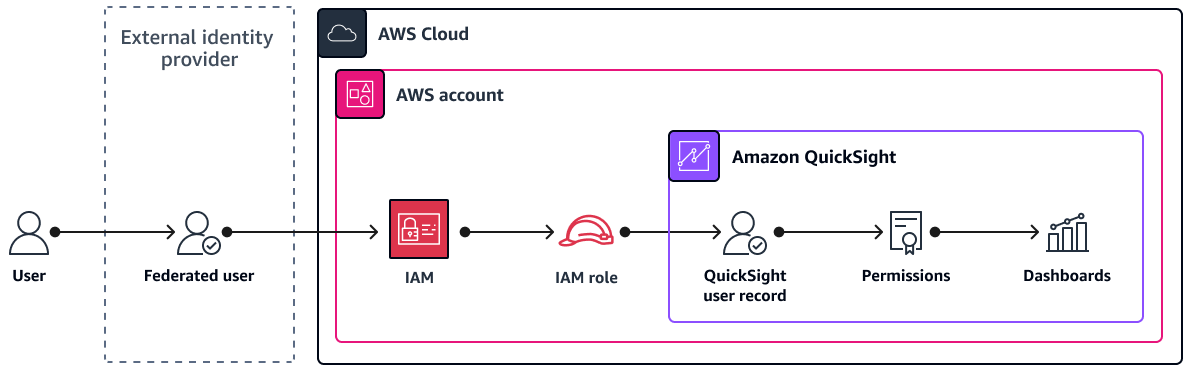

Mengkonfigurasi akses pengguna federasi ke QuickSight melalui IAM dan iDP eksternal

Berikut ini adalah karakteristik arsitektur ini:

-

Catatan QuickSight pengguna Amazon ditautkan ke peran AWS Identity and Access Management (IAM) dan nama pengguna di iDP, seperti.

QuickSightReader/DiegoRamirez@example.com -

Pengguna dapat menyediakan akses mandiri.

-

Pengguna masuk ke penyedia identitas eksternal mereka.

-

Jika sinkronisasi email dinonaktifkan, pengguna dapat memberikan alamat email pilihan mereka saat mereka masuk QuickSight. Jika sinkronisasi email diaktifkan, QuickSight gunakan alamat email yang ditentukan dalam iDP perusahaan. Untuk informasi selengkapnya, lihat QuickSight sinkronisasi email untuk pengguna federasi dalam panduan ini.

-

Peran IAM berisi kebijakan kepercayaan yang memungkinkan hanya pengguna gabungan dari iDP eksternal Anda untuk mengambil peran tersebut.

Pertimbangan dan kasus penggunaan

Jika Anda sudah menggunakan federasi identitas untuk mengakses Akun AWS, Anda dapat menggunakan konfigurasi yang ada ini untuk juga memperluas akses ke QuickSight. Untuk QuickSight akses, Anda dapat menggunakan kembali proses yang sama yang Anda miliki untuk penyediaan dan peninjauan akses. Akun AWS

Prasyarat

-

Izin administratif di QuickSight.

-

Organisasi Anda sudah menggunakan penyedia identitas eksternal, seperti Okta atau Ping.

Pengonfigurasian akses

Untuk petunjuk, lihat Menyiapkan federasi IDP menggunakan IAM dan QuickSight dalam dokumentasi. QuickSight Untuk informasi selengkapnya tentang mengonfigurasi kebijakan izin QuickSight, lihat Mengonfigurasi kebijakan IAM di panduan ini.