Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Federasi IAM

catatan

Jika Anda sudah memiliki direktori pengguna pusat untuk mengelola pengguna dan grup, kami sarankan Anda menggunakan IAM Identity Center sebagai layanan akses tenaga kerja utama Anda. Jika salah satu pertimbangan desain yang dibahas nanti di bagian ini mencegah Anda menggunakan IAM Identity Center, gunakan federasi IAM alih-alih membuat pengguna IAM terpisah dalam AWS.

Federasi IAM menetapkan sistem kepercayaan antara dua pihak untuk tujuan otentikasi pengguna dan berbagi informasi yang diperlukan untuk mengotorisasi akses mereka ke sumber daya. Sistem ini memerlukan penyedia identitas (iDP) yang terhubung ke direktori pengguna Anda dan penyedia layanan (SP) yang dikelola di IAM. IDP bertanggung jawab untuk mengautentikasi pengguna dan memasok data konteks otorisasi yang relevan ke IAM, dan IAM mengontrol akses ke sumber daya di akun dan lingkungan AWS.

Federasi IAM mendukung standar yang umum digunakan seperti SAMP 2.0 dan OpenID Connect (OIDC). Federasi berbasis SAMP didukung oleh banyak orang IdPs dan memungkinkan akses masuk tunggal federasi bagi pengguna untuk masuk ke AWS Management Console atau memanggil AWS API tanpa harus membuat pengguna IAM. Anda dapat membuat identitas pengguna di AWS dengan menggunakan IAM atau terhubung ke IDP yang ada (misalnya, Microsoft Active Directory, Okta, Ping Identity, atau Microsoft Entra ID). Atau, Anda dapat menggunakan penyedia identitas IAM OIDC saat Anda ingin membangun kepercayaan antara iDP yang kompatibel dengan OIDC dan akun AWS Anda.

Ada dua pola desain untuk federasi IAM: federasi multi-akun atau federasi akun tunggal.

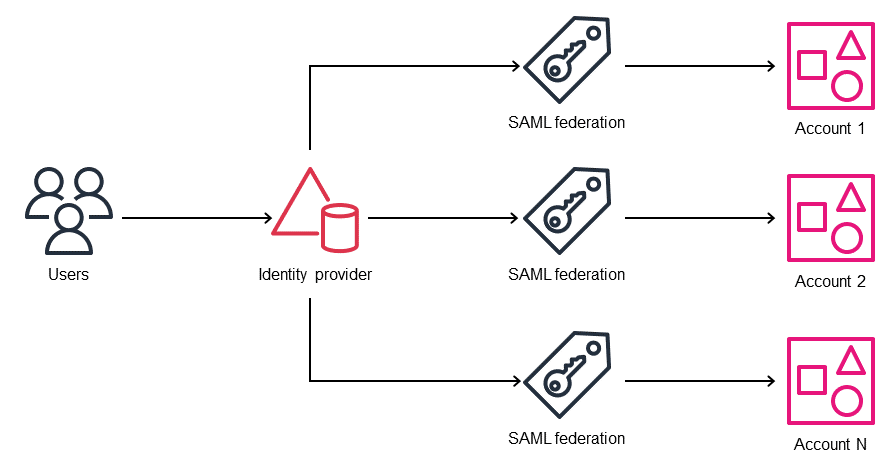

Federasi IAM multi-akun

Dalam pola IAM multi-akun ini, Anda membuat hubungan SAML-trust terpisah antara IDP dan semua akun AWS yang perlu diintegrasikan. Izin dipetakan dan disediakan berdasarkan akun individual. Pola desain ini menyediakan pendekatan terdistribusi untuk mengelola peran dan kebijakan, dan memberi Anda fleksibilitas untuk mengaktifkan SAMP atau OIDC iDP terpisah untuk setiap akun dan menggunakan atribut pengguna federasi untuk kontrol akses.

Federasi IAM multi-akun memberikan manfaat ini:

-

Menyediakan akses pusat ke semua akun AWS Anda dan memungkinkan Anda mengelola izin dengan cara terdistribusi untuk setiap akun AWS.

-

Mencapai skalabilitas dalam pengaturan multi-akun.

-

Memenuhi persyaratan kepatuhan.

-

Memungkinkan Anda mengelola identitas dari lokasi pusat.

Desain ini sangat membantu jika Anda ingin mengelola izin secara terdistribusi, dipisahkan oleh akun AWS. Ini juga membantu dalam skenario di mana Anda tidak memiliki izin IAM berulang di seluruh pengguna Active Directory di akun AWS mereka. Misalnya, mendukung administrator jaringan yang mungkin menyediakan akses sumber daya dengan sedikit variasi di seluruh akun.

Penyedia SAMP harus dibuat secara terpisah di setiap akun, sehingga setiap akun AWS memerlukan proses untuk mengelola pembuatan, pembaruan, dan penghapusan peran IAM dan izinnya. Ini berarti Anda dapat menentukan izin peran IAM yang tepat dan berbeda untuk akun AWS dengan tingkat sensitivitas berbeda untuk fungsi pekerjaan yang sama.

Diagram berikut menggambarkan pola federasi IAM multi-akun.

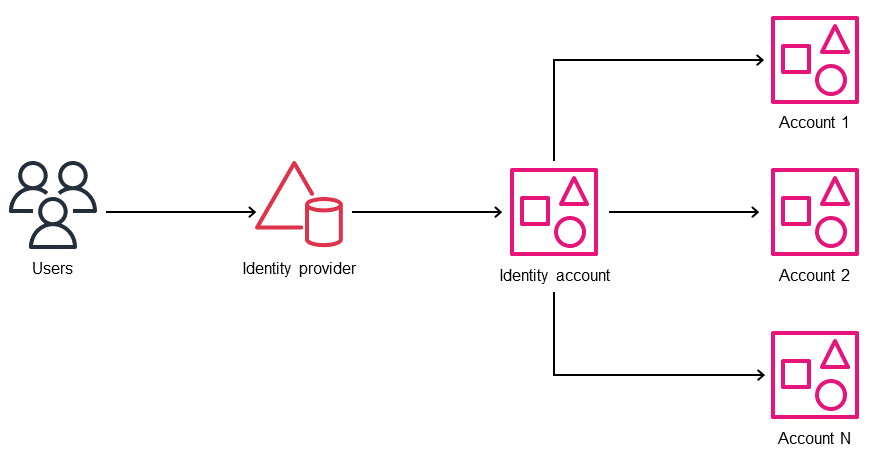

Federasi IAM akun tunggal (model) hub-and-spoke

catatan

Gunakan pola desain ini untuk skenario spesifik yang dijelaskan di bagian ini. Untuk sebagian besar skenario, federasi berbasis IAM Identity Center atau federasi IAM multi-akun adalah pendekatan yang direkomendasikan. Untuk pertanyaan, hubungi AWS Support

Dalam pola federasi akun tunggal, hubungan kepercayaan SAMP dibuat antara iDP dan satu akun AWS (akun identitas). Izin dipetakan dan disediakan melalui akun identitas terpusat. Pola desain ini memberikan kesederhanaan dan efisiensi. Penyedia identitas menyediakan pernyataan SAMP yang dipetakan ke peran IAM tertentu (dan izin) di akun identitas. Pengguna federasi kemudian dapat berasumsi cross-account-roles untuk mengakses akun AWS lain dari akun identitas.

Diagram berikut menggambarkan pola federasi IAM akun tunggal.

Gunakan kasus:

-

Perusahaan yang memiliki satu akun AWS, tetapi terkadang perlu membuat akun AWS berumur pendek untuk kotak pasir atau pengujian yang terisolasi.

-

Lembaga pendidikan yang mempertahankan layanan produksi mereka di akun utama tetapi menyediakan akun siswa sementara berbasis proyek.

catatan

Kasus penggunaan ini memerlukan tata kelola yang kuat dan proses daur ulang yang terikat waktu untuk memastikan bahwa data produksi tidak masuk ke akun federasi dan untuk menghilangkan potensi risiko keamanan. Proses audit juga sulit dalam skenario ini.

Pertimbangan desain untuk memilih antara federasi IAM dan IAM Identity Center

-

IAM Identity Center mendukung menghubungkan akun ke hanya satu direktori pada satu waktu. Jika Anda menggunakan beberapa direktori atau ingin mengelola izin berdasarkan atribut pengguna, pertimbangkan untuk menggunakan federasi IAM sebagai alternatif desain. Anda harus memiliki IDP yang mendukung protokol SAMP 2.0, seperti Microsoft Active Directory Federation Service (AD FS), Okta, atau Microsoft Entra ID. Anda dapat membangun kepercayaan dua arah dengan bertukar metadata IDP dan SP, dan mengonfigurasi pernyataan SAMP untuk memetakan peran IAM ke grup dan pengguna direktori perusahaan.

-

Jika Anda menggunakan penyedia identitas IAM OIDC untuk membangun kepercayaan antara IDP yang kompatibel dengan OIDC dan akun AWS Anda, pertimbangkan untuk menggunakan federasi IAM. Saat Anda menggunakan konsol IAM untuk membuat penyedia identitas OIDC, konsol mencoba mengambil cap jempol untuk Anda. Kami menyarankan agar Anda juga mendapatkan sidik jari untuk IdP OIDC Anda secara manual dan memverifikasi bahwa konsol mengambil sidik jari yang benar. Untuk informasi selengkapnya, lihat Membuat penyedia identitas OIDC di IAM dalam dokumentasi IAM.

-

Gunakan federasi IAM jika pengguna direktori perusahaan Anda tidak memiliki izin berulang untuk fungsi pekerjaan. Misalnya, administrator jaringan atau database yang berbeda mungkin memerlukan izin peran IAM yang disesuaikan di akun AWS. Untuk mencapai ini di Pusat Identitas IAM, Anda dapat membuat kebijakan terkelola pelanggan terpisah dan mereferensikannya dalam set izin Anda. Untuk informasi selengkapnya, lihat postingan blog AWS Cara menggunakan kebijakan yang dikelola pelanggan di AWS IAM Identity Center untuk kasus penggunaan lanjutan

. -

Jika Anda menggunakan model izin terdistribusi, di mana setiap akun mengelola izinnya sendiri, atau model izin terpusat melalui AWS CloudFormation StackSets, pertimbangkan untuk menggunakan federasi IAM. Jika Anda menggunakan model hybrid yang melibatkan izin terpusat dan terdistribusi, pertimbangkan untuk menggunakan IAM Identity Center. Untuk informasi selengkapnya, lihat Penyedia identitas dan federasi dalam dokumentasi IAM.

-

Layanan dan fitur seperti Amazon Q Developer Professional dan AWS CLI versi 2 memiliki dukungan bawaan untuk AWS Identity Center. Namun, beberapa dari kemampuan tersebut tidak didukung oleh federasi IAM.

-

IAM Access Analyzer saat ini tidak mendukung analisis tindakan pengguna IAM Identity Center.