Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengelola siklus hidup CA pribadi

Sertifikat CA memiliki masa pakai tetap, atau masa berlaku. Ketika sertifikat CA berakhir, semua sertifikat yang dikeluarkan secara langsung atau tidak langsung oleh bawahan CAs di bawahnya dalam hierarki CA menjadi tidak valid. Anda dapat menghindari kedaluwarsa sertifikat CA dengan merencanakan terlebih dahulu.

Pilih periode validitas

Masa berlaku sertifikat X.509 adalah bidang sertifikat dasar yang diperlukan. Menentukan rentang waktu saat menerbitkan CA yang disertifikasi yang menyatakan bahwa sertifikat dapat dipercaya, pembatasan pencabutan. (Sertifikat akar, yang ditandatangani sendiri, menyatakan masa berlakunya sendiri.)

AWS Private CA dan AWS Certificate Manager membantu konfigurasi periode validitas sertifikat tunduk pada kendala berikut:

-

Sertifikat yang dikelola oleh AWS Private CA harus memiliki masa berlaku yang lebih pendek dari atau sama dengan masa berlaku CA yang menerbitkannya. Dengan kata lain, sertifikat anak CAs dan entitas akhir tidak dapat bertahan lebih lama dari sertifikat induknya. Mencoba menggunakan

IssueCertificateAPI untuk menerbitkan sertifikat CA dengan masa berlaku lebih dari atau sama dengan CA induk gagal. -

Sertifikat yang diterbitkan dan dikelola oleh AWS Certificate Manager (yang ACM menghasilkan kunci pribadi) memiliki masa berlaku 13 bulan (395 hari). ACM mengelola proses perpanjangan untuk sertifikat ini. Jika Anda menggunakan AWS Private CA untuk menerbitkan sertifikat secara langsung, Anda dapat memilih periode validitas apa pun.

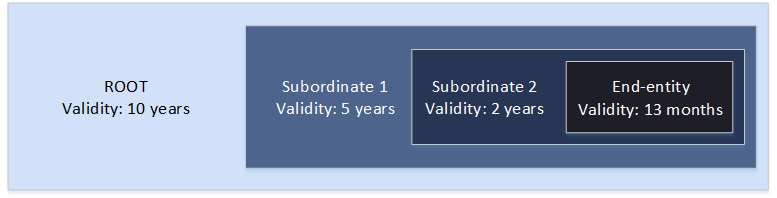

Diagram berikut menunjukkan konfigurasi khas periode validitas nest. Sertifikat akar adalah yang paling berumur panjang; sertifikat entitas akhir relatif berumur pendek; dan kisaran bawahan CAs antara ekstrem ini.

Saat Anda merencanakan hierarki CA, tentukan masa pakai yang optimal untuk sertifikat CA Anda. Bekerja mundur dari masa pakai yang diinginkan dari sertifikat entitas akhir yang ingin Anda terbitkan.

Sertifikat entitas akhir

Sertifikat entitas akhir harus memiliki masa berlaku yang sesuai dengan kasus penggunaan. Masa pakai yang singkat meminimalkan paparan sertifikat jika kunci privatnya hilang atau dicuri. Namun, masa pakai yang singkat berarti perpanjangan yang sering. Kegagalan untuk memperpanjang sertifikat yang kedaluwarsa dapat mengakibatkan waktu henti.

Penggunaan sertifikat entitas akhir yang terdistribusi juga dapat menimbulkan masalah logistik jika ada pelanggaran keamanan. Perencanaan Anda harus memperhitungkan perpanjangan dan distribusi sertifikat, pencabutan sertifikat yang disusupi, dan seberapa cepat pencabutan menyebar ke klien yang mengandalkan sertifikat.

Masa berlaku default untuk sertifikat entitas akhir yang diterbitkan melalui ACM adalah 13 bulan (395 hari). Di AWS Private CA, Anda dapat menggunakan IssueCertificate API untuk menerapkan periode validitas apa pun asalkan kurang dari CA yang diterbitkan.

Sertifikat CA Bawahan

Sertifikat CA bawahan harus memiliki masa berlaku yang jauh lebih lama daripada sertifikat yang mereka terbitkan. Rentang yang baik untuk validitas sertifikat CA adalah dua hingga lima kali periode sertifikat CA turunan atau sertifikat entitas akhir yang diterbitkannya. Misalnya, anggap Anda memiliki hierarki CA dua tingkat (CA akar dan satu CA bawahan). Jika Anda ingin menerbitkan sertifikat entitas akhir dengan masa pakai satu tahun, Anda dapat mengkonfigurasi masa pakai CA penerbit bawahan menjadi tiga tahun. Ini adalah periode validitas default untuk sertifikat CA bawahan di. AWS Private CA Sertifikat CA bawahan dapat diubah tanpa mengganti sertifikat CA akar.

Sertifikat Akar

Perubahan sertifikat CA akar mempengaruhi seluruh PKI (infrastruktur kunci publik) dan mengharuskan Anda untuk memperbarui semua tergantung klien sistem operasi dan peramban penyimpanan kepercayaan. Untuk meminimalkan dampak operasional, Anda harus memilih masa berlaku yang panjang untuk sertifikat akar. AWS Private CA Default untuk sertifikat root adalah sepuluh tahun.

Kelola suksesi CA

Anda memiliki dua cara untuk mengelola suksesi CA: Ganti CA lama, atau terbitkan ulang CA dengan masa berlaku baru.

Ganti CA lama

Untuk mengganti CAN lama, Anda membuat CA baru dan menghubungkannya ke CA induk yang sama. Setelah itu, Anda menerbitkan sertifikat dari CA baru.

Sertifikat yang diterbitkan dari CA baru memiliki rantai CA baru. Setelah CA baru dibuat, Anda dapat menonaktifkan CA lama untuk mencegahnya menerbitkan sertifikat baru. Meskipun dinonaktifkan, CA lama mendukung pencabutan sertifikat lama yang dikeluarkan dari CA, dan, jika dikonfigurasi untuk melakukannya, ia terus memvalidasi sertifikat melalui daftar pencabutan sertifikat OCSP and/or (). CRLs Ketika sertifikat terakhir yang diterbitkan dari CA lama kedaluwarsa, Anda dapat menghapus CA lama. Anda dapat membuat laporan audit untuk semua sertifikat yang diterbitkan dari CA untuk mengonfirmasi bahwa semua sertifikat yang diterbitkan telah kedaluwarsa. Jika CA lama memiliki bawahan CAs, Anda juga harus menggantinya, karena bawahan CAs kedaluwarsa pada saat yang sama atau sebelum CA orang tua mereka. Mulailah dengan mengganti CA tertinggi dalam hierarki yang perlu diganti. Kemudian buat bawahan pengganti baru CAs di setiap tingkat bawah berikutnya.

AWS merekomendasikan agar Anda menyertakan pengenal generasi CA dalam nama sesuai CAs kebutuhan. Sebagai contoh, menganggap bahwa Anda nama generasi pertama CA “Corporate Root CA”. Jika Anda membuat CA generasi kedua, beri nama “Corporate Root CA G2.” Konvensi penamaan sederhana ini dapat membantu menghindari kebingungan ketika CAs keduanya belum kedaluwarsa.

Metode suksesi CA ini lebih disukai karena memutar kunci privat CA. Memutar kunci privat adalah praktik terbaik untuk kunci CA. Frekuensi rotasi harus sebanding dengan frekuensi penggunaan kunci: CAs yang mengeluarkan lebih banyak sertifikat harus diputar lebih sering.

catatan

Sertifikat privat yang dikeluarkan melalui ACM tidak dapat diperpanjang jika Anda mengganti CA. Jika Anda menggunakan ACM untuk penerbitan dan perpanjangan, Anda harus menerbitkan ulang sertifikat CA untuk memperpanjang masa pakai CA.

Menerbitkan kembali CA lama

Ketika CA mendekati kedaluwarsa, metode alternatif untuk memperpanjang umurnya adalah dengan menerbitkan kembali sertifikat CA dengan tanggal kedaluwarsa baru. Penerbitan kembali meninggalkan semua metadata CA di tempatnya dan mempertahankan kunci pribadi dan publik yang ada. Dalam skenario ini, rantai sertifikat yang ada dan sertifikat entitas akhir yang belum kedaluwarsa yang dikeluarkan oleh CA tetap berlaku hingga kedaluwarsa. Penerbitan sertifikat baru juga dapat berlanjut tanpa gangguan. Untuk memperbarui CA dengan sertifikat yang diterbitkan kembali, ikuti prosedur instalasi yang biasa dijelaskan dalamMemasang sertifikat CA.

catatan

Kami merekomendasikan untuk mengganti CA yang kedaluwarsa daripada menerbitkan kembali sertifikatnya karena keuntungan keamanan yang diperoleh dengan memutar ke key pair baru.

Cabut CA

Anda mencabut CA dengan mencabut sertifikat yang mendasarinya. Ini juga secara efektif mencabut semua sertifikat yang dikeluarkan oleh CA. Informasi pencabutan didistribusikan kepada klien melalui OCSP atau CRL. Anda harus mencabut sertifikat CA hanya jika Anda ingin mencabut semua entitas akhir yang diterbitkan dan sertifikat CA bawahan.