Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kustomisasi URL OCSP untuk AWS Private CA

catatan

Topik ini ditujukan untuk pelanggan yang ingin menyesuaikan URL publik dari titik akhir responder Online Certificate Status Protocol (OCSP) untuk branding atau tujuan lain. Jika Anda berencana untuk menggunakan konfigurasi default OCSP AWS Private CA terkelola, Anda dapat melewati topik ini dan mengikuti petunjuk konfigurasi di Configure revocation.

Secara default, saat Anda mengaktifkan OCSP AWS Private CA, setiap sertifikat yang Anda terbitkan berisi URL untuk responden AWS OCSP. Hal ini memungkinkan klien meminta koneksi kriptografis aman untuk mengirim kueri validasi OCSP langsung ke. AWS Namun, dalam beberapa kasus, mungkin lebih baik untuk menyatakan URL yang berbeda di sertifikat Anda sambil tetap mengirimkan kueri OCSP ke. AWS

catatan

Untuk informasi tentang menggunakan daftar pencabutan sertifikat (CRL) sebagai alternatif atau tambahan untuk OCSP, lihat Mengkonfigurasi pencabutan dan Merencanakan daftar pencabutan sertifikat (CRL).

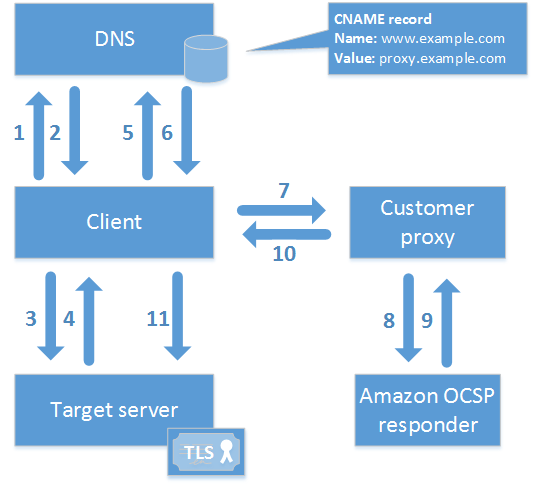

Tiga elemen yang terlibat dalam mengkonfigurasi URL kustom untuk OCSP.

-

Konfigurasi CA - Tentukan URL OCSP kustom di

RevocationConfigurationCA Anda seperti yang dijelaskan Contoh 2: Buat CA dengan OCSP dan CNAME kustom diaktifkan dalamBuat CA pribadi di AWS Private CA. -

DNS — Tambahkan catatan CNAME ke konfigurasi domain Anda untuk memetakan URL yang muncul di sertifikat ke URL server proxy. Untuk informasi selengkapnya, lihat Contoh 2: Buat CA dengan OCSP dan CNAME kustom diaktifkan di Buat CA pribadi di AWS Private CA.

-

Forwarding proxy server - Siapkan server proxy yang dapat secara transparan meneruskan lalu lintas OCSP yang diterimanya ke responder OCSP. AWS

Diagram berikut menggambarkan bagaimana elemen-elemen ini bekerja sama.

Seperti yang ditunjukkan pada diagram, proses validasi OCSP yang disesuaikan melibatkan langkah-langkah berikut:

-

Klien menanyakan DNS untuk domain target.

-

Klien menerima IP target.

-

Klien membuka koneksi TCP dengan target.

-

Klien menerima sertifikat TLS target.

-

Klien menanyakan DNS untuk domain OCSP yang tercantum dalam sertifikat.

-

Klien menerima IP proxy.

-

Klien mengirimkan kueri OCSP ke proxy.

-

Proxy meneruskan kueri ke responder OCSP.

-

Responder mengembalikan status sertifikat ke proxy.

-

Proxy meneruskan status sertifikat ke klien.

-

Jika sertifikat valid, klien memulai jabat tangan TLS.

Tip

Contoh ini dapat diimplementasikan menggunakan Amazon CloudFront dan Amazon Route 53 setelah Anda mengonfigurasi CA seperti yang dijelaskan di atas.

-

Di CloudFront, buat distribusi dan konfigurasikan sebagai berikut:

-

Buat nama alternatif yang cocok dengan CNAME kustom Anda.

-

Ikat sertifikat Anda untuk itu.

-

Tetapkan

ocsp.acm-pca.sebagai asal.<region>.amazonaws.com-

Untuk menggunakan IPv6 koneksi, gunakan titik akhir dualstack

acm-pca-ocsp.<region>.api.aws

-

-

Terapkan

Managed-CachingDisabledkebijakan. -

Tetapkan kebijakan protokol Viewer ke HTTP dan HTTPS.

-

Atur metode HTTP yang Diizinkan untuk GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

-

-

Di Route 53, buat catatan DNS yang memetakan CNAME kustom Anda ke URL distribusi. CloudFront

Menggunakan OCSP di atas IPv6

URL responder AWS Private CA OCSP default adalah IPv4 -only. Untuk menggunakan OCSP over IPv6, konfigurasikan URL OCSP kustom untuk CA Anda. URL dapat berupa:

FQDN dari responder PCA OCSP dualstack, yang mengambil bentuk

acm-pca-ocsp.region-name.api.awsCatatan CNAME yang telah Anda konfigurasikan untuk menunjuk pada responder OCSP dualstack, seperti yang dijelaskan di atas.