Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Model Tanggung Jawab Bersama Face Liveness

Keamanan dan Kepatuhan adalah tanggung jawab bersama antara AWS dan Anda, pelanggan. Baca lebih lanjut tentang model tanggung jawab AWS bersama di sini

-

Semua panggilan ke AWS layanan (melalui aplikasi klien atau backend pelanggan) diautentikasi dan diotorisasi dengan AWS Auth (Otentikasi).AWS Ini adalah tanggung jawab pemilik layanan Face Liveness untuk memastikan hal ini terjadi.

-

Semua panggilan ke backend pelanggan (dari aplikasi klien) diautentikasi dan diotorisasi melalui pelanggan. Tanggung jawab ini jatuh pada pelanggan. Pelanggan harus memastikan bahwa panggilan dari aplikasi klien diautentikasi dan belum dimanipulasi dengan cara apa pun.

-

Backend pelanggan harus mengidentifikasi pengguna akhir yang melakukan tantangan Face Liveness. Adalah tanggung jawab pelanggan untuk mengikat pengguna akhir ke sesi Face Liveness. Layanan Face Liveness tidak membedakan antara pengguna akhir. Itu hanya dapat mengidentifikasi AWS identitas panggilan (yang ditangani pelanggan).

-

AWS merekomendasikan pelanggan untuk menerapkan pemeriksaan validasi tambahan, seperti geolokasi lokasi (misalnya berdasarkan IP), kode One Time Pass (OTPs), dll. Selain Face Liveness yang sesuai dengan persyaratan kasus penggunaan dan postur keamanan mereka.

Pengaturan 'FaceMovementAndLightChallenge' memberikan akurasi tertinggi untuk Rekognition Liveness dengan mengharuskan pengguna untuk menggerakkan wajah mereka ke layar dan menahan diri untuk serangkaian lampu berkedip. Kami menyarankan agar pelanggan menggunakan pengaturan default ini. Atau, pelanggan dapat mengaktifkan pengaturan 'FaceMovementChallenge', yang mengurangi waktu pemeriksaan beberapa detik dengan menghilangkan lampu yang berkedip. Sementara 'FaceMovementAndLightChallenge' tetap menjadi pengaturan terbaik untuk memaksimalkan akurasi, 'FaceMovementChallenge' memungkinkan pelanggan untuk memprioritaskan pemeriksaan keaktifan yang lebih cepat. Saat memilih di antara pengaturan ini, pelanggan harus mempertimbangkan persyaratan kasus penggunaan mereka termasuk jenis serangan yang diharapkan, tingkat penerimaan palsu dan penolakan palsu yang diinginkan, dan juga menerapkan pemeriksaan tambahan seperti geolokasi (misalnya berdasarkan IP), kode One Time Pass (OTPs), dll. Pelanggan harus membuat keputusan ini setelah menguji kinerja Liveness dengan berbagai ambang batas skor kepercayaan tergantung pada kasus penggunaan mereka. Pelanggan bertanggung jawab untuk menerapkan kontrol untuk mengamankan perangkat tempat video dikirim

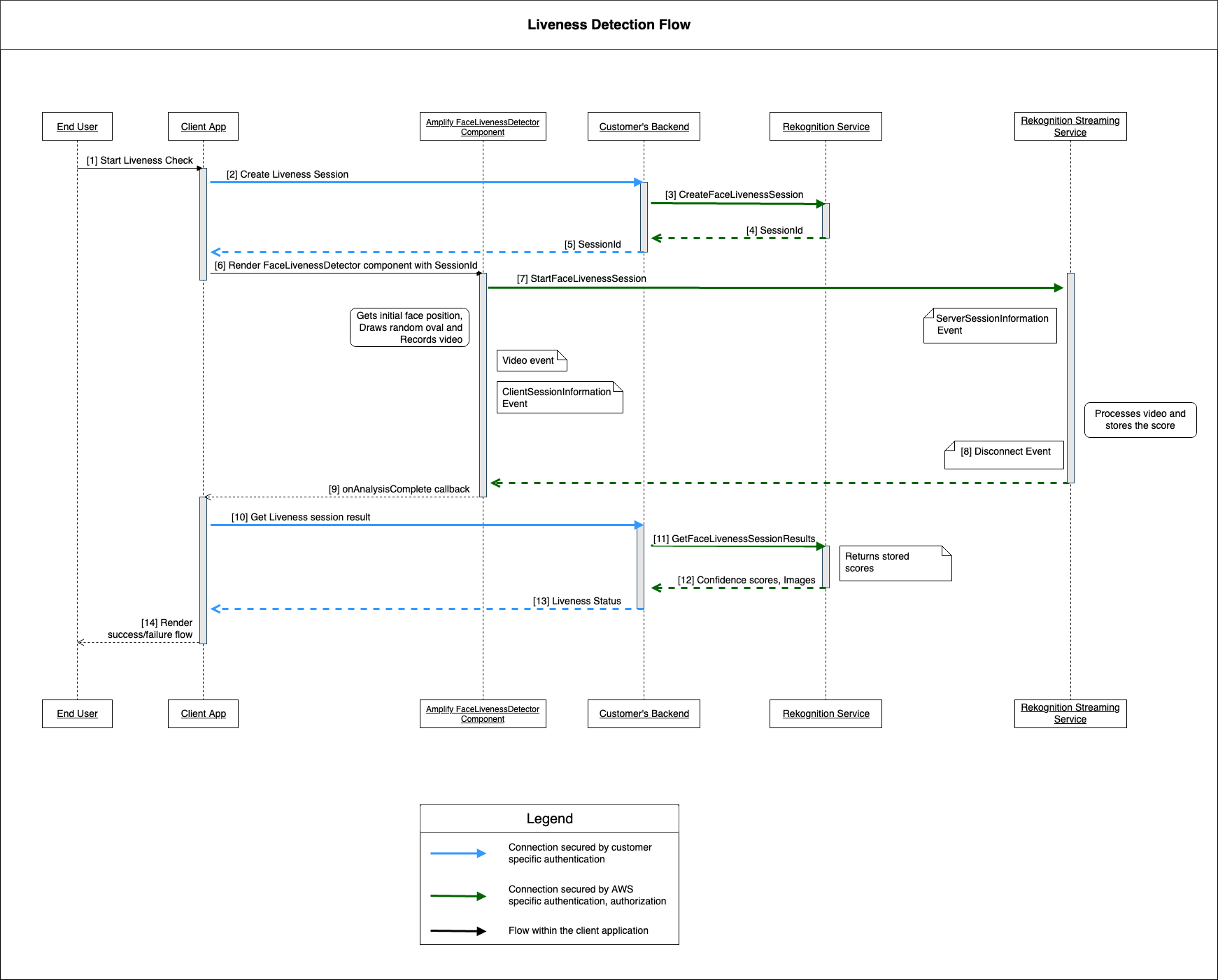

Diagram alir berikut menunjukkan panggilan mana yang diautentikasi oleh layanan AWS atau oleh pelanggan:

Semua panggilan ke layanan Amazon Rekognition Face Liveness dilindungi AWS oleh Auth (menggunakan mekanisme penandatanganan). AWS Ini termasuk panggilan berikut:

-

[3] Panggilan CreateFaceLivenessSessionAPI (dari backend pelanggan)

-

[7] Panggilan StartFaceLivenessSessionAPI (dari aplikasi klien)

-

[11] Panggilan GetFaceLivenessSessionResultsAPI (dari backend pelanggan)

Semua panggilan ke backend pelanggan harus memiliki mekanisme otentikasi dan otorisasi. Pelanggan perlu memastikan bahwa pihak ketiga yang code/library/etc digunakan sedang dipelihara dan dikembangkan secara aktif. Pelanggan juga perlu memastikan bahwa pengguna akhir yang benar melakukan panggilan ke sesi Face Liveness yang benar. Pelanggan harus mengautentikasi dan mengotorisasi alur berikut:

-

[2] Buat sesi Face Liveness (dari aplikasi klien)

-

[10] Dapatkan hasil sesi Face Liveness (dari aplikasi klien)

Pelanggan dapat mengikuti model keamanan STRIDE

| Tipe | Deskripsi | Kontrol Keamanan |

|---|---|---|

| Memalsukan | Tindakan ancaman yang ditujukan untuk mengakses dan menggunakan kredensyal pengguna lain, seperti nama pengguna dan kata sandi. | Autentikasi |

| Merusak | Tindakan ancaman yang bermaksud mengubah atau memodifikasi data persisten secara jahat. Contohnya termasuk catatan dalam database, dan perubahan data dalam perjalanan antara dua komputer melalui jaringan terbuka, seperti internet. | Integritas |

| Penolakan | Tindakan ancaman yang ditujukan untuk melakukan operasi terlarang dalam sistem yang tidak memiliki kemampuan untuk melacak operasi. | Non-Penolakan |

| Pengungkapan informasi | Tindakan ancaman yang bermaksud untuk membaca file yang tidak diberikan akses, atau untuk membaca data dalam perjalanan. | Kerahasiaan |

| Penolakan layanan | Tindakan ancaman mencoba untuk menolak akses ke pengguna yang valid, seperti dengan membuat server web sementara tidak tersedia atau tidak dapat digunakan. | Ketersediaan |

| Ketinggian hak istimewa | Tindakan ancaman yang bermaksud untuk mendapatkan akses istimewa ke sumber daya untuk mendapatkan akses tidak sah ke informasi atau untuk membahayakan sistem. | Otorisasi |

AWS mengamankan koneksinya dengan cara berikut:

-

Menghitung tanda tangan permintaan dan kemudian memverifikasi tanda tangan di sisi layanan. Permintaan diautentikasi menggunakan tanda tangan ini.

-

AWS pelanggan diminta untuk mengatur peran IAM yang tepat untuk mengotorisasi tindakan/operasi tertentu. Peran IAM ini diperlukan untuk melakukan panggilan ke layanan AWS.

-

Hanya permintaan HTTPS ke AWS layanan yang diizinkan. Permintaan dienkripsi di jaringan terbuka menggunakan TLS. Ini melindungi kerahasiaan permintaan dan menjaga integritas permintaan.

-

AWS layanan mencatat data yang cukup untuk mengidentifikasi panggilan yang dilakukan oleh pelanggan. Ini mencegah serangan penolakan.

-

AWS layanan memiliki menjaga ketersediaan yang memadai

Pelanggan bertanggung jawab untuk mengamankan layanan dan panggilan API mereka dengan cara berikut:

-

Pelanggan harus memastikan bahwa mereka mengikuti mekanisme otentikasi yang tepat. Ada berbagai mekanisme otentikasi yang dapat digunakan untuk mengotentikasi permintaan. Pelanggan dapat menjelajahi otentikasi berbasis intisari

, koneksi OAuth OpenID , dan mekanisme lainnya. -

Pelanggan harus memastikan bahwa layanan mereka mendukung saluran enkripsi yang tepat (seperti TLS/HTTPS) untuk melakukan panggilan API layanan.

-

Pelanggan harus memastikan bahwa mereka mencatat data yang diperlukan untuk mengidentifikasi panggilan API dan penelepon secara unik. Mereka harus dapat mengidentifikasi klien yang memanggil API mereka dengan parameter yang ditentukan dan waktu panggilan.

-

Pelanggan harus memastikan bahwa sistem mereka tersedia, dan bahwa mereka dilindungi dari serangan DDo S

. Berikut adalah beberapa contoh teknik pertahanan terhadap serangan DDo S.

Pelanggan bertanggung jawab untuk menjaga aplikasi mereka up-to-date. Lihat informasi yang lebih lengkap di Panduan pembaruan Face Liveness.