Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menyiapkan propagasi identitas tepercaya dengan Amazon Redshift Query Editor V2

Prosedur berikut memandu Anda melalui cara mencapai propagasi identitas tepercaya dari Amazon Redshift Query Editor V2 ke Amazon Redshift.

Prasyarat

Sebelum Anda dapat memulai dengan tutorial ini, Anda harus mengatur yang berikut:

-

Aktifkan Pusat Identitas IAM. Contoh organisasi direkomendasikan. Untuk informasi selengkapnya, lihat Prasyarat dan pertimbangan.

-

Menyediakan pengguna dan grup dari sumber identitas Anda ke Pusat Identitas IAM.

Mengaktifkan propagasi identitas tepercaya mencakup tugas yang dilakukan oleh administrator Pusat Identitas IAM di konsol Pusat Identitas IAM dan tugas yang dilakukan oleh administrator Amazon Redshift di konsol Amazon Redshift.

Tugas yang dilakukan oleh administrator Pusat Identitas IAM

Tugas-tugas berikut harus diselesaikan oleh administrator Pusat Identitas IAM:

Buat peran IAM di akun tempat klaster Amazon Redshift atau instance Tanpa Server ada dengan kebijakan izin berikut. Untuk informasi selengkapnya, lihat Pembuatan Peran IAM.

-

Contoh kebijakan berikut mencakup izin yang diperlukan untuk menyelesaikan tutorial ini. Untuk menggunakan kebijakan ini, ganti kebijakan contoh

italicized placeholder textdalam dengan informasi Anda sendiri. Untuk petunjuk tambahan, lihat Membuat kebijakan atau Mengedit kebijakan.Kebijakan izin:

Kebijakan kepercayaan:

-

Buat set izin di akun AWS Organizations manajemen tempat Pusat Identitas IAM diaktifkan. Anda akan menggunakannya di langkah berikutnya untuk memungkinkan pengguna federasi mengakses Redshift Query Editor V2.

-

Buka konsol Pusat Identitas IAM, di bawah izin Multi-Akun, pilih Set izin.

-

Pilih Buat set izin.

-

Pilih Set izin khusus dan kemudian pilih Berikutnya.

-

Di bawah kebijakan AWS terkelola, pilih

AmazonRedshiftQueryEditorV2ReadSharing. -

Di bawah kebijakan Inline, tambahkan kebijakan berikut:

-

Pilih Berikutnya dan kemudian berikan nama untuk nama set izin. Misalnya,

Redshift-Query-Editor-V2. -

Di bawah status Relay — opsional, atur status relai default ke URL Query Editor V2, menggunakan format:

https://.your-region.console.aws.amazon.com/sqlworkbench/home -

Tinjau pengaturan dan pilih Buat.

-

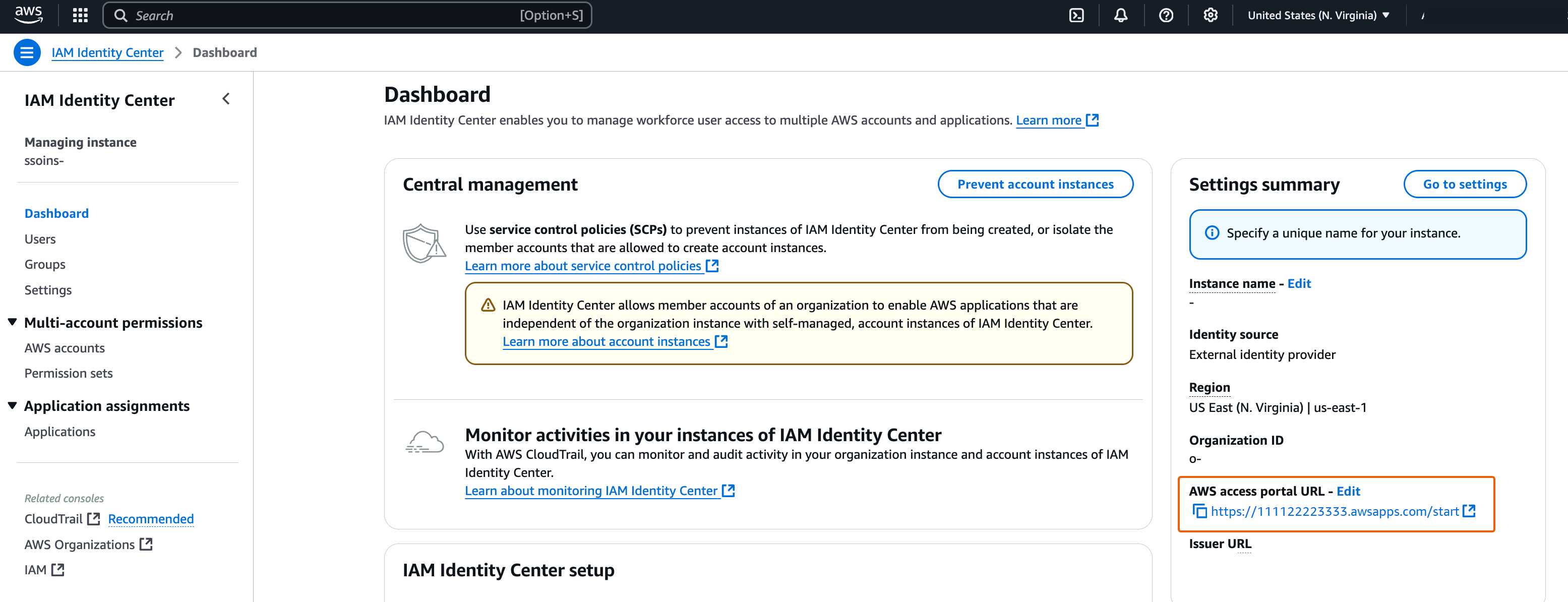

Arahkan ke Dasbor Pusat Identitas IAM dan salin URL portal AWS akses dari bagian Ringkasan Pengaturan.

-

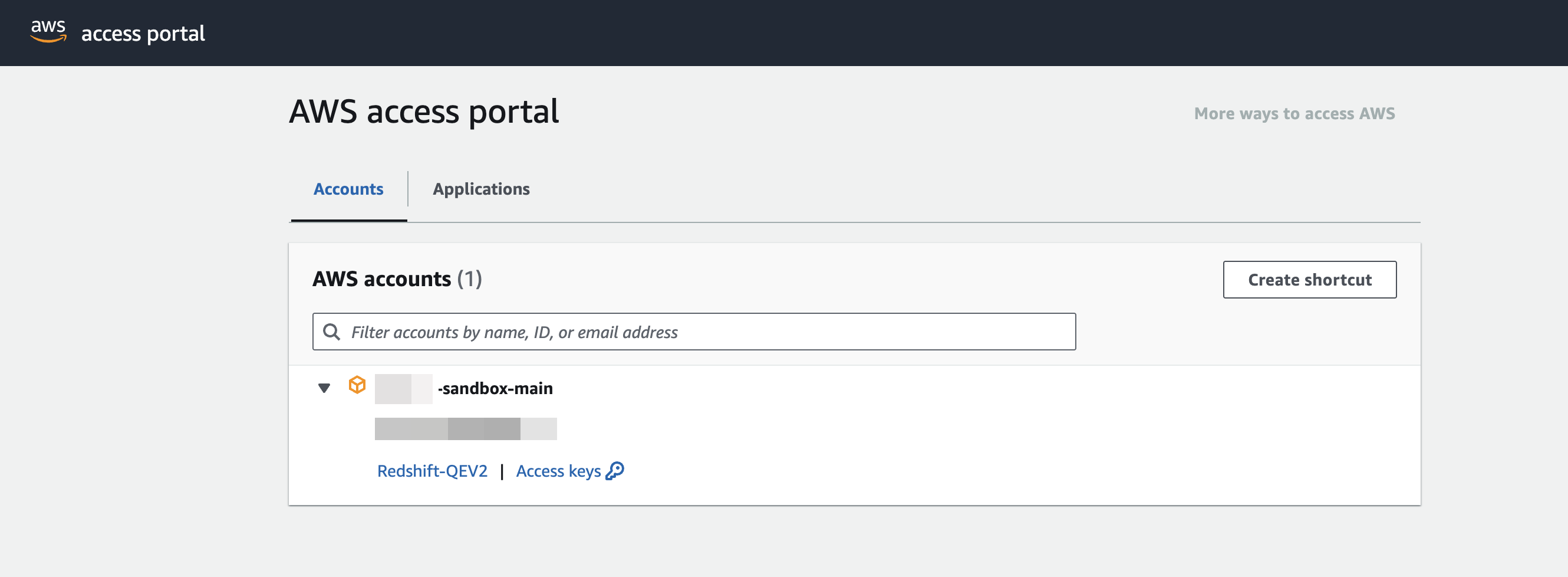

Buka Jendela Browser Penyamaran baru dan tempel URL.

Ini akan membawa Anda ke portal AWS akses Anda, memastikan Anda masuk dengan pengguna Pusat Identitas IAM.

Untuk informasi selengkapnya tentang set izin, lihatKelola Akun AWS dengan set izin.

-

Aktifkan akses pengguna federasi ke Redshift Query Editor V2.

-

Di akun AWS Organizations manajemen, buka konsol Pusat Identitas IAM.

-

Di panel navigasi, di bawah Izin multi-akun, pilih. Akun AWS

-

Pada Akun AWS halaman, pilih Akun AWS yang ingin Anda tetapkan aksesnya.

-

Pilih Tetapkan pengguna atau grup.

-

Pada halaman Tetapkan pengguna dan grup, pilih pengguna dan atau grup yang ingin Anda buat set izin. Lalu, pilih Selanjutnya.

-

Pada halaman Tetapkan set izin, pilih set izin yang Anda buat di langkah sebelumnya. Lalu, pilih Selanjutnya.

-

Pada halaman Tinjau dan kirimkan tugas, tinjau pilihan Anda dan pilih Kirim.

-

Tugas yang dilakukan oleh administrator Amazon Redshift

Mengaktifkan propagasi identitas tepercaya ke Amazon Redshift memerlukan administrator klaster Amazon Redshift atau administrator Amazon Redshift Tanpa Server untuk melakukan sejumlah tugas di konsol Amazon Redshift. Untuk informasi selengkapnya, lihat Mengintegrasikan Penyedia Identitas (IDP) dengan Amazon Redshift Query Editor V2 dan SQL Client menggunakan IAM Identity Center untuk Single Sign-On yang mulus