Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Gunakan file JSON pengurai log Lambda

Gunakan file JSON pengurai log Lambda untuk perlindungan Banjir HTTP

Jika Anda Yes - AWS Lambda log parser memilih parameter template Activate HTTP Flood Protection, solusi ini akan membuat file konfigurasi bernama

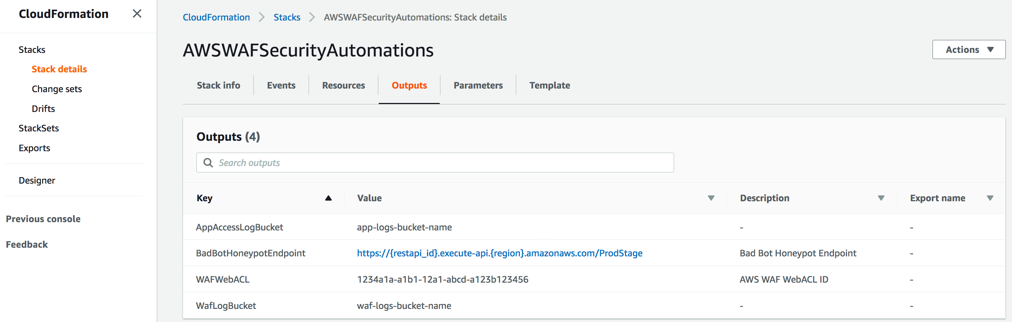

<stack_name>-waf_log_conf.json dan mengunggahnya ke bucket Amazon S3 yang digunakan untuk menyimpan file log AWS WAF. Untuk menemukan nama bucket, lihat WafLogBucketvariabel dalam CloudFormation output. Gambar berikut menunjukkan contoh.

Screenshot yang menggambarkan layar berlabel AWSWAFSecurity Automations dan mencantumkan empat output

Jika Anda mengedit dan menimpa

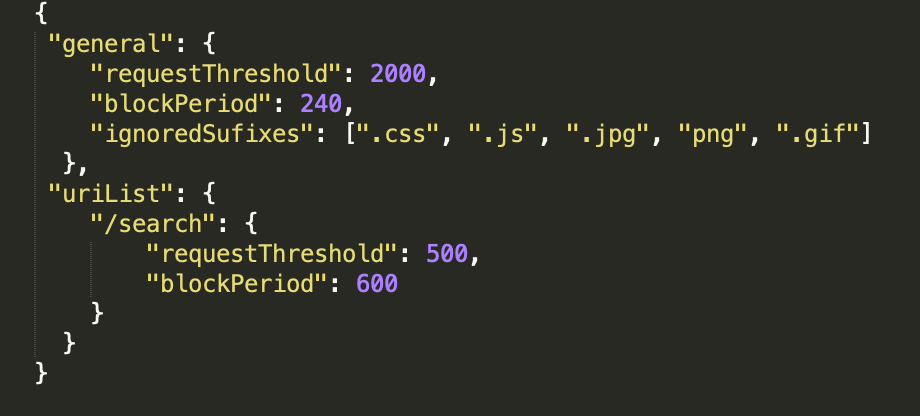

<stack_name>-waf_log_conf.json file di Amazon S3, fungsi Log Parser Lambda mempertimbangkan nilai baru saat memproses file log AWS WAF baru. Berikut ini adalah contoh file konfigurasi:

Screenshot dari file konfigurasi sampel

Parameter meliputi yang berikut:

-

Umum:

-

Ambang permintaan (wajib) - Permintaan maksimum yang dapat diterima per lima menit, per alamat IP. Solusi ini menggunakan nilai yang Anda tentukan saat menyediakan atau memperbarui tumpukan. CloudFormation

-

Periode blok (wajib) - Periode (dalam menit) untuk memblokir alamat IP yang berlaku. Solusi ini menggunakan nilai yang Anda tentukan saat menyediakan atau memperbarui tumpukan. CloudFormation

-

Sufiks yang diabaikan - Permintaan yang mengakses jenis sumber daya ini tidak dihitung untuk meminta ambang batas. Secara default, daftar ini kosong.

-

-

Daftar URI - Gunakan ini untuk menentukan ambang permintaan kustom dan periode blok untuk spesifik URLs. Secara default, daftar ini kosong.

Ketika log WAF tiba di WafLogBucket, log tersebut akan diproses oleh fungsi pengurai log Lambda menggunakan konfigurasi di file konfigurasi Anda. Solusinya menulis hasilnya ke file keluaran bernama

<stack_name>-waf_log_out.json dalam ember yang sama. Jika file output berisi daftar alamat IP yang diidentifikasi sebagai penyerang, solusi akan menambahkannya ke set IP WAF untuk HTTP Flood, dan mereka diblokir untuk mengakses aplikasi Anda. Jika file output tidak memiliki alamat IP, periksa apakah file konfigurasi Anda valid atau apakah batas tarif telah melebihi sesuai dengan file konfigurasi.

Gunakan file JSON parser log Lambda untuk perlindungan pemindai dan probe

Jika Anda memilih Yes - AWS Lambda log parser parameter template Activate Scanner & Probe Protection, solusi ini akan membuat file konfigurasi bernama

<stack_name>-app_log_conf.json dan mengunggahnya ke bucket Amazon S3 yang ditentukan yang digunakan untuk CloudFront menyimpan atau file log Application Load Balancer.

Jika Anda mengedit dan menimpa di Amazon S3

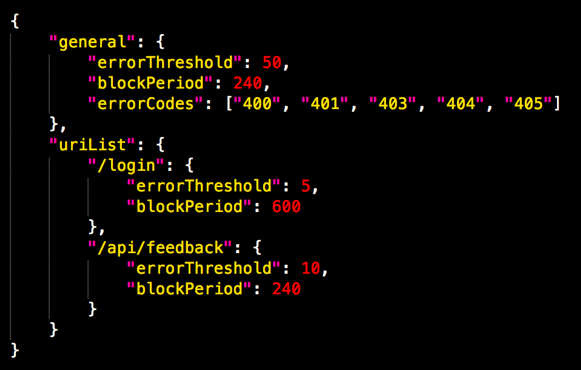

<stack_name>-app_log_conf.json di Amazon, fungsi Log Parser Lambda mempertimbangkan nilai baru saat memproses file log AWS WAF baru. Berikut ini adalah contoh file konfigurasi:

Screenshot dari file konfigurasi

Parameter meliputi yang berikut:

-

Umum:

-

Ambang kesalahan (wajib) - Permintaan buruk maksimum yang dapat diterima per menit, per alamat IP. Solusi ini menggunakan nilai yang Anda tentukan saat menyediakan atau memperbarui tumpukan. CloudFormation

-

Periode blok (wajib) - Periode (dalam menit) untuk memblokir alamat IP yang berlaku. Solusi ini menggunakan nilai yang Anda tentukan saat menyediakan atau memperbarui tumpukan. CloudFormation

-

Kode kesalahan - Mengembalikan kode status dianggap kesalahan. Secara default, daftar menganggap kode status HTTP berikut sebagai kesalahan:

400 (Bad Request),401 (Unauthorized)403 (Forbidden),404 (Not Found), dan405 (Method Not Allowed).

-

-

Daftar URI - Gunakan ini untuk menentukan ambang permintaan kustom dan periode blok untuk spesifik. URLs Secara default, daftar ini kosong.

Ketika log akses aplikasi tiba di AppAccessLogBucket, fungsi Log Parser Lambda memprosesnya menggunakan konfigurasi dalam file konfigurasi Anda. Solusinya menulis hasilnya ke file keluaran bernama

<stack_name>` -app_log_out.json` di bucket yang sama. Jika file output berisi daftar alamat IP yang diidentifikasi sebagai penyerang, solusi menambahkannya ke set IP WAF untuk Scanner & Probe dan memblokir mereka dari mengakses aplikasi Anda. Jika file output tidak memiliki alamat IP, periksa apakah file konfigurasi Anda valid atau apakah batas tarif telah terlampaui sesuai dengan file konfigurasi.