Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWSSupport-AnalyzeEBSResourceUsage

Deskripsi

Runbook AWSSupport-AnalyzeEBSResourceUsage otomatisasi digunakan untuk menganalisis penggunaan sumber daya di Amazon Elastic Block Store (Amazon EBS). Ini menganalisis penggunaan volume dan mengidentifikasi volume, gambar, dan snapshot yang ditinggalkan di Wilayah tertentu. AWS

Bagaimana cara kerjanya?

Runbook melakukan empat tugas berikut:

-

Memverifikasi bahwa bucket Amazon Simple Storage Service (Amazon S3) ada, atau membuat bucket Amazon S3 baru.

-

Mengumpulkan semua volume Amazon EBS dalam keadaan tersedia.

-

Mengumpulkan semua snapshot Amazon EBS yang volume sumbernya telah dihapus.

-

Mengumpulkan semua Amazon Machine Images (AMIs) yang tidak digunakan oleh instans Amazon Elastic Compute Cloud (Amazon EC2) yang tidak dihentikan.

Runbook menghasilkan laporan CSV dan menyimpannya di bucket Amazon S3 yang disediakan pengguna. Bucket yang disediakan harus diamankan mengikuti praktik terbaik AWS keamanan seperti yang diuraikan pada akhirnya. Jika bucket Amazon S3 yang disediakan pengguna tidak ada di akun, runbook akan membuat bucket Amazon S3 baru dengan format nama, dienkripsi dengan kunci kustom AWS Key Management Service (AWS KMS)<User-provided-name>-awssupport-YYYY-MM-DD, dengan versi objek diaktifkan, akses publik yang diblokir, dan memerlukan permintaan untuk menggunakan SSL/TLS.

Jika Anda ingin menentukan bucket Amazon S3 Anda sendiri, pastikan bucket tersebut dikonfigurasi mengikuti praktik terbaik berikut:

-

Blokir akses publik ke bucket (atur

IsPublickeFalse). -

Aktifkan pencatatan akses Amazon S3.

-

Nyalakan versi objek.

-

Gunakan kunci AWS Key Management Service (AWS KMS) untuk mengenkripsi bucket Anda.

penting

Menggunakan runbook ini mungkin dikenakan biaya tambahan terhadap akun Anda untuk pembuatan bucket dan objek Amazon S3. Lihat Harga Amazon S3

Jenis dokumen

Otomatisasi

Pemilik

Amazon

Platform

Linux, macOS, Windows

Parameter

-

AutomationAssumeRole

Tipe: String

Deskripsi: (Opsional) Nama Sumber Daya Amazon (ARN) peran AWS Identity and Access Management (IAM) yang memungkinkan Otomasi Systems Manager untuk melakukan tindakan atas nama Anda. Jika tidak ada peran yang ditentukan, Systems Manager Automation menggunakan izin pengguna yang memulai runbook ini.

-

S3 BucketName

Tipe:

AWS::S3::Bucket::NameDeskripsi: (Wajib) Bucket Amazon S3 di akun Anda untuk mengunggah laporan. Pastikan kebijakan bucket tidak memberikan izin baca/tulis yang tidak perlu kepada pihak yang tidak memerlukan akses ke log yang dikumpulkan. Jika bucket yang ditentukan tidak ada di akun, maka otomatisasi akan membuat bucket baru di Wilayah tempat otomatisasi dimulai dengan format nama

<User-provided-name>-awssupport-YYYY-MM-DD, dienkripsi dengan kunci khusus. AWS KMSPola yang Diizinkan:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Tipe: String

Deskripsi: (Opsional) AWS KMS Kunci kustom Nama Sumber Daya Amazon (ARN) untuk mengenkripsi bucket Amazon S3 baru yang akan dibuat jika bucket yang ditentukan tidak ada di akun. Otomatisasi gagal jika pembuatan bucket dicoba tanpa menentukan AWS KMS ARN kunci khusus.

Pola yang Diizinkan:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

Izin IAM yang diperlukan

AutomationAssumeRoleParameter memerlukan tindakan berikut untuk menggunakan runbook dengan sukses.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Contoh kebijakan dengan Izin IAM minimum yang diperlukan untuk menjalankan runbook ini:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Instruksi

Ikuti langkah-langkah ini untuk mengonfigurasi otomatisasi:

-

Arahkan ke AWSSupport-AnalyzeEBSResourceUsage

dalam AWS Systems Manager konsol. -

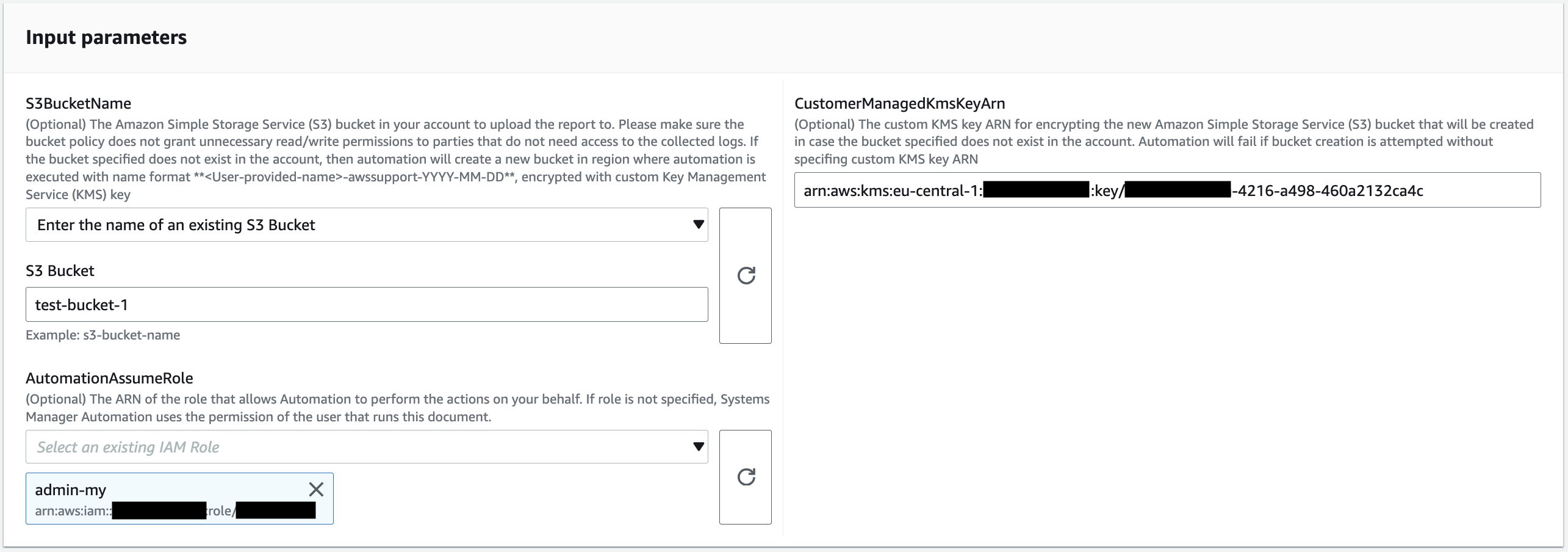

Untuk parameter input masukkan yang berikut:

-

AutomationAssumeRole (Opsional):

Nama Sumber Daya Amazon (ARN) dari peran AWS Identity and Access Management (IAM) yang memungkinkan Otomasi Systems Manager untuk melakukan tindakan atas nama Anda. Jika tidak ada peran yang ditentukan, Systems Manager Automation menggunakan izin pengguna yang memulai runbook ini.

-

S3 BucketName (Diperlukan):

Bucket Amazon S3 di akun Anda untuk mengunggah laporan.

-

CustomerManagedKmsKeyArn(Opsional):

AWS KMS Kunci khusus Nama Sumber Daya Amazon (ARN) untuk mengenkripsi bucket Amazon S3 baru yang akan dibuat jika bucket yang ditentukan tidak ada di akun.

-

-

Pilih Jalankan.

-

Otomatisasi dimulai.

-

Runbook otomatisasi melakukan langkah-langkah berikut:

-

CheckConcurrency:

Memastikan hanya ada satu inisiasi runbook ini di Wilayah. Jika runbook menemukan eksekusi lain yang sedang berlangsung, ia mengembalikan kesalahan dan berakhir.

-

verifyOrCreateS3bucket:

Memverifikasi apakah bucket Amazon S3 ada. Jika tidak, itu membuat bucket Amazon S3 baru di Wilayah di mana otomatisasi dimulai dengan format nama

<User-provided-name>-awssupport-YYYY-MM-DD, dienkripsi dengan kunci khusus. AWS KMS -

gatherAmiDetails:

Pencarian AMIs, yang tidak digunakan oleh EC2 instans Amazon, menghasilkan laporan dengan format nama

<region>-images.csv, dan mengunggahnya ke bucket Amazon S3. -

gatherVolumeDetails:

Memverifikasi volume Amazon EBS dalam status yang tersedia, membuat laporan dengan format nama

<region>-volume.csv, dan mengunggahnya dalam bucket Amazon S3. -

gatherSnapshotDetails:

Mencari snapshot Amazon EBS dari volume Amazon EBS yang sudah dihapus, menghasilkan laporan dengan format nama

<region>-snapshot.csv, dan mengunggahnya ke bucket Amazon S3.

-

-

Setelah selesai, tinjau bagian Output untuk hasil eksekusi yang terperinci.

Referensi

Otomatisasi Systems Manager