Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Buat konektor SFTP

Prosedur ini menjelaskan cara membuat konektor SFTP dengan menggunakan AWS Transfer Family konsol atau. AWS CLI

- Console

-

Untuk membuat konektor SFTP

-

Buka AWS Transfer Family konsol di https://console.aws.amazon.com/transfer/

. -

Di panel navigasi kiri, pilih Konektor SFTP, lalu pilih Buat konektor SFTP.

-

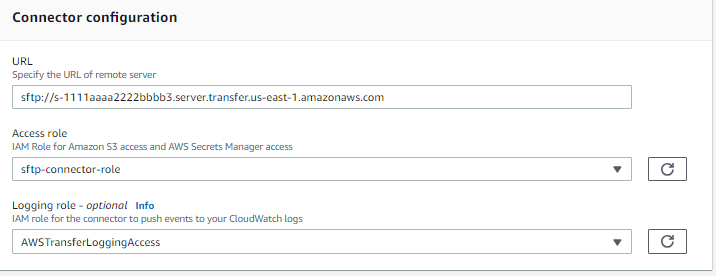

Di bagian Konfigurasi konektor, berikan informasi berikut:

-

Untuk URL, masukkan URL untuk server SFTP jarak jauh. URL ini harus diformat sebagai

sftp://, misalnyapartner-SFTP-server-urlsftp://AnyCompany.com.catatan

Secara opsional, Anda dapat memberikan nomor port di URL Anda. Formatnya adalah

sftp://. Nomor port default (bila tidak ada port yang ditentukan) adalah port 22.partner-SFTP-server-url:port-number -

Untuk peran Access, pilih Amazon Resource Name (ARN) dari peran AWS Identity and Access Management (IAM) yang akan digunakan.

-

Pastikan bahwa peran ini menyediakan akses baca dan tulis ke direktori induk dari lokasi file yang digunakan dalam

StartFileTransferpermintaan. -

Pastikan bahwa peran ini memberikan izin

secretsmanager:GetSecretValueuntuk mengakses rahasia.catatan

Dalam kebijakan, Anda harus menentukan ARN untuk rahasianya. ARN berisi nama rahasia, tetapi menambahkan nama dengan enam, acak, karakter alfanumerik. ARN untuk rahasia memiliki format berikut.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Pastikan peran ini berisi hubungan kepercayaan yang memungkinkan konektor mengakses sumber daya Anda saat melayani permintaan transfer pengguna Anda. Untuk detail tentang membangun hubungan kepercayaan, lihatUntuk membangun hubungan kepercayaan.

Contoh berikut memberikan izin yang diperlukan untuk mengakses

amzn-s3-demo-bucketdi Amazon S3, dan rahasia yang ditentukan disimpan di Secrets Manager.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }catatan

Untuk peran akses, contoh memberikan akses ke satu rahasia. Namun, Anda dapat menggunakan karakter wildcard, yang dapat menyimpan pekerjaan jika Anda ingin menggunakan kembali peran IAM yang sama untuk beberapa pengguna dan rahasia. Misalnya, pernyataan sumber daya berikut memberikan izin untuk semua rahasia yang memiliki nama yang dimulai dengan.

aws/transfer"Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"Anda juga dapat menyimpan rahasia yang berisi kredensi SFTP Anda di tempat lain. Akun AWS Untuk detail tentang mengaktifkan akses rahasia lintas akun, lihat Izin untuk AWS Secrets Manager rahasia bagi pengguna di akun lain.

-

-

(Opsional) Untuk peran Logging, pilih peran IAM untuk konektor yang akan digunakan untuk mendorong peristiwa ke CloudWatch log Anda. Contoh kebijakan berikut mencantumkan izin yang diperlukan untuk mencatat peristiwa untuk konektor SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] }

-

-

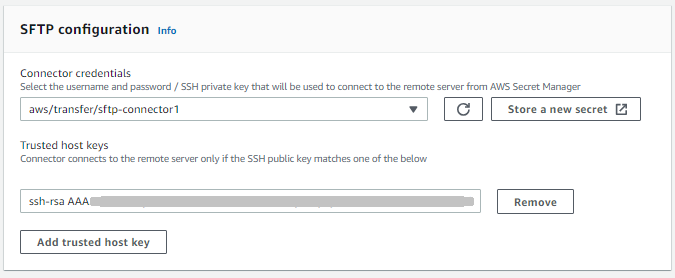

Di bagian Konfigurasi SFTP, berikan informasi berikut:

-

Untuk kredensi Connector, dari daftar dropdown, pilih nama rahasia AWS Secrets Manager yang berisi kunci pribadi atau kata sandi pengguna SFTP. Anda harus membuat rahasia dan menyimpannya dengan cara tertentu. Lihat perinciannya di Simpan kredensi otentikasi untuk konektor SFTP di Secrets Manager .

-

(Opsional)) Anda memiliki opsi untuk membuat konektor sambil membiarkan

TrustedHostKeysparameter kosong. Namun, konektor Anda tidak akan dapat mentransfer file dengan server jarak jauh sampai Anda memberikan parameter ini dalam konfigurasi konektor Anda. Anda dapat memasukkan kunci host Tepercaya pada saat membuat konektor, atau memperbarui konektor Anda nanti dengan menggunakan informasi kunci host yang dikembalikan oleh tindakanTestConnectionkonsol atau perintah API. Artinya, untuk kotak teks kunci host tepercaya, Anda dapat melakukan salah satu hal berikut:-

Berikan Kunci Host Tepercaya pada saat membuat konektor Anda. Tempel di bagian publik dari kunci host yang digunakan untuk mengidentifikasi server eksternal. Anda dapat menambahkan lebih dari satu kunci, dengan memilih Tambahkan kunci host tepercaya untuk menambahkan kunci tambahan. Anda dapat menggunakan

ssh-keyscanperintah terhadap server SFTP untuk mengambil kunci yang diperlukan. Untuk detail tentang format dan jenis kunci host tepercaya yang didukung Transfer Family, lihat SFTPConnectorConfig. -

Biarkan kotak teks Trusted Host Key kosong saat membuat konektor Anda dan perbarui konektor Anda di lain waktu dengan informasi ini. Jika Anda tidak memiliki informasi kunci host pada saat membuat konektor Anda, Anda dapat membiarkan parameter ini kosong untuk saat ini dan melanjutkan dengan membuat konektor Anda. Setelah konektor dibuat, gunakan ID konektor baru untuk menjalankan

TestConnectionperintah, baik di AWS CLI atau dari halaman detail konektor. Jika berhasil,TestConnectionakan mengembalikan informasi kunci host yang diperlukan. Anda kemudian dapat mengedit konektor menggunakan konsol (atau dengan menjalankanUpdateConnectorAWS CLI perintah) dan menambahkan informasi kunci host yang dikembalikan saat Anda menjalankanTestConnection.

penting

Jika Anda mengambil kunci host server jarak jauh dengan menjalankan

TestConnection, pastikan Anda melakukan out-of-band validasi pada kunci yang dikembalikan.Anda harus menerima kunci baru sebagai tepercaya, atau memverifikasi sidik jari yang disajikan dengan sidik jari yang diketahui sebelumnya yang telah Anda terima dari pemilik server SFTP jarak jauh yang Anda sambungkan.

-

-

(Opsional) Untuk Koneksi bersamaan maksimum, dari daftar tarik-turun, pilih jumlah koneksi bersamaan yang dibuat konektor Anda ke server jarak jauh. Pilihan default pada konsol adalah 5.

Pengaturan ini menentukan jumlah koneksi aktif yang dapat dibuat konektor Anda dengan server jarak jauh secara bersamaan. Membuat koneksi bersamaan dapat meningkatkan kinerja konektor dengan mengaktifkan operasi paralel.

-

-

Di bagian Opsi algoritma kriptografi, pilih kebijakan keamanan dari daftar dropdown di bidang Kebijakan Keamanan. Kebijakan keamanan memungkinkan Anda untuk memilih algoritma kriptografi yang didukung konektor Anda. Untuk detail tentang kebijakan dan algoritme keamanan yang tersedia, lihatKebijakan keamanan untuk konektor AWS Transfer Family SFTP.

-

(Opsional) Di bagian Tag, untuk Kunci dan Nilai, masukkan satu atau beberapa tag sebagai pasangan nilai kunci.

-

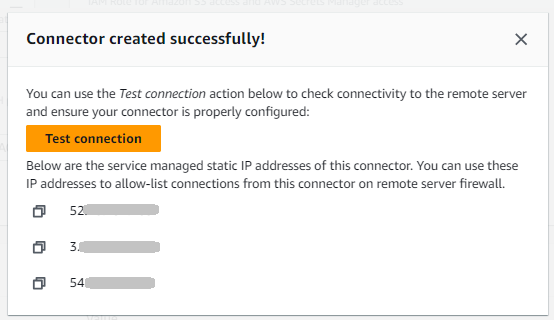

Setelah Anda mengkonfirmasi semua pengaturan Anda, pilih Buat konektor SFTP untuk membuat konektor SFTP. Jika konektor berhasil dibuat, layar muncul dengan daftar alamat IP statis yang ditetapkan dan tombol koneksi Uji. Gunakan tombol untuk menguji konfigurasi konektor baru Anda.

Halaman Konektor muncul, dengan ID konektor SFTP baru Anda ditambahkan ke daftar. Untuk melihat detail konektor Anda, lihatLihat detail konektor SFTP.

-

- CLI

-

Anda menggunakan create-connectorperintah untuk membuat konektor. Untuk menggunakan perintah ini untuk membuat konektor SFTP, Anda harus memberikan informasi berikut.

-

URL untuk server SFTP jarak jauh. URL ini harus diformat sebagai

sftp://, misalnyapartner-SFTP-server-urlsftp://AnyCompany.com. -

Peran akses. Pilih Nama Sumber Daya Amazon (ARN) dari peran AWS Identity and Access Management (IAM) yang akan digunakan.

-

Pastikan bahwa peran ini menyediakan akses baca dan tulis ke direktori induk dari lokasi file yang digunakan dalam

StartFileTransferpermintaan. -

Pastikan bahwa peran ini memberikan izin

secretsmanager:GetSecretValueuntuk mengakses rahasia.catatan

Dalam kebijakan, Anda harus menentukan ARN untuk rahasianya. ARN berisi nama rahasia, tetapi menambahkan nama dengan enam, acak, karakter alfanumerik. ARN untuk rahasia memiliki format berikut.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Pastikan peran ini berisi hubungan kepercayaan yang memungkinkan konektor mengakses sumber daya Anda saat melayani permintaan transfer pengguna Anda. Untuk detail tentang membangun hubungan kepercayaan, lihatUntuk membangun hubungan kepercayaan.

Contoh berikut memberikan izin yang diperlukan untuk mengakses

amzn-s3-demo-bucketdi Amazon S3, dan rahasia yang ditentukan disimpan di Secrets Manager.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }catatan

Untuk peran akses, contoh memberikan akses ke satu rahasia. Namun, Anda dapat menggunakan karakter wildcard, yang dapat menyimpan pekerjaan jika Anda ingin menggunakan kembali peran IAM yang sama untuk beberapa pengguna dan rahasia. Misalnya, pernyataan sumber daya berikut memberikan izin untuk semua rahasia yang memiliki nama yang dimulai dengan.

aws/transfer"Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"Anda juga dapat menyimpan rahasia yang berisi kredensi SFTP Anda di tempat lain. Akun AWS Untuk detail tentang mengaktifkan akses rahasia lintas akun, lihat Izin untuk AWS Secrets Manager rahasia bagi pengguna di akun lain.

-

-

(Opsional) Pilih peran IAM untuk konektor yang akan digunakan untuk mendorong peristiwa ke CloudWatch log Anda. Contoh kebijakan berikut mencantumkan izin yang diperlukan untuk mencatat peristiwa untuk konektor SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] } -

Berikan informasi konfigurasi SFTP berikut.

-

ARN rahasia AWS Secrets Manager yang berisi kunci pribadi atau kata sandi pengguna SFTP.

-

Bagian publik dari kunci host yang digunakan untuk mengidentifikasi server eksternal. Anda dapat memberikan beberapa kunci host tepercaya jika Anda mau.

Cara termudah untuk memberikan informasi SFTP adalah dengan menyimpannya ke file. Misalnya, salin contoh teks berikut ke file bernama

testSFTPConfig.json.// Listing for testSFTPConfig.json { "UserSecretId": "arn:aws::secretsmanager:us-east-2:123456789012:secret:aws/transfer/example-username-key", "TrustedHostKeys": [ "sftp.example.com ssh-rsa AAAAbbbb...EEEE=" ] } -

-

Tentukan kebijakan keamanan untuk konektor Anda, masukkan nama kebijakan keamanan.

catatan

SecretIdDapat berupa seluruh ARN atau nama rahasia (example-username-keydalam daftar sebelumnya).Kemudian jalankan perintah berikut untuk membuat konektor.

aws transfer create-connector --url "sftp://partner-SFTP-server-url" \ --access-roleyour-IAM-role-for-bucket-access\ --logging-role arn:aws:iam::your-account-id:role/service-role/AWSTransferLoggingAccess \ --sftp-config file:///path/to/testSFTPConfig.json --security-policy-namesecurity-policy-name--maximum-concurrent-connectionsinteger-from-1-to-5 -