Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Akses peralatan virtual melalui AWS PrivateLink

Anda dapat menggunakan Load Balancer Gateway untuk mendistribusikan lalu lintas ke armada peralatan virtual jaringan. Peralatan dapat digunakan untuk inspeksi keamanan, kepatuhan, kontrol kebijakan, dan layanan jaringan lainnya. Anda menentukan Load Balancer Gateway saat membuat layanan endpoint VPC. AWS Prinsipal lain mengakses layanan endpoint dengan membuat titik akhir Gateway Load Balancer.

Harga

Anda ditagih untuk setiap jam dimana titik akhir Load Balancer Gateway Anda disediakan di setiap Availability Zone. Anda juga ditagih per GB data yang diproses. Untuk informasi selengkapnya, silakan lihat Harga AWS PrivateLink

Daftar Isi

Untuk informasi selengkapnya, lihat Gateway Load Balancers.

Gambaran Umum

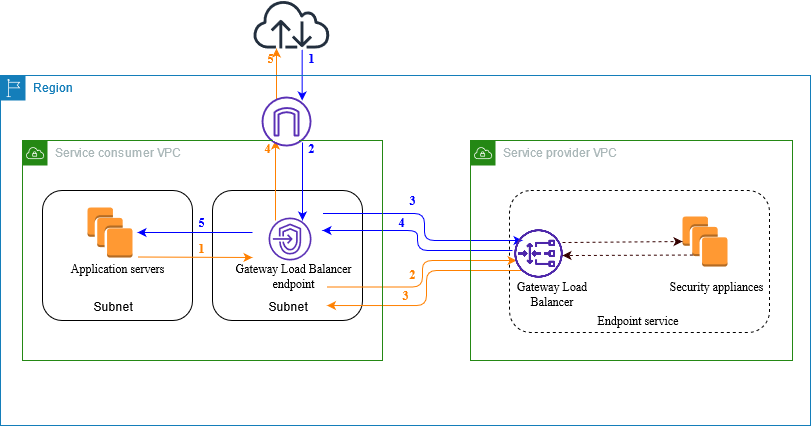

Diagram berikut menunjukkan bagaimana server aplikasi mengakses peralatan keamanan melalui AWS PrivateLink. Server aplikasi berjalan di subnet dari VPC konsumen layanan. Anda membuat titik akhir Load Balancer Gateway di subnet lain dari VPC yang sama. Semua lalu lintas yang memasuki VPC konsumen layanan melalui gateway internet pertama-tama diarahkan ke titik akhir Gateway Load Balancer untuk diperiksa dan kemudian diarahkan ke subnet tujuan. Demikian pula, semua lalu lintas yang meninggalkan server aplikasi dialihkan ke titik akhir Gateway Load Balancer untuk diperiksa sebelum dialihkan kembali melalui gateway internet.

Lalu lintas dari internet ke server aplikasi (panah biru):

-

Lalu lintas memasuki VPC konsumen layanan melalui gateway internet.

-

Lalu lintas dikirim ke titik akhir Load Balancer Gateway, berdasarkan konfigurasi tabel rute.

-

Lalu lintas dikirim ke Load Balancer Gateway untuk diperiksa melalui alat keamanan.

-

Lalu lintas dikirim kembali ke titik akhir Load Balancer Gateway setelah pemeriksaan.

-

Lalu lintas dikirim ke server aplikasi, berdasarkan konfigurasi tabel rute.

Lalu lintas dari server aplikasi ke internet (panah oranye):

-

Lalu lintas dikirim ke titik akhir Load Balancer Gateway, berdasarkan konfigurasi tabel rute.

-

Lalu lintas dikirim ke Load Balancer Gateway untuk diperiksa melalui alat keamanan.

-

Lalu lintas dikirim kembali ke titik akhir Load Balancer Gateway setelah pemeriksaan.

-

Lalu lintas dikirim ke gateway internet berdasarkan konfigurasi tabel rute.

-

Lalu lintas dialihkan kembali ke internet.

Jenis alamat IP

Penyedia layanan dapat membuat titik akhir layanan mereka tersedia bagi konsumen layanan di atas IPv4, IPv6, atau keduanya IPv4 dan IPv6, bahkan jika peralatan keamanan mereka hanya IPv4 mendukung. Jika Anda mengaktifkan dukungan dualstack, konsumen yang ada dapat terus menggunakan IPv4 untuk mengakses layanan Anda dan konsumen baru dapat memilih untuk menggunakan IPv6 untuk mengakses layanan Anda.

Jika titik akhir Load Balancer Gateway mendukung IPv4, antarmuka jaringan titik akhir memiliki alamat. IPv4 Jika titik akhir Load Balancer Gateway mendukung IPv6, antarmuka jaringan titik akhir memiliki alamat. IPv6 IPv6 Alamat untuk antarmuka jaringan endpoint tidak dapat dijangkau dari internet. Jika Anda mendeskripsikan antarmuka jaringan endpoint dengan IPv6 alamat, perhatikan bahwa itu denyAllIgwTraffic diaktifkan.

Persyaratan IPv6 untuk mengaktifkan layanan endpoint

-

VPC dan subnet untuk layanan endpoint harus memiliki blok CIDR terkait. IPv6

-

Load Balancer Gateway untuk layanan endpoint harus menggunakan tipe alamat IP dualstack. Peralatan keamanan tidak perlu mendukung IPv6 lalu lintas.

Persyaratan IPv6 untuk mengaktifkan titik akhir Load Balancer Gateway

-

Layanan endpoint harus memiliki jenis alamat IP yang mencakup IPv6 dukungan.

-

Jenis alamat IP dari titik akhir Load Balancer Gateway harus kompatibel dengan subnet untuk titik akhir Gateway Load Balancer, seperti yang dijelaskan di sini:

-

IPv4— Tetapkan IPv4 alamat ke antarmuka jaringan titik akhir Anda. Opsi ini didukung hanya jika semua subnet yang dipilih memiliki rentang IPv4 alamat.

-

IPv6— Tetapkan IPv6 alamat ke antarmuka jaringan titik akhir Anda. Opsi ini didukung hanya jika semua subnet yang dipilih IPv6 hanya subnet.

-

Dualstack — Tetapkan keduanya IPv4 dan IPv6 alamat ke antarmuka jaringan endpoint Anda. Opsi ini didukung hanya jika semua subnet yang dipilih memiliki rentang keduanya IPv4 dan IPv6 alamat.

-

-

Tabel rute untuk subnet dalam VPC konsumen layanan harus IPv6 merutekan lalu lintas dan ACLs jaringan untuk subnet ini harus memungkinkan lalu lintas. IPv6

Perutean

Untuk merutekan lalu lintas ke layanan endpoint, tentukan titik akhir Load Balancer Gateway sebagai target dalam tabel rute Anda, menggunakan ID-nya. Untuk diagram di atas, tambahkan rute ke tabel rute sebagai berikut. Saat menggunakan titik akhir Load Balancer Gateway sebagai target, Anda tidak dapat menentukan daftar awalan sebagai tujuan. Dalam tabel ini, IPv6 rute disertakan untuk konfigurasi dualstack.

Tabel rute untuk gateway internet

Tabel rute ini harus memiliki rute yang mengirimkan lalu lintas yang ditujukan untuk server aplikasi ke titik akhir Load Balancer Gateway.

| Tujuan | Target |

|---|---|

VPC IPv4 CIDR |

Lokal: |

VPC IPv6 CIDR |

Lokal: |

Application subnet IPv4 CIDR |

vpc-endpoint-id |

Application subnet IPv6 CIDR |

vpc-endpoint-id |

Tabel rute untuk subnet dengan server aplikasi

Tabel rute ini harus memiliki rute yang mengirimkan semua lalu lintas dari server aplikasi ke titik akhir Load Balancer Gateway.

| Tujuan | Target |

|---|---|

VPC IPv4 CIDR |

Lokal: |

VPC IPv6 CIDR |

Lokal: |

| 0.0.0.0/0 | vpc-endpoint-id |

| ::/0 | vpc-endpoint-id |

Tabel rute untuk subnet dengan titik akhir Gateway Load Balancer

Tabel rute ini harus mengirim lalu lintas yang dikembalikan dari inspeksi ke tujuan akhirnya. Untuk lalu lintas yang berasal dari internet, rute lokal mengirimkan lalu lintas ke server aplikasi. Untuk lalu lintas yang berasal dari server aplikasi, tambahkan rute yang mengirimkan semua lalu lintas ke gateway internet.

| Tujuan | Target |

|---|---|

VPC IPv4 CIDR |

Lokal: |

VPC IPv6 CIDR |

Lokal: |

| 0.0.0.0/0 | internet-gateway-id |

| ::/0 | internet-gateway-id |