Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh berbagi subnet publik dan subnet pribadi

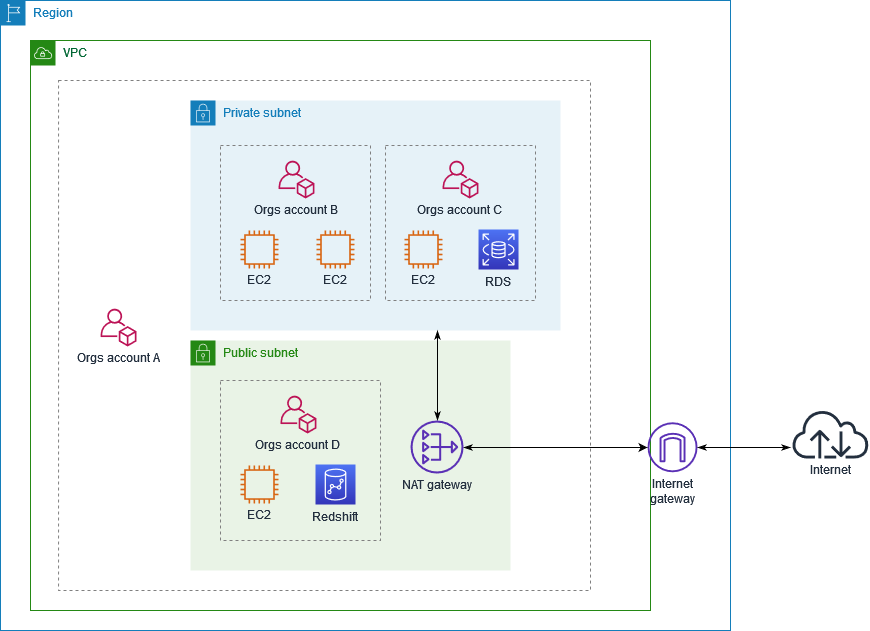

Pertimbangkan skenario ini di mana Anda ingin akun (Akun A) mengelola infrastruktur, termasuk VPC, subnet, tabel rute, gateway, dan rentang CIDR, dan akun anggota lainnya untuk menggunakan subnet untuk aplikasi mereka. Akun D memiliki aplikasi yang perlu terhubung ke internet. Akun B dan Akun C memiliki aplikasi yang tidak perlu terhubung ke internet.

Akun A digunakan AWS Resource Access Manager untuk membuat Pembagian Sumber Daya untuk subnet, dan berbagi subnet publik dengan Akun D dan subnet pribadi dengan Akun B dan Akun C. Akun B, Akun C, dan Akun D dapat membuat sumber daya di subnet. Setiap akun hanya dapat melihat dan membuat sumber daya di subnet yang dibagikan dengannya. Setiap akun dapat mengontrol sumber daya yang mereka buat di subnet ini (misalnya, instans EC2 dan grup keamanan).

Tidak ada konfigurasi tambahan yang diperlukan untuk subnet bersama, sehingga tabel rutenya sama dengan tabel rute yang digunakan oleh subnet yang tidak dibagikan.

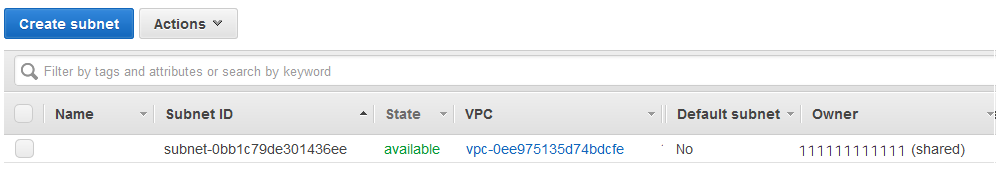

Akun A (111111111111) berbagi subnet publik dengan Akun D (44444444444444). Akun D melihat subnet berikut, dan kolom Pemilik menyediakan dua indikator yang dibagikan ke subnet tersebut.

-

ID akun pemilik adalah Akun A (11111111111111), bukan Akun D (444444444444).

-

Kata "dibagikan" muncul di samping ID akun pemilik.