Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh: Kontrol akses ke instans dalam subnet

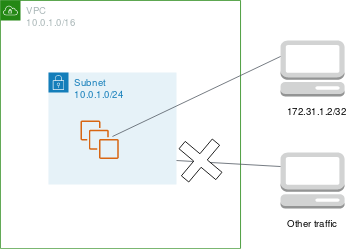

Dalam contoh ini, contoh di subnet dapat berkomunikasi satu sama lain, dan dapat diakses dari komputer jarak jauh tepercaya untuk melakukan tugas-tugas administratif. Komputer jarak jauh mungkin komputer di jaringan lokal Anda, seperti yang ditunjukkan dalam diagram, atau mungkin contoh di subnet atau VPC yang berbeda. Aturan ACL jaringan untuk subnet, dan aturan grup keamanan untuk instance, memungkinkan akses dari alamat IP komputer jarak jauh Anda. Semua lalu lintas lain dari internet atau jaringan lain ditolak.

Menggunakan ACL jaringan memberi Anda fleksibilitas untuk mengubah grup keamanan atau aturan grup keamanan untuk instance Anda sambil mengandalkan ACL jaringan sebagai lapisan pertahanan cadangan. Misalnya, jika Anda secara tidak sengaja memperbarui grup keamanan untuk memungkinkan akses SSH masuk dari mana saja, tetapi ACL jaringan hanya mengizinkan akses dari rentang alamat IP komputer jarak jauh, maka jaringan ACL menolak lalu lintas SSH masuk dari alamat IP lainnya.

Aturan ACL Jaringan

Berikut ini adalah contoh aturan inbound untuk ACL jaringan yang terkait dengan subnet. Aturan ini berlaku untuk semua instance di subnet.

| Aturan # | Jenis | Protokol | Rentang port | Sumber | Izinkan/Tolak | Komentar |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

IZINKAN | Izinkan lalu lintas masuk dari komputer jarak jauh. |

| * | Semua Lalu lintas | Semua | Semua | 0.0.0.0/0 | MENOLAK | Tolak semua lalu lintas masuk lainnya. |

Berikut ini adalah contoh aturan outbound untuk ACL jaringan yang terkait dengan subnet. Jaringan ACLs tidak memiliki kewarganegaraan. Oleh karena itu, Anda harus menyertakan aturan yang memungkinkan tanggapan terhadap lalu lintas masuk.

| Aturan # | Jenis | Protokol | Rentang Port | Tujuan | Izinkan/Tolak | Komentar |

|---|---|---|---|---|---|---|

| 100 | TCP Kustom | TCP | 1024-65535 | 172.31.1.2/32 |

IZINKAN | Mengizinkan respon keluar ke komputer jarak jauh. |

| * | Semua lalu lintas | Semua | Semua | 0.0.0.0/0 | TOLAK | Menolak semua lalu lintas keluar lainnya. |

Aturan-aturan grup keamanan

Berikut ini adalah contoh aturan masuk untuk grup keamanan yang terkait dengan instans. Aturan ini berlaku untuk semua instance yang terkait dengan grup keamanan. Seorang pengguna dengan kunci pribadi untuk key pair yang terkait dengan instance dapat terhubung ke instance dari komputer jarak jauh menggunakan SSH.

| Tipe protokol | Protokol | Rentang port | Sumber | Komentar |

|---|---|---|---|---|

| Semua lalu lintas | Semua | Semua | sg-1234567890abcdef0 |

Izinkan komunikasi antara instans yang terkait dengan grup keamanan ini. |

| SSH | TCP | 22 | 172.31.1.2/32 |

Izinkan akses SSH masuk dari komputer jarak jauh. |

Berikut ini adalah contoh aturan outbound bound untuk grup keamanan yang terkait dengan instance. Grup keamanan bersifat stateful. Oleh karena itu, Anda tidak memerlukan aturan yang memungkinkan respons terhadap lalu lintas masuk.

| Jenis protokol | Protokol | Rentang Port | Tujuan | Komentar |

|---|---|---|---|---|

| Semua lalu lintas | Semua | Semua | sg-1234567890abcdef0 |

Izinkan komunikasi antara instans yang terkait dengan grup keamanan ini. |

Perbedaan antara jaringan ACLs dan kelompok keamanan

Tabel berikut merangkum perbedaan dasar antara jaringan ACLs dan kelompok keamanan.

| Karakteristik | ACL jaringan | Grup keamanan |

|---|---|---|

| Tingkat operasi | Tingkat subnet | Tingkat instans |

| Cakupan | Berlaku untuk semua instance di subnet terkait | Berlaku untuk semua instance yang terkait dengan grup keamanan |

| Jenis aturan | Izinkan dan tolak aturan | Izinkan aturan saja |

| Evaluasi aturan | Mengevaluasi aturan dalam urutan menaik sampai kecocokan untuk lalu lintas ditemukan | Mengevaluasi semua aturan sebelum memutuskan apakah akan mengizinkan lalu lintas |

| Kembalikan lalu lintas | Harus diizinkan secara eksplisit (tanpa kewarganegaraan) | Diizinkan secara otomatis (stateful) |