Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Contoh skenario untuk aturan otorisasi

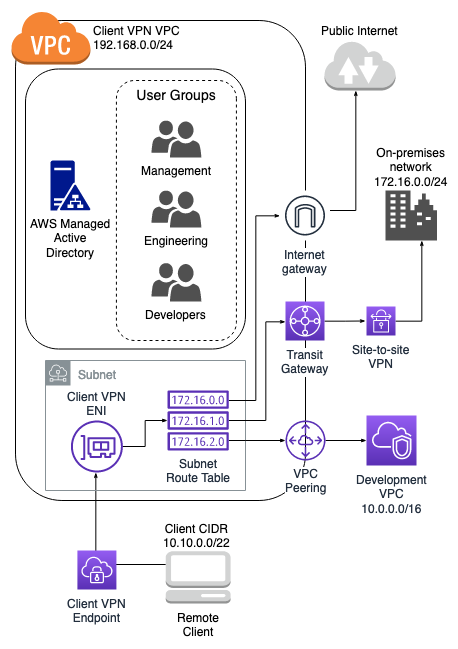

Bagian ini menjelaskan cara kerja aturan otorisasi. AWS Client VPN Ini mencakup poin-poin penting untuk memahami aturan otorisasi, arsitektur contoh, dan diskusi skenario contoh yang memetakan ke arsitektur contoh.

Daftar Isi

- Poin kunci

- Contoh arsitektur

- Skenario 1: Akses ke satu tujuan

- Skenario 2: Menggunakan tujuan apa pun (0.0.0.0/0) CIDR

- Skenario 3: Pencocokan awalan IP yang lebih panjang

- Skenario 4: CIDR yang tumpang tindih (grup yang sama)

- Skenario 5: Aturan tambahan 0.0.0.0/0

- Skenario 6: Menambahkan aturan untuk 192.168.0.0/24

- Skenario 7: Akses untuk semua grup pengguna

Poin penting untuk memahami aturan otorisasi

Poin-poin berikut menjelaskan beberapa perilaku aturan otorisasi:

-

Untuk mengizinkan akses ke jaringan tujuan, aturan otorisasi harus ditambahkan secara eksplisit. Perilaku default adalah menolak akses.

-

Anda tidak dapat menambahkan aturan otorisasi untuk membatasi akses ke jaringan tujuan.

-

0.0.0.0/0CIDR ditangani sebagai kasus khusus. Ini diproses terakhir, terlepas dari urutan aturan otorisasi dibuat. -

0.0.0.0/0CIDR dapat dianggap sebagai “tujuan apa pun,” atau “tujuan apa pun yang tidak ditentukan oleh aturan otorisasi lainnya.” -

Pencocokan awalan terpanjang adalah aturan yang diutamakan.

Contoh arsitektur untuk skenario aturan otorisasi

Diagram berikut menunjukkan contoh arsitektur yang digunakan untuk skenario contoh yang ditemukan di bagian ini.

Skenario 1: Akses ke satu tujuan

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke Client VPN VPC |

S-XXXXX16 |

Salah |

192.168.0.0/24 |

Perilaku yang dihasilkan

-

Kelompok teknik hanya dapat mengakses

172.16.0.0/24. -

Grup pengembangan hanya dapat mengakses

10.0.0.0/16. -

Grup manajer hanya dapat mengakses

192.168.0.0/24. -

Semua lalu lintas lainnya dijatuhkan oleh titik akhir Client VPN.

catatan

Dalam skenario ini, tidak ada grup pengguna yang memiliki akses ke internet publik.

Skenario 2: Menggunakan tujuan apa pun (0.0.0.0/0) CIDR

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

Perilaku yang dihasilkan

-

Kelompok teknik hanya dapat mengakses

172.16.0.0/24. -

Grup pengembangan hanya dapat mengakses

10.0.0.0/16. -

Grup manajer dapat mengakses internet publik dan

192.168.0.0/24, tetapi tidak dapat mengakses172.16.0.0/24atau10.0.0/16.

catatan

Dalam skenario ini, karena tidak ada aturan yang merujuk192.168.0.0/24, akses ke jaringan itu juga disediakan oleh 0.0.0.0/0 aturan.

Aturan yang mengandung selalu 0.0.0.0/0 dievaluasi terakhir terlepas dari urutan di mana aturan dibuat. Karena itu, perlu diingat bahwa aturan yang dievaluasi sebelumnya 0.0.0.0/0 berperan dalam menentukan jaringan mana yang 0.0.0.0/0 memberikan akses.

Skenario 3: Pencocokan awalan IP yang lebih panjang

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

|

Menyediakan akses grup manajer ke satu host dalam pengembangan VPC |

S-XXXXX16 |

Salah |

10.0.2.119/32 |

Perilaku yang dihasilkan

-

Kelompok teknik hanya dapat mengakses

172.16.0.0/24. -

Grup pengembangan dapat mengakses

10.0.0.0/16, kecuali untuk host tunggal10.0.2.119/32. -

Grup manajer dapat mengakses internet publik,

192.168.0.0/24, dan satu host (10.0.2.119/32) dalam VPC pengembangan, tetapi tidak memiliki akses ke172.16.0.0/24atau salah satu host yang tersisa dalam VPC pengembangan.

catatan

Di sini Anda melihat bagaimana aturan dengan awalan IP yang lebih panjang lebih diutamakan daripada aturan dengan awalan IP yang lebih pendek. Jika Anda ingin grup pengembangan memiliki akses10.0.2.119/32, aturan tambahan yang memberikan akses kepada tim pengembangan 10.0.2.119/32 perlu ditambahkan.

Skenario 4: CIDR yang tumpang tindih (grup yang sama)

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

|

Menyediakan akses grup manajer ke host tunggal dalam pengembangan VPC |

S-XXXXX16 |

Salah |

10.0.2.119/32 |

|

Menyediakan akses grup teknik ke subnet yang lebih kecil dalam jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.128/25 |

Perilaku yang dihasilkan

-

Grup pengembangan dapat mengakses

10.0.0.0/16, kecuali untuk host tunggal10.0.2.119/32. -

Grup manajer dapat mengakses internet publik,

192.168.0.0/24, dan satu host (10.0.2.119/32) dalam10.0.0.0/16jaringan, tetapi tidak memiliki akses ke172.16.0.0/24atau salah satu host yang tersisa di10.0.0.0/16jaringan. -

Kelompok teknik memiliki akses ke

172.16.0.0/24, termasuk subnet172.16.0.128/25yang lebih spesifik.

Skenario 5: Aturan tambahan 0.0.0.0/0

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

|

Menyediakan akses grup manajer ke host tunggal dalam pengembangan VPC |

S-XXXXX16 |

Salah |

10.0.2.119/32 |

|

Menyediakan akses grup teknik ke subnet yang lebih kecil dalam jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.128/25 |

|

Menyediakan akses grup teknik ke tujuan apa pun |

S-XXXXX14 |

Salah |

0.0.0.0/0 |

Perilaku yang dihasilkan

-

Grup pengembangan dapat mengakses

10.0.0.0/16, kecuali untuk host tunggal10.0.2.119/32. -

Grup manajer dapat mengakses internet publik,

192.168.0.0/24, dan satu host (10.0.2.119/32) dalam10.0.0.0/16jaringan, tetapi tidak memiliki akses ke172.16.0.0/24atau salah satu host yang tersisa di10.0.0.0/16jaringan. -

Kelompok teknik dapat mengakses internet publik,, dan

192.168.0.0/24172.16.0.0/24, termasuk subnet172.16.0.128/25yang lebih spesifik.

catatan

Perhatikan bahwa kelompok teknik dan manajer sekarang dapat mengakses192.168.0.0/24. Ini karena kedua grup memiliki akses ke 0.0.0.0/0 (tujuan apa pun) dan tidak ada aturan lain yang merujuk192.168.0.0/24.

Skenario 6: Menambahkan aturan untuk 192.168.0.0/24

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

|

Menyediakan akses grup manajer ke host tunggal dalam pengembangan VPC |

S-XXXXX16 |

Salah |

10.0.2.119/32 |

|

Menyediakan akses grup teknik ke subnet di jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.128/25 |

|

Menyediakan akses grup teknik ke tujuan apa pun |

S-XXXXX14 |

Salah |

0.0.0.0/0 |

|

Berikan akses grup manajer ke Client VPN VPC |

S-XXXXX16 |

Salah |

192.168.0.0/24 |

Perilaku yang dihasilkan

-

Grup pengembangan dapat mengakses

10.0.0.0/16, kecuali untuk host tunggal10.0.2.119/32. -

Grup manajer dapat mengakses internet publik,

192.168.0.0/24, dan satu host (10.0.2.119/32) dalam10.0.0.0/16jaringan, tetapi tidak memiliki akses ke172.16.0.0/24atau salah satu host yang tersisa di10.0.0.0/16jaringan. -

Kelompok teknik dapat mengakses internet publik,

172.16.0.0/24, dan172.16.0.128/25.

catatan

Perhatikan bagaimana menambahkan aturan untuk grup pengelola untuk mengakses 192.168.0.0/24 hasil dalam grup pengembangan tidak lagi memiliki akses ke jaringan tujuan tersebut.

Skenario 7: Akses untuk semua grup pengguna

| Deskripsi aturan | ID Grup | Izinkan akses ke semua pengguna | Tujuan CIDR |

|---|---|---|---|

|

Menyediakan akses grup teknik ke jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.0/24 |

|

Memberikan akses grup pengembangan ke VPC pengembangan |

S-xxxxx15 |

Salah |

10.0.0.0/16 |

|

Berikan akses grup manajer ke tujuan apa pun |

S-XXXXX16 |

Salah |

0.0.0.0/0 |

|

Menyediakan akses grup manajer ke host tunggal dalam pengembangan VPC |

S-XXXXX16 |

Salah |

10.0.2.119/32 |

|

Menyediakan akses grup teknik ke subnet di jaringan lokal |

S-XXXXX14 |

Salah |

172.16.0.128/25 |

|

Menyediakan akses grup teknik ke semua jaringan |

S-XXXXX14 |

Salah |

0.0.0.0/0 |

|

Berikan akses grup manajer ke Client VPN VPC |

S-XXXXX16 |

Salah |

192.168.0.0/24 |

|

Menyediakan akses ke semua grup |

T/A |

Benar |

0.0.0.0/0 |

Perilaku yang dihasilkan

-

Grup pengembangan dapat mengakses

10.0.0.0/16, kecuali untuk host tunggal10.0.2.119/32. -

Grup manajer dapat mengakses internet publik,

192.168.0.0/24, dan satu host (10.0.2.119/32) dalam10.0.0.0/16jaringan, tetapi tidak memiliki akses ke172.16.0.0/24atau salah satu host yang tersisa di10.0.0.0/16jaringan. -

Kelompok teknik dapat mengakses internet publik,

172.16.0.0/24, dan172.16.0.128/25. -

Grup pengguna lain, misalnya “grup admin,” dapat mengakses internet publik, tetapi tidak ada jaringan tujuan lain yang ditentukan dalam aturan lain.