Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan perutean statis untuk AWS Site-to-Site VPN perangkat gateway pelanggan

Berikut ini adalah beberapa contoh prosedur untuk mengonfigurasi perangkat gateway pelanggan menggunakan antarmuka pengguna (jika ada).

- Check Point

-

Berikut ini adalah langkah-langkah untuk mengonfigurasi perangkat gateway pelanggan Anda jika perangkat Anda adalah perangkat Check Point Security Gateway yang menjalankan R77.10 atau lebih tinggi, menggunakan sistem operasi Gaia dan Check Point. SmartDashboard Anda juga dapat merujuk ke artikel Check Point Security Gateway IPsec VPN ke Amazon Web Services VPC

di Pusat Dukungan Check Point. Untuk mengonfigurasi antarmuka terowongan

Langkah pertama adalah membuat terowongan VPN dan memberikan alamat IP privat (dalam) dari gateway pelanggan dan virtual private gateway untuk setiap terowongan. Untuk membuat terowongan pertama, gunakan informasi yang disediakan di bagian

IPSec Tunnel #1dari file konfigurasi. Untuk membuat terowongan kedua, gunakan nilai yang disediakan di bagianIPSec Tunnel #2dari file konfigurasi.-

Buka portal Gaia di perangkat Check Point Security Gateway Anda.

-

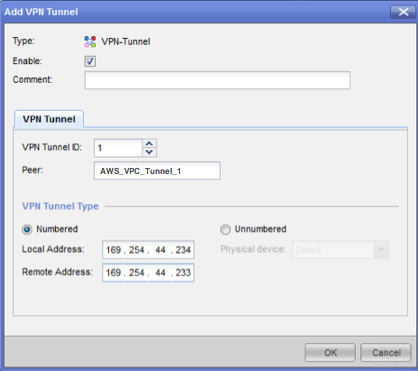

Pilih Antarmuka Jaringan, Tambahkan, Terowongan VPN.

-

Pada kotak dialog, konfigurasikan pengaturan seperti berikut, dan pilih OKE ketika Anda selesai:

-

Untuk ID Terowongan VPN, masukkan nilai unik apa pun, contohnya 1.

-

Untuk Peer, masukkan nama unik untuk terowongan Anda, contohnya

AWS_VPC_Tunnel_1atauAWS_VPC_Tunnel_2. -

Pastikan bahwa Bernomor dipilih, dan untuk Alamat Lokal, masukkan alamat IP yang ditentukan untuk

CGW Tunnel IPdalam file konfigurasi, misalnya,169.254.44.234. -

Untuk Alamat Jarak Jauh, masukkan alamat IP yang ditentukan untuk

VGW Tunnel IPdalam file konfigurasi, misalnya,169.254.44.233.

-

-

Hubungkan ke gateway keamanan Anda melalui SSH. Jika Anda menggunakan shell non-default, ubah ke clish dengan menjalankan perintah berikut:

clish -

Untuk terowongan 1, jalankan perintah berikut.

set interface vpnt1 mtu 1436Untuk terowongan 2, jalankan perintah berikut.

set interface vpnt2 mtu 1436 -

Ulangi langkah tersebut untuk membuat terowongan kedua, menggunakan informasi di bagian

IPSec Tunnel #2dari file konfigurasi.

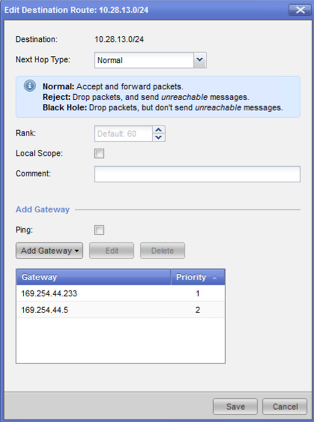

Untuk mengonfigurasi rute statis

Pada langkah ini, tentukan rute statis ke subnet di VPC untuk setiap terowongan agar memungkinkan Anda mengirim lalu lintas melalui antarmuka terowongan. Terowongan kedua memungkinkan failover jika terjadi masalah dengan terowongan pertama. Jika masalah terdeteksi, rute statis berbasis kebijakan akan dihapus dari tabel perutean, dan rute kedua diaktifkan. Anda juga harus memungkinkan gateway Check Point untuk mengirim ping ke ujung lain terowongan untuk memeriksa apakah terowongan sudah siap.

-

Di portal Gaia, pilih Rute IPv4 Statis, Tambah.

-

Tentukan CIDR dari subnet Anda, misalnya,

10.28.13.0/24. -

Pilih Tambahkan Gateway, Alamat IP.

-

Masukkan alamat IP yang ditentukan untuk

VGW Tunnel IPdalam file konfigurasi (misalnya,169.254.44.233), dan tentukan prioritas 1. -

Pilih Ping.

-

Ulangi langkah 3 dan 4 untuk terowongan kedua, menggunakan nilai

VGW Tunnel IPdi bagianIPSec Tunnel #2dari file konfigurasi. Tentukan prioritas 2.

-

Pilih Simpan.

Jika Anda menggunakan klaster, ulangi langkah-langkah sebelumnya untuk anggota klaster lainnya.

Untuk menentukan objek jaringan baru

Pada langkah ini, Anda membuat objek jaringan untuk setiap terowongan VPN, serta menentukan alamat IP publik (luar) untuk virtual private gateway. Kemudian Anda menambahkan objek jaringan ini sebagai gateway satelit untuk komunitas VPN Anda. Anda juga perlu membuat grup yang kosong untuk bertindak sebagai placeholder untuk domain VPN.

-

Buka Check Point SmartDashboard.

-

Untuk Grup, buka menu konteks dan pilih Grup, Grup Sederhana. Anda dapat menggunakan grup yang sama untuk setiap objek jaringan.

-

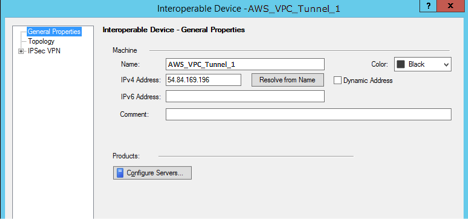

Untuk Objek Jaringan, buka menu konteks (klik kanan) lalu pilih Baru, Perangkat Interoperasi.

-

Untuk Nama, masukkan nama yang Anda berikan untuk terowongan Anda, misalnya,

AWS_VPC_Tunnel_1atauAWS_VPC_Tunnel_2. -

Untuk IPv4 Alamat, masukkan alamat IP luar dari gateway pribadi virtual yang disediakan dalam file konfigurasi, misalnya,

54.84.169.196. Simpan pengaturan Anda dan tutup kotak dialog.

-

Di SmartDashboard, buka properti gateway Anda dan di panel kategori, pilih Topologi.

-

Untuk mengambil konfigurasi antarmuka, pilih Dapatkan Topologi.

-

Di bagian Domain VPN, pilih Ditetapkan Secara manual, dan kemudian jelajahi dan pilih grup sederhana kosong yang Anda buat di langkah 2. Pilih OKE.

catatan

Anda dapat menyimpan domain VPN yang sudah ada yang telah dikonfigurasikan. Namun, pastikan bahwa host dan jaringan yang digunakan atau dilayani oleh koneksi VPN yang baru tidak dinyatakan dalam domain VPN tersebut, terutama jika domain VPN diturunkan secara otomatis.

-

Ulangi langkah-langkah ini untuk membuat objek jaringan kedua, menggunakan informasi di bagian

IPSec Tunnel #2dari file konfigurasi.

catatan

Jika Anda menggunakan klaster, edit topologi dan tentukan antarmuka sebagai antarmuka klaster. Gunakan alamat IP yang ditentukan dalam file konfigurasi.

Untuk membuat dan mengkonfigurasi komunitas VPN, IKE, dan IPsec pengaturan

Pada langkah ini, Anda membuat komunitas VPN di gateway Check Point, yang Anda tambahkan objek jaringan (perangkat interoperasi) untuk setiap terowongan. Anda juga mengkonfigurasi Internet Key Exchange (IKE) dan IPsec pengaturan.

-

Dari properti gateway Anda, pilih IPSecVPN di panel kategori.

-

Pilih Komunitas, Baru, Komunitas Bintang.

-

Berikan nama untuk komunitas Anda (misalnya,

AWS_VPN_Star), lalu pilih Gateway Pusat di panel kategori. -

Pilih Tambahkan, dan tambahkan gateway atau klaster Anda ke daftar gateway peserta.

-

Di panel kategori, pilih Gateway Satelit, Tambahkan, lalu tambahkan perangkat interoperasi yang Anda buat sebelumnya (

AWS_VPC_Tunnel_1danAWS_VPC_Tunnel_2) ke daftar gateway peserta. -

Di panel kategori, pilih Enkripsi. Di bagian Metode Enkripsi, pilih IKEv1 saja. Di bagian Suite Enkripsi, pilih Kustom, Enkripsi Kustom.

-

Pada kotak dialog, konfigurasikan atribut enkripsi berikut, dan pilih OKE ketika Anda selesai:

-

Properti Asosiasi Keamanan IKE (Tahap 1):

-

Lakukan enkripsi pertukaran kunci dengan: AES-128

-

Lakukan integritas data dengan: SHA-1

-

-

IPsec Properti Asosiasi Keamanan (Tahap 2):

-

Lakukan enkripsi IPsec data dengan: AES-128

-

Lakukan integritas data dengan: SHA-1

-

-

-

Di panel kategori, pilih Manajemen Terowongan. Pilih Atur Terowongan Permanen, Di semua terowongan komunitas. Di bagian Berbagi Terowongan VPN, pilih Satu terowongan VPN per pasangan Gateway.

-

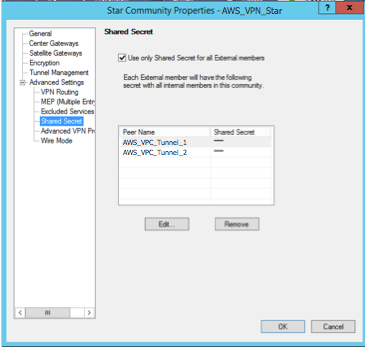

Dalam panel kategori, perluas Pengaturan lanjutan, dan pilih Rahasia Bersama.

-

Pilih nama peer untuk terowongan pertama, pilih Edit, dan kemudian masukkan kunci pra-berbagi seperti yang ditentukan dalam file konfigurasi di bagian

IPSec Tunnel #1. -

Pilih nama peer untuk terowongan kedua, pilih Edit, dan kemudian masukkan kunci pra-berbagi seperti yang ditentukan dalam file konfigurasi di bagian

IPSec Tunnel #2.

-

Masih dalam kategori Pengaturan Lanjutan, pilih Properti VPN Lanjutan, konfigurasikan properti berikut, lalu pilih OKE ketika Anda selesai:

-

IKE (Tahap 1):

-

Gunakan grup Diffie-Hellman:

Group 2 -

Negosiasikan ulang asosiasi keamanan IKE setiap

480menit

-

-

IPsec (Tahap 2):

-

Pilih Gunakan Perfect Forward Secrecy

-

Gunakan grup Diffie-Hellman:

Group 2 -

Negosiasi ulang asosiasi IPsec keamanan setiap detik

3600

-

-

Untuk membuat aturan firewall

Pada langkah ini, Anda mengonfigurasi kebijakan dengan aturan firewall dan aturan kesesuaian arah yang memungkinkan komunikasi antara VPC dan jaringan lokal. Kemudian Anda menginstal kebijakan di gateway Anda.

-

Di bagian SmartDashboard, pilih Properti Global untuk gateway Anda. Di dalam panel kategori, perluas VPN, dan pilih Lanjutan.

-

Pilih Aktifkan Kesesuaian Arah VPN di Kolom VPN, lalu simpan perubahan Anda.

-

Di dalam SmartDashboard, pilih Firewall, dan buat kebijakan dengan aturan berikut:

-

Memungkinkan subnet VPC untuk berkomunikasi dengan jaringan lokal melalui protokol yang diperlukan.

-

Mengizinkan jaringan lokal untuk berkomunikasi dengan subnet VPC melalui protokol yang diperlukan.

-

-

Buka menu konteks untuk sel dalam kolom VPN, dan pilih Edit Sel.

-

Pada kotak dialog Syarat Kesesuaian VPN, pilih Sesuaikan lalu lintas dalam arah ini saja. Buat aturan kesesuaian arah berikut dengan memilih Tambahkan untuk masing-masing, dan pilih OKE ketika Anda selesai:

-

internal_clear> Komunitas VPN (Komunitas bintang VPN yang Anda buat sebelumnya, misalnya,AWS_VPN_Star) -

Komunitas VPN > komunitas VPN

-

Komunitas VPN >

internal_clear

-

-

Dalam SmartDashboard, pilih Kebijakan, Instal.

-

Di kotak dialog, pilih gateway Anda dan pilih OKE untuk menginstal kebijakan.

Untuk mengubah properti tunnel_keepalive_method

Gateway Check Point Anda dapat menggunakan Deteksi Peer Mati (DPD) untuk mengidentifikasi ketika asosiasi IKE mengalami gangguan. Untuk mengkonfigurasi DPD untuk terowongan permanen, terowongan permanen harus dikonfigurasi dalam komunitas AWS VPN (lihat Langkah 8).

Secara default, properti

tunnel_keepalive_methoduntuk gateway VPN diatur ketunnel_test. Anda harus mengubah nilai kedpd. Setiap gateway VPN di komunitas VPN yang memerlukan pemantauan DPD harus dikonfigurasi dengan propertitunnel_keepalive_method, termasuk gateway VPN pihak ke-3. Anda tidak dapat mengonfigurasi mekanisme pemantauan yang berbeda untuk gateway yang sama.Anda dapat memperbarui

tunnel_keepalive_methodproperti menggunakan DBedit alat Gui.-

Buka Check Point SmartDashboard, dan pilih Security Management Server, Domain Management Server.

-

Pilih File, Kontrol Revisi Basis Data... dan buat snapshot revisi.

-

Tutup semua SmartConsole jendela, seperti, SmartView Tracker SmartDashboard, dan SmartView Monitor.

-

Mulai BDedit alat Gui. Untuk informasi selengkapnya, lihat artikel Alat Basis Data Check Point

di Pusat Dukungan Check Point. -

Pilih Server Manajemen Keamanan, Server Manajemen Domain.

-

Di panel kiri atas, pilih Tabel, Objek Jaringan, network_objects.

-

Pada panel kanan atas, pilih Gateway Keamanan yang relevan, objek Klaster.

-

Tekan CTRL+F, atau gunakan menu Cari untuk mencari hal berikut:

tunnel_keepalive_method. -

Pada panel bawah, buka menu konteks untuk

tunnel_keepalive_method, dan pilih Edit.... Pilih dpd lalu pilih OKE. -

Ulangi langkah 7 hingga 9 untuk setiap gateway yang merupakan bagian dari komunitas AWS VPN.

-

Pilih File, Simpan Semua.

-

Tutup DBedit alat Gui.

-

Buka Check Point SmartDashboard, dan pilih Security Management Server, Domain Management Server.

-

Instal kebijakan pada Gateway Keamanan yang relevan, objek Klaster.

Untuk informasi selengkapnya, lihat artikel Fitur VPN baru di R77.10

di Pusat Dukungan Check Point. Untuk mengaktifkan clamping TCP MSS

Clamping TCP MSS mengurangi ukuran segmen maksimum paket TCP untuk mencegah fragmentasi paket.

-

Navigasikan ke direktori berikut:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\. -

Buka Alat Basis Data Check Point dengan menjalankan file

GuiDBEdit.exe. -

Pilih Tabel, Properti Global, properti.

-

Untuk

fw_clamp_tcp_mss, pilih Edit. Ubah nilai ketruedan pilih OKE.

Untuk memverifikasi status terowongan

Anda dapat memverifikasi status terowongan dengan menjalankan perintah berikut dari alat baris perintah dalam mode ahli.

vpn tunnelutilDalam opsi yang ditampilkan, pilih 1 untuk memverifikasi asosiasi IKE dan 2 untuk memverifikasi IPsec asosiasi.

Anda juga dapat menggunakan Check Point Smart Tracker Log untuk memverifikasi bahwa paket yang melalui koneksi sedang dienkripsi. Misalnya, log berikut menunjukkan bahwa paket untuk VPC dikirim melalui terowongan 1 dan dienkripsi.

-

- SonicWALL

-

Prosedur berikut menunjukkan cara mengonfigurasi terowongan VPN pada perangkat SonicWALL menggunakan antarmuka manajemen SonicOS.

Untuk mengonfigurasi terowongan

-

Buka antarmuka manajemen SonicWALL SonicOS.

-

Di panel sebelah kiri, pilih VPN, Pengaturan. Di bagian Kebijakan VPN, pilih Tambahkan....

-

Di jendela kebijakan VPN di tab Umum, lengkapi informasi berikut:

-

Jenis Kebijakan: Pilih Antarmuka Terowongan.

-

Metode Autentikasi: Pilih IKE menggunakan Preshared Secret.

-

Nama: Masukkan nama untuk kebijakan VPN. Kami merekomendasikan Anda untuk menggunakan nama ID VPN, seperti yang disediakan dalam file konfigurasi.

-

IPsec Nama atau Alamat Gateway Utama: Masukkan alamat IP gateway pribadi virtual seperti yang disediakan dalam file konfigurasi (misalnya,

72.21.209.193). -

IPsec Nama atau Alamat Gerbang Sekunder: Tinggalkan nilai default.

-

Rahasia Bersama: Masukkan kunci pra-berbagi seperti yang disediakan dalam file konfigurasi, dan masukkan kembali di Konfirmasi Rahasia Bersama.

-

ID IKE Lokal: Masukkan IPv4 alamat gateway pelanggan (perangkat SonicWall).

-

ID Peer IKE: Masukkan IPv4 alamat gateway pribadi virtual.

-

-

Pada tab Jaringan, lengkapi informasi berikut:

-

Di bawah Jaringan Lokal, pilih Alamat apa pun. Kami merekomendasikan opsi ini untuk mencegah masalah konektivitas dari jaringan lokal Anda.

-

Di bawah Jaringan Jarak Jauh, pilih Pilih jaringan tujuan dari daftar. Buat objek alamat dengan CIDR dari VPC Anda di AWS.

-

-

Pada tab Proposal, lengkapi informasi berikut:

-

Di bawah Proposal IKE (Tahap 1), lakukan hal berikut:

-

Pertukaran: Pilih Mode Utama.

-

Grup DH: Masukkan nilai untuk grup Diffie-Hellman (misalnya,

2). -

Enkripsi: Pilih AES-128 atau AES-256.

-

Otentikasi: Pilih SHA1atau SHA256.

-

Waktu Hidup: Masukkan

28800.

-

-

Di bawah Proposal IKE (Tahap 2), lakukan hal berikut:

-

Protokol: Pilih ESP.

-

Enkripsi: Pilih AES-128 atau AES-256.

-

Otentikasi: Pilih SHA1atau SHA256.

-

Pilih kotak centang Aktifkan Perfect Forward Secrecy, lalu pilih grup Diffie-Hellman.

-

Waktu Hidup: Masukkan

3600.

-

penting

Jika Anda membuat gateway pribadi virtual Anda sebelum Oktober 2015, Anda harus menentukan Diffie-Hellman grup 2, AES-128, dan untuk kedua fase. SHA1

-

-

Pada tab Lanjutan, lengkapi informasi berikut:

-

Pilih Aktifkan Tetap Aktif.

-

Pilih Aktifkan Tahap2 Deteksi Peer Mati dan masukkan hal berikut:

-

Untuk Interval Deteksi Peer Mati, masukkan

60(ini adalah angka minimum yang diterima oleh perangkat SonicWALL). -

Untuk Tingkat Pemicu Kegagalan, masukkan

3.

-

-

Untuk Kebijakan VPN yang terikat, pilih Antarmuka X1. Ini adalah antarmuka yang biasanya ditujukan untuk alamat IP publik.

-

-

Pilih OKE. Pada halaman Pengaturan, Aktifkan kotak centang untuk terowongan yang harus dipilih secara default. Tanda titik hijau menunjukkan bahwa terowongan sudah siap.

-