SEC10-BP04 Mengotomatiskan kemampuan kontainer

Otomatiskan pengendalian dan pemulihan insiden untuk mempercepat waktu respons dan meminimalkan dampaknya terhadap organisasi.

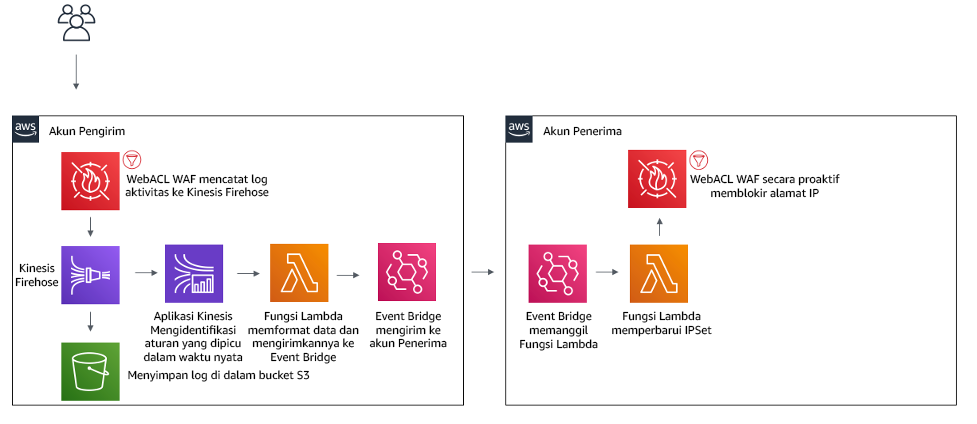

Begitu Anda membuat dan mempraktikkan proses dan alat dari buku panduan Anda, Anda dapat mendekonstruksi logika menjadi solusi berbasis kode, yang dapat digunakan sebagai alat oleh beberapa staf respons untuk mengotomatiskan respons dan menghapus varian atau dugaan oleh staf respons Anda. Hal ini dapat mempercepat siklus respons. Tujuan selanjutnya adalah memungkinkan kode ini menjadi otomatis sepenuhnya dengan cara dipanggil oleh peringatan atau peristiwa sendiri, bukan oleh staf respons manusia, untuk menciptakan respons yang didorong peristiwa. Proses ini juga harus menambahkan data yang relevan secara otomatis ke sistem keamanan Anda. Misalnya, insiden yang melibatkan lalu lintas dari alamat IP yang tidak diinginkan dapat secara otomatis mengisi daftar blok WAF AWS atau grup aturan Network Firewall untuk mencegah aktivitas lebih lanjut.

Gambar 3: AWS WAF mengotomatiskan pemblokiran alamat IP berbahaya.

Dengan sistem respons yang didorong peristiwa, mekanisme deteksi memicu mekanisme responsif untuk memperbaiki peristiwa secara otomatis. Anda bisa menggunakan kemampuan respons yang didorong peristiwa untuk mengurangi waktu penciptaan nilai antara mekanisme deteksi dan mekanisme responsif. Untuk membuat arsitektur yang didorong peristiwa ini, Anda bisa menggunakan AWS Lambda, yang merupakan layanan komputasi nirserver yang menjalankan kode Anda ketika merespons peristiwa serta mengelola secara otomatis sumber daya komputasi dasar untuk Anda. Misalnya, anggaplah Anda memiliki akun AWS dengan layanan AWS CloudTrail yang diaktifkan. Jika AWS CloudTrail dinonaktifkan (melalui panggilan API cloudrail:StopLogging

), Anda bisa menggunakan Amazon EventBridge untuk memantau peristiwa

cloudrail:StopLogging tertentu, dan memanggil fungsi AWS Lambda untuk memanggil

cloudtrail:StartLogging untuk memulai ulang pencatatan log.

Tingkat risiko yang terjadi jika praktik terbaik ini tidak dijalankan: Sedang

Panduan implementasi

Mengotomatiskan kemampuan kontainer

Sumber daya

Dokumen terkait:

Video terkait: