Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Pengantar serangan penolakan layanan

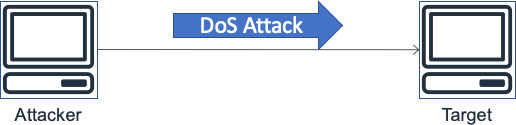

Serangan Denial of Service (DoS), atau peristiwa, adalah upaya yang disengaja untuk membuat situs web atau aplikasi tidak tersedia bagi pengguna, seperti dengan membanjirinya dengan lalu lintas jaringan. Penyerang menggunakan berbagai teknik yang mengkonsumsi sejumlah besar bandwidth jaringan atau mengikat sumber daya sistem lainnya, mengganggu akses untuk pengguna yang sah. Dalam bentuknya yang paling sederhana, penyerang tunggal menggunakan satu sumber untuk melakukan serangan DoS terhadap target, seperti yang ditunjukkan pada gambar berikut.

Diagram yang menggambarkan serangan DoS

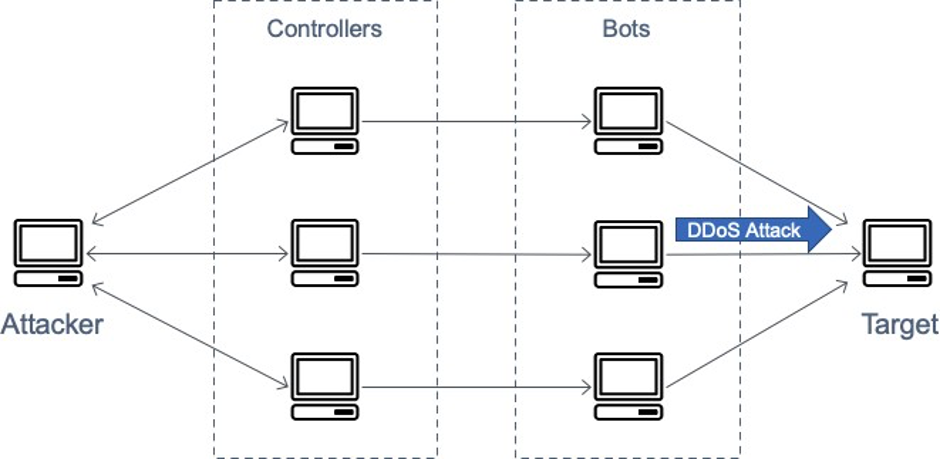

Dalam serangan Distributed Denial of Service (DDoS), penyerang menggunakan beberapa sumber untuk mengatur serangan terhadap target. Sumber-sumber ini dapat mencakup kelompok terdistribusi komputer yang terinfeksi malware, router, perangkat IoT, dan titik akhir lainnya. Gambar berikut menunjukkan jaringan host yang dikompromikan yang berpartisipasi dalam serangan, menghasilkan banjir paket atau permintaan untuk membanjiri target.

Diagram yang menggambarkan serangan DDoS

Ada tujuh lapisan dalam model Open Systems Interconnection (OSI), dan mereka dijelaskan dalam tabel berikut. DDoSserangan paling umum terjadi pada lapisan 3, 4, 6, dan 7.

-

Serangan Layer 3 dan 4 sesuai dengan lapisan Network dan Transport OSI model. Dalam whitepaper ini, AWS mengacu pada ini secara kolektif sebagai serangan lapisan infrastruktur.

-

Serangan Layer 6 dan 7 sesuai dengan lapisan Presentasi dan Aplikasi OSI model. Whitepaper ini membahas ini bersama-sama sebagai serangan lapisan aplikasi.

Paper ini membahas jenis serangan ini di bagian berikutnya.

Tabel 1 — OSI model

| # | Lapisan |

Unit |

Deskripsi |

Contoh vektor |

|---|---|---|---|---|

| 7 | Aplikasi |

Data |

Proses jaringan ke aplikasi |

HTTPbanjir, banjir DNS permintaan |

| 6 | Presentasi |

Data |

Representasi dan enkripsi data |

Penyalahgunaan Transport Layer Security (TLS) |

| 5 | Sesi |

Data |

Komunikasi antar host |

N/A |

| 4 | Transportasi |

Segmen |

nd-to-end Koneksi E dan keandalan |

Sinkronisasi (SYN) banjir |

| 3 | Jaringan |

Paket |

Penentuan jalur dan pengalamatan logis |

Serangan refleksi Protokol Datagram Pengguna (UDP) |

| 2 | Tautan Data |

Bingkai |

Pengalamatan fisik |

N/A |

| 1 | Fisik |

Bit |

Media, sinyal, dan transmisi biner |

N/A |