Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Inspeksi masuk terpusat

Aplikasi yang menghadap ke internet, menurut sifatnya, memiliki permukaan serangan yang lebih besar dan terpapar pada kategori ancaman yang tidak harus dihadapi sebagian besar jenis aplikasi lain. Memiliki perlindungan yang diperlukan dari serangan pada jenis aplikasi ini, dan meminimalkan area permukaan dampak, adalah bagian inti dari strategi keamanan apa pun.

Saat Anda menyebarkan aplikasi di Zona Pendaratan Anda, banyak aplikasi akan diakses oleh pengguna melalui internet publik (misalnya, melalui Jaringan Pengiriman Konten (CDN), atau melalui aplikasi web yang menghadap publik) melalui penyeimbang beban yang menghadap publik, gateway API atau langsung melalui gateway internet. Anda dapat mengamankan beban kerja dan aplikasi Anda dalam hal ini dengan menggunakan AWS Web Application Firewall (AWS WAF) untuk Inspeksi Aplikasi Masuk, atau sebagai alternatif Inspeksi Masuk IDS/IPS menggunakan Gateway Load Balancer atau. AWS Network Firewall

Saat Anda terus menerapkan aplikasi di Zona Pendaratan Anda, Anda mungkin memiliki persyaratan untuk memeriksa lalu lintas internet masuk. Anda dapat mencapai ini dengan berbagai cara, baik menggunakan arsitektur inspeksi terdistribusi, terpusat, atau gabungan menggunakan Gateway Load Balancer yang menjalankan peralatan firewall pihak ketiga Anda AWS Network Firewall atau dengan kemampuan DPI dan IDS/IPS tingkat lanjut melalui penggunaan aturan Suricata open source. Bagian ini mencakup Gateway Load Balancer dan AWS Network Firewall dalam penyebaran terpusat, menggunakan AWS Transit Gateway bertindak sebagai hub pusat untuk merutekan lalu lintas.

AWS WAF dan AWS Firewall Manager untuk memeriksa lalu lintas masuk dari internet

AWS WAF adalah firewall aplikasi web yang membantu melindungi aplikasi web Anda atau APIs terhadap eksploitasi web umum dan bot yang dapat memengaruhi ketersediaan, membahayakan keamanan, atau mengkonsumsi sumber daya yang berlebihan. AWS WAF memberi Anda kontrol atas bagaimana lalu lintas mencapai aplikasi Anda dengan memungkinkan Anda membuat aturan keamanan yang mengontrol lalu lintas bot dan memblokir pola serangan umum, seperti injeksi SQL atau skrip lintas situs (XSS). Anda juga dapat menyesuaikan aturan yang menyaring pola lalu lintas tertentu.

Anda dapat menerapkan AWS WAF di Amazon CloudFront sebagai bagian dari solusi CDN Anda, Application Load Balancer yang mengedepankan server web Anda, Amazon API Gateway untuk REST Anda, atau AWS AppSync untuk GraphQL Anda APIs. APIs

Setelah Anda menerapkan AWS WAF, Anda kemudian dapat membuat aturan filter lalu lintas Anda sendiri menggunakan pembuat aturan visual, kode di JSON, aturan terkelola yang dikelola oleh AWS, atau Anda dapat berlangganan aturan pihak ketiga dari. AWS Marketplace Aturan-aturan ini dapat menyaring lalu lintas yang tidak diinginkan dengan mengevaluasi lalu lintas terhadap pola yang ditentukan. Anda dapat menggunakan Amazon lebih lanjut CloudWatch untuk memantau metrik lalu lintas masuk dan pencatatan.

Untuk manajemen terpusat di semua akun dan aplikasi Anda AWS Organizations, Anda dapat menggunakannya AWS Firewall Manager. AWS Firewall Manager adalah layanan manajemen keamanan yang memungkinkan Anda untuk mengkonfigurasi dan mengelola aturan firewall secara terpusat. Saat aplikasi baru Anda dibuat, AWS Firewall Manager membuatnya mudah untuk membawa aplikasi dan sumber daya baru ke dalam kepatuhan dengan menegakkan seperangkat aturan keamanan umum.

Dengan menggunakan AWS Firewall Manager, Anda dapat dengan mudah meluncurkan AWS WAF aturan untuk Application Load Balancers, instans API Gateway, dan distribusi Amazon. CloudFront AWS Firewall Manager terintegrasi dengan Peraturan yang Dikelola AWS for AWS WAF, yang memberi Anda cara mudah untuk menerapkan AWS WAF aturan yang telah dikonfigurasi sebelumnya dan dikuratori pada aplikasi Anda. Untuk informasi lebih lanjut tentang pengelolaan AWS WAF secara terpusat AWS Firewall Manager, lihat Kelola terpusat AWS WAF (API v2) dan sesuai skala Peraturan yang Dikelola AWS dengan

Inspeksi lalu lintas masuk terpusat menggunakan AWS WAF

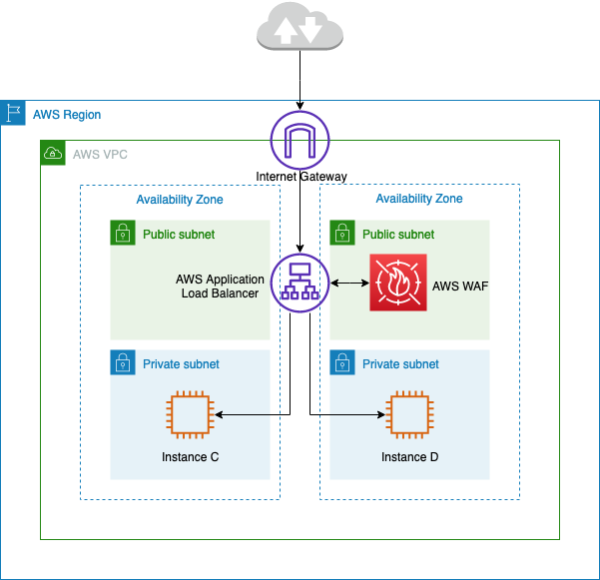

Dalam arsitektur sebelumnya, aplikasi berjalan pada EC2 instans Amazon di beberapa zona ketersediaan di subnet pribadi. Ada Application Load Balancer (ALB) yang menghadap publik yang diterapkan di depan instans EC2 Amazon, load balancing permintaan di antara target yang berbeda. AWS WAF Ini terkait dengan ALB.

Keuntungan

-

Dengan AWS WAF Bot Control

, Anda mendapatkan visibilitas dan kontrol atas lalu lintas bot umum dan meresap ke aplikasi Anda. -

Dengan Managed Rules for AWS WAF

, Anda dapat dengan cepat memulai dan melindungi aplikasi web Anda atau APIs terhadap ancaman umum. Anda dapat memilih dari banyak jenis aturan, seperti yang menangani masalah seperti Open Web Application Security Project (OWASP) Top 10 risiko keamanan, ancaman khusus untuk Content Management Systems (CMS) seperti WordPress atau Joomla, atau bahkan Common Vulnerabilities and Exposures (CVE) yang muncul. Aturan terkelola diperbarui secara otomatis saat masalah baru muncul, sehingga Anda dapat menghabiskan lebih banyak waktu untuk membangun aplikasi. -

AWS WAF adalah layanan terkelola dan tidak ada alat yang diperlukan untuk inspeksi dalam arsitektur ini. Selain itu, ia menyediakan log hampir real-time melalui Amazon Data Firehose

. AWS WAF memberikan visibilitas mendekati waktu nyata ke dalam web web Anda, yang dapat Anda gunakan untuk membuat aturan atau peringatan baru di Amazon. CloudWatch

Pertimbangan utama

-

Arsitektur ini paling cocok untuk inspeksi header HTTP dan inspeksi terdistribusi, karena AWS WAF terintegrasi pada per-ALB, distribusi dan CloudFront API Gateway. AWS WAF tidak mencatat badan permintaan.

-

Lalu lintas ke set kedua ALB (jika ada) mungkin tidak diperiksa oleh AWS WAF contoh yang sama; karena permintaan baru akan dibuat ke set kedua ALB.