Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Keamanan jaringan terpusat untuk lalu lintas VPC-ke-VPC dan lokal ke VPC

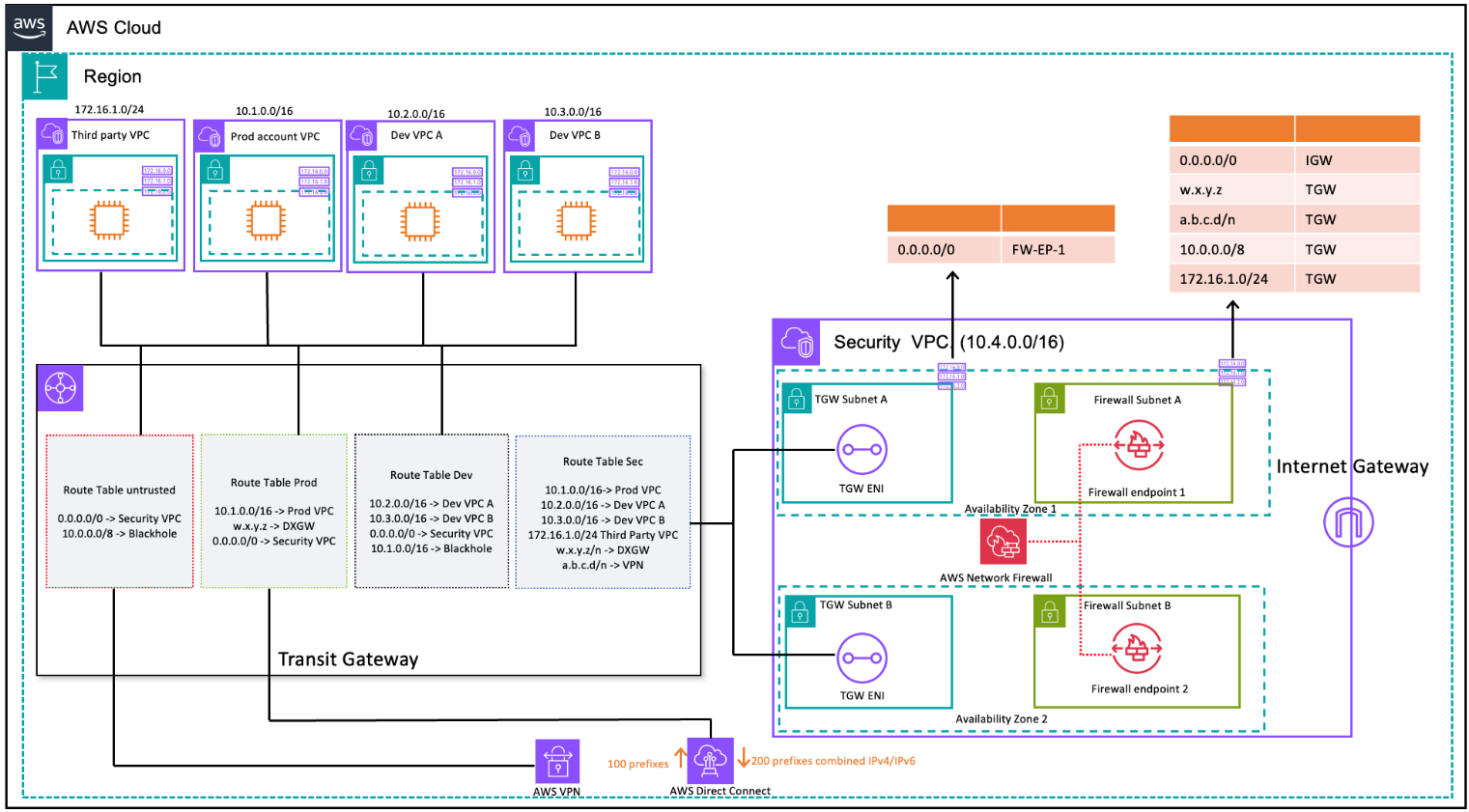

Mungkin ada skenario di mana pelanggan ingin mengimplementasikan lapisan 3-7 Firewall/IPS/ID dalam lingkungan multi-akun mereka untuk memeriksa arus lintas antara VPC (lalu lintas timur-barat) atau antara pusat data lokal dan VPC (lalu lintas utara-selatan). Ini dapat dicapai dengan cara yang berbeda, tergantung pada kasus penggunaan dan persyaratan. Misalnya, Anda dapat menggabungkan Load Balancer Gateway, Network Firewall, Transit VPC, atau menggunakan arsitektur terpusat dengan Transit Gateways. Skenario ini dibahas di bagian berikut.

Pertimbangan menggunakan model inspeksi keamanan jaringan terpusat

Untuk mengurangi biaya, Anda harus selektif dalam lalu lintas apa yang melewati Load Balancer AWS Network Firewall atau Gateway Anda. Salah satu cara untuk melanjutkan adalah dengan menentukan zona keamanan dan memeriksa lalu lintas antara zona yang tidak tepercaya. Zona yang tidak dipercaya dapat berupa situs jarak jauh yang dikelola oleh pihak ketiga, VPC vendor yang tidak Anda kendali/percayai, atau VPC sandbox/dev, yang memiliki aturan keamanan yang lebih santai dibandingkan dengan lingkungan Anda lainnya. Ada empat zona dalam contoh ini:

-

Zona Tidak Terpercaya — Ini untuk semua lalu lintas yang berasal dari 'VPN ke situs yang tidak dipercaya jauh' atau VPC vendor pihak ketiga.

-

Zona Produksi (Prod) — Ini berisi lalu lintas dari VPC produksi dan DC pelanggan lokal.

-

Zona Pengembangan (Dev) —Ini berisi lalu lintas dari dua VPC pengembangan.

-

Zona Keamanan (Sec) - Berisi komponen firewall kami Network Firewall atau Gateway Load Balancer.

Pengaturan ini memiliki empat zona keamanan, tetapi Anda mungkin memiliki lebih banyak. Anda dapat menggunakan beberapa tabel rute dan rute lubang hitam untuk mencapai isolasi keamanan dan arus lalu lintas yang optimal. Memilih set zona yang tepat tergantung pada strategi desain Zona Pendaratan Anda secara keseluruhan (struktur akun, desain VPC). Anda dapat memiliki zona untuk mengaktifkan isolasi antara Unit Bisnis (BUS), aplikasi, lingkungan, dan sebagainya.

Jika Anda ingin memeriksa dan memfilter VPC-ke-VPC, lalu lintas antar zona, dan lalu lintas VPC di tempat, Anda dapat menggabungkan dengan Transit Gateway dalam arsitektur terpusat Anda. AWS Network Firewall Dengan memiliki hub-and-spoke model AWS Transit Gateway, model penyebaran terpusat dapat dicapai. AWS Network Firewall Ini digunakan dalam VPC keamanan terpisah. VPC keamanan terpisah menyediakan pendekatan yang disederhanakan dan sentral untuk mengelola inspeksi. Arsitektur VPC seperti itu memberikan AWS Network Firewall visibilitas IP sumber dan tujuan. IP sumber dan tujuan dipertahankan. VPC keamanan ini terdiri dari dua subnet di setiap Availability Zone; di mana satu subnet didedikasikan untuk AWS Transit Gateway attachment dan subnet lainnya didedikasikan untuk endpoint firewall. Subnet dalam VPC ini seharusnya hanya AWS Network Firewall berisi titik akhir karena Network Firewall tidak dapat memeriksa lalu lintas di subnet yang sama dengan titik akhir. Ketika Anda menggunakan Network Firewall untuk memeriksa lalu lintas secara terpusat, ia dapat melakukan inspeksi paket mendalam (DPI) pada lalu lintas masuk. Pola DPI diperluas di bagian Inspeksi Masuk Terpusat dari paper ini.

VPC-ke-VPC dan inspeksi lalu lintas lokal ke VPC menggunakan Transit Gateway dan (desain tabel rute) AWS Network Firewall

Dalam arsitektur terpusat dengan inspeksi, subnet Transit Gateway memerlukan tabel rute VPC terpisah untuk memastikan lalu lintas diteruskan ke titik akhir firewall dalam Availability Zone yang sama. Untuk lalu lintas kembali, satu tabel rute VPC yang berisi rute default menuju Gateway Transit dikonfigurasi. Lalu lintas dikembalikan ke AWS Transit Gateway dalam Availability Zone yang sama setelah diperiksa oleh AWS Network Firewall. Hal ini dimungkinkan karena fitur mode alat dari Transit Gateway. Fitur mode alat dari Transit Gateway juga membantu AWS Network Firewall untuk memiliki kemampuan inspeksi lalu lintas stateful di dalam VPC keamanan.

Dengan mode alat diaktifkan pada gateway transit, ia memilih antarmuka jaringan tunggal menggunakan algoritme hash aliran untuk seluruh masa pakai koneksi. Gateway transit menggunakan antarmuka jaringan yang sama untuk lalu lintas kembali. Ini memastikan bahwa lalu lintas dua arah dirutekan secara simetris—itu dirutekan melalui Availability Zone yang sama di attachment VPC selama masa pakai aliran. Untuk informasi selengkapnya tentang mode alat, lihat mode peralatan dan alat stateful dalam dokumentasi VPC Amazon.

Untuk opsi penerapan VPC keamanan yang berbeda AWS Network Firewall dengan dan Transit Gateway, lihat postingan blog Model Deployment untuk AWS Network Firewall