Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan gateway NAT untuk jalan keluar terpusat IPv4

Gateway NAT adalah layanan terjemahan alamat jaringan terkelola. Menyebarkan gateway NAT di setiap VPC spoke dapat menjadi penghalang biaya karena Anda membayar biaya per jam untuk setiap gateway NAT yang Anda terapkan (lihat harga Amazon VPC).

catatan

Saat Anda memusatkan gateway NAT menggunakan Transit Gateway, Anda membayar biaya pemrosesan data Gateway Transit tambahan — dibandingkan dengan pendekatan terdesentralisasi dalam menjalankan gateway NAT di setiap VPC. Dalam beberapa kasus tepi ketika Anda mengirim sejumlah besar data melalui gateway NAT dari VPC, menjaga NAT lokal di VPC untuk menghindari biaya pemrosesan data Transit Gateway mungkin merupakan opsi yang lebih hemat biaya.

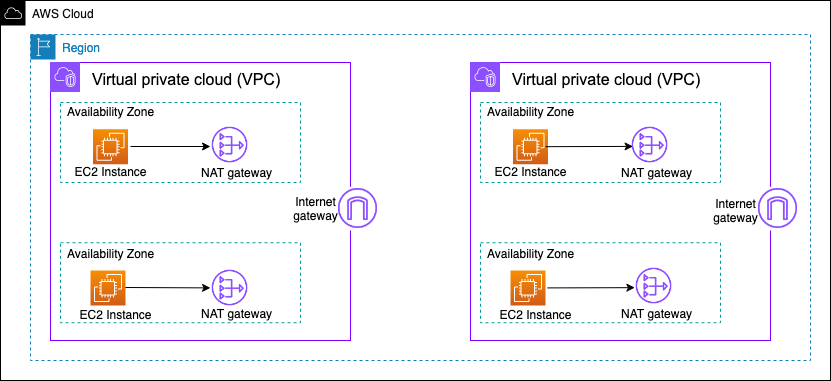

Arsitektur gateway NAT ketersediaan tinggi yang terdesentralisasi

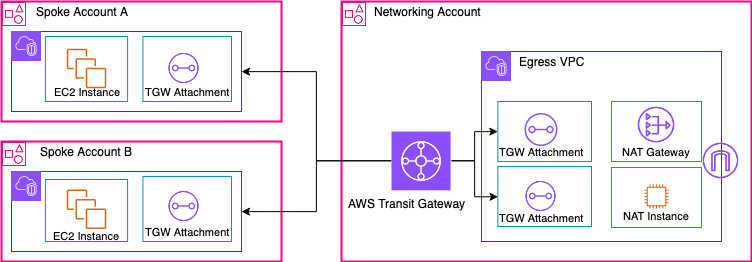

Gateway NAT terpusat menggunakan Transit Gateway (ikhtisar)

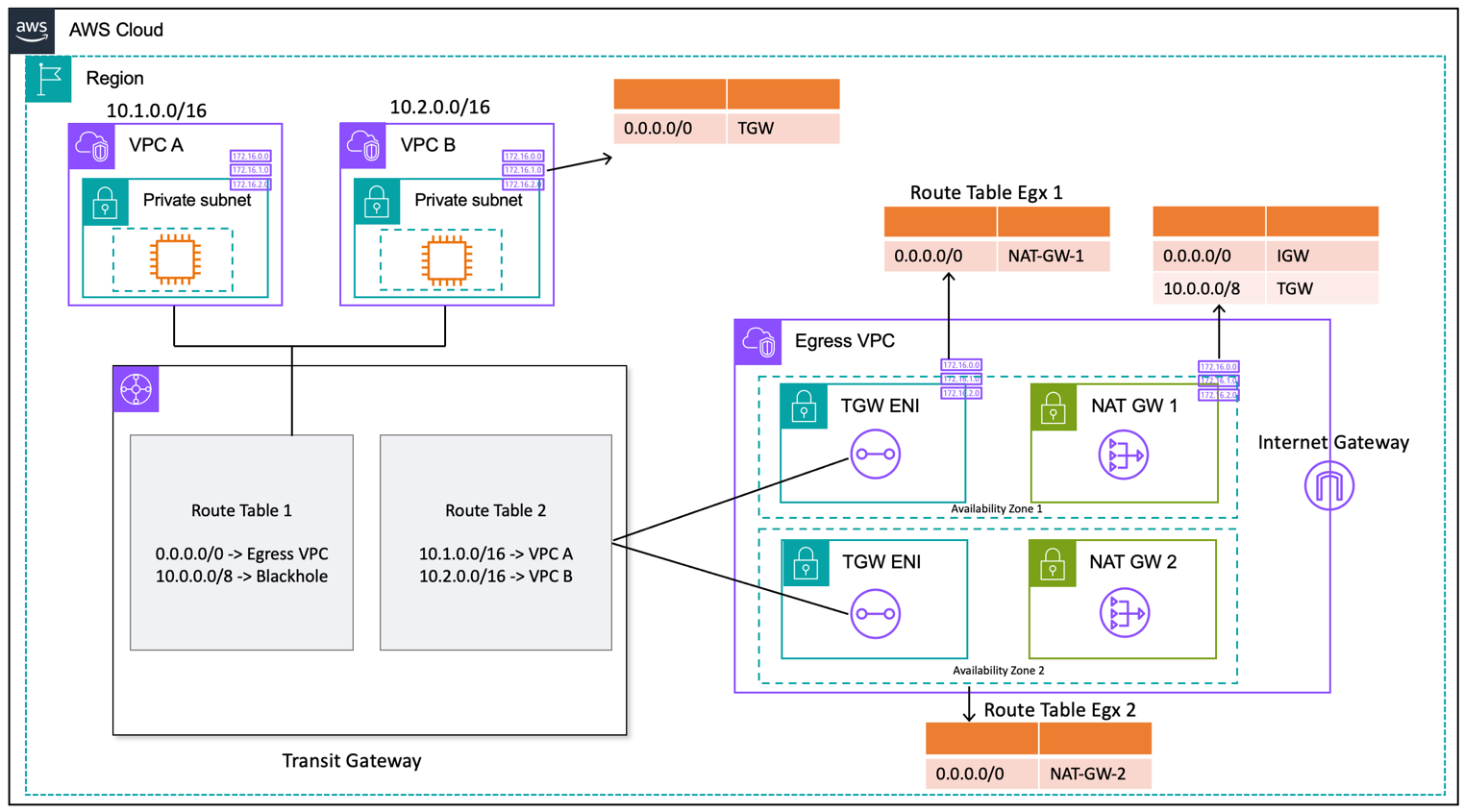

Gateway NAT terpusat menggunakan Transit Gateway (desain tabel rute)

Dalam pengaturan ini, lampiran VPC spoke dikaitkan dengan Route Tabel 1 (RT1) dan disebarkan ke Route Tabel 2 (). RT2 Ada rute Blackhole untuk VPCs melarang keduanya berkomunikasi satu sama lain. Jika Anda ingin mengizinkan komunikasi antar-VPC, Anda dapat menghapus entri 10.0.0.0/8 -> Blackhole rute dari. RT1 Hal ini memungkinkan mereka untuk berkomunikasi melalui gateway transit. Anda juga dapat menyebarkan lampiran VPC spoke RT1 ke (atau sebagai alternatif, Anda dapat menggunakan satu tabel rute dan mengaitkan/menyebarkan semuanya ke sana), memungkinkan arus lalu lintas langsung antara menggunakan Transit Gateway. VPCs

Anda menambahkan rute statis dalam RT1 mengarahkan semua lalu lintas ke VPC keluar. Karena rute statis ini, Transit Gateway mengirimkan semua lalu lintas internet melalui VPC ENIs di jalan keluar. Setelah berada di VPC jalan keluar, lalu lintas mengikuti rute yang ditentukan dalam tabel rute subnet tempat Gateway Transit ini berada. ENIs Anda menambahkan rute dalam tabel rute subnet yang mengarahkan semua lalu lintas menuju gateway NAT masing-masing di Availability Zone yang sama untuk meminimalkan lalu lintas Cross-availability Zone (AZ). Tabel rute subnet gateway NAT memiliki gateway internet (IGW) sebagai lompatan berikutnya. Agar lalu lintas kembali mengalir kembali, Anda harus menambahkan entri tabel rute statis di tabel rute subnet gateway NAT yang menunjuk semua lalu lintas terikat VPC spoke ke Transit Gateway sebagai lompatan berikutnya.

Ketersediaan tinggi

Untuk ketersediaan tinggi, Anda harus menggunakan lebih dari satu gateway NAT (satu di setiap Availability Zone). Jika gateway NAT tidak tersedia, lalu lintas mungkin dijatuhkan di Availability Zone yang melintasi gateway NAT yang terpengaruh. Jika satu Availability Zone tidak tersedia, titik akhir Transit Gateway bersama dengan gateway NAT di Availability Zone tersebut akan gagal, dan semua lalu lintas akan mengalir melalui Gateway Transit dan titik akhir gateway NAT di Availability Zone lainnya.

Keamanan

Anda dapat mengandalkan grup keamanan pada instance sumber, rute blackhole di tabel rute Transit Gateway, dan ACL jaringan subnet tempat gateway NAT berada. Misalnya, pelanggan dapat menggunakan ACLs subnet publik NAT Gateway untuk mengizinkan atau memblokir alamat IP sumber atau tujuan. Atau, Anda dapat menggunakan NAT Gateway dengan AWS Network Firewall jalan keluar terpusat yang dijelaskan di bagian berikutnya untuk memenuhi persyaratan ini.

Skalabilitas

Gateway NAT tunggal dapat mendukung hingga 55.000 koneksi simultan per alamat IP yang ditetapkan ke setiap tujuan unik. Anda dapat meminta penyesuaian kuota untuk memungkinkan hingga delapan alamat IP yang ditetapkan, memungkinkan 440.000 koneksi simultan ke IP dan port tujuan tunggal. Gateway NAT menyediakan bandwidth 5 Gbps dan secara otomatis menskalakan hingga 100 Gbps. Transit Gateway umumnya tidak bertindak sebagai penyeimbang beban dan tidak akan mendistribusikan lalu lintas Anda secara merata di seluruh gateway NAT di beberapa Availability Zone. Lalu lintas melintasi Transit Gateway akan tetap berada dalam Availability Zone, jika memungkinkan. Jika EC2 instans Amazon yang memulai lalu lintas berada di Availability Zone 1, lalu lintas akan keluar dari Transit Gateway elastic network interface di Availability Zone 1 yang sama di VPC egress dan akan mengalir ke lompatan berikutnya berdasarkan tabel rute subnet tempat elastic network interface berada. Untuk daftar lengkap aturan, lihat gateway NAT di dokumentasi Amazon Virtual Private Cloud.

Untuk informasi selengkapnya, lihat Membuat titik keluar internet tunggal dari beberapa posting blog VPCs Menggunakan AWS Transit Gateway