Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo delle politiche con Amazon SQS

In questo argomento vengono forniti esempi di policy basate su identità in cui un amministratore account può collegare policy di autorizzazione a identità IAM ovvero utenti, gruppi e ruoli.

Importante

In primo luogo, è consigliabile esaminare gli argomenti introduttivi in cui vengono spiegati i concetti di base e le opzioni disponibili per gestire l'accesso alle risorse di Amazon Simple Queue Service. Per ulteriori informazioni, consulta Panoramica sulla gestione degli accessi in Amazon SQS.

Ad eccezione di ListQueues, tutte le azioni Amazon SQS supportano autorizzazioni a livello di risorsa. Per ulteriori informazioni, consulta Autorizzazioni API Amazon SQS: riferimento a operazioni e risorse.

Utilizzo di policy Amazon SQS e IAM

Esistono due modi per concedere ai tuoi utenti le autorizzazioni per le tue risorse Amazon SQS: utilizzando il sistema di policy Amazon SQS (politiche basate sulle risorse) e utilizzando il sistema di policy IAM (politiche basate sull'identità). Puoi utilizzare uno o entrambi i metodi, ad eccezione dell'ListQueuesazione, che è un'autorizzazione regionale che può essere impostata solo in una policy IAM.

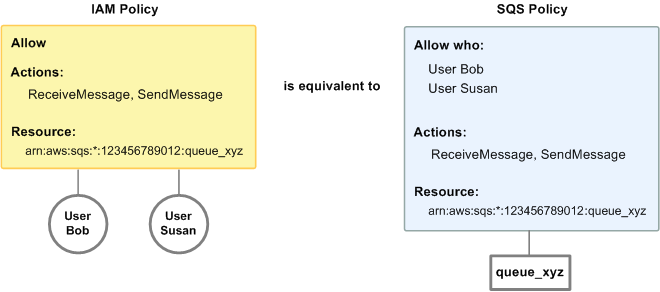

Ad esempio, il diagramma seguente mostra l’equivalenza tra una policy IAM e una policy Amazon SQS. La policy IAM concede i diritti su Amazon ReceiveMessage SQS SendMessage e sulle azioni per la coda queue_xyz richiamata nel AWS tuo account e la policy è allegata agli utenti di nome Bob e Susan (Bob e Susan dispongono delle autorizzazioni indicate nella policy). Questa policy Amazon SQS fornisce inoltre a Bob e Susan i diritti per le azioni ReceiveMessage e SendMessage per la stessa coda.

Nota

L'esempio seguente mostra politiche semplici senza condizioni. Puoi specificare una particolare condizione in una qualsiasi delle policy e ottenere lo stesso risultato.

C'è una differenza importante tra le policy di IAM e Amazon SQS: il sistema di policy di Amazon SQS consente di concedere l'autorizzazione ad AWS altri account, mentre IAM no.

Sta a te decidere se utilizzare insieme i sistemi per gestire le autorizzazioni. Gli esempi seguenti mostrano il modo in cui i due sistemi di policy interagiscono.

-

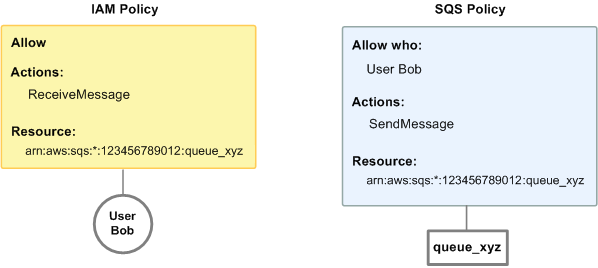

Nel primo esempio, Bob dispone sia di una policy IAM sia di una policy Amazon SQS applicabili all'account. La policy IAM concede all'account di Bob l'autorizzazione per l'azione

ReceiveMessagesuqueue_xyz, mentre la policy Amazon SQS concede all'account l'autorizzazione per l'operazioneSendMessagesulla stessa coda. Il diagramma seguente illustra questo concetto.

Se Bob invia una richiesta

ReceiveMessageaqueue_xyz, la policy IAM consente l'azione. Se Bob invia una richiestaSendMessageaqueue_xyz, la policy Amazon SQS consente l'azione. -

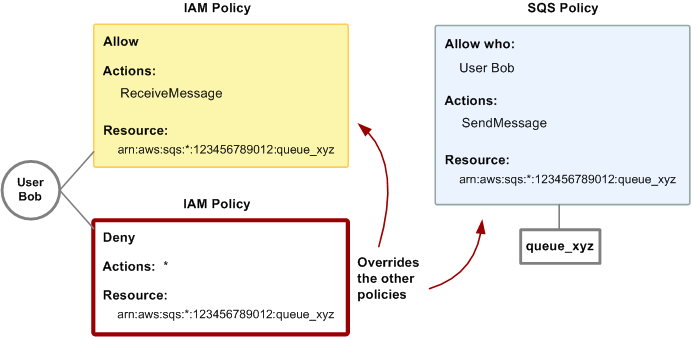

Nel secondo esempio, Bob abusa del suo accesso a

queue_xyz, pertanto è necessario rimuovere il suo intero accesso alla coda. La cosa più semplice da fare è aggiungere una policy che gli nega l'accesso a tutte le azioni per la coda. Questa policy sostituisce le altre due perché undenyesplicito sostituisce sempre unallow. Per ulteriori informazioni sulla logica di valutazione della policy, consulta Utilizzo di policy personalizzate con la sintassi delle policy di accesso Amazon SQS. Il diagramma seguente illustra questo concetto.

Puoi anche aggiungere un'ulteriore istruzione alla policy Amazon SQS che nega a Bob qualsiasi tipo di accesso alla coda. Ha lo stesso effetto dell'aggiunta di una policy IAM che nega a Bob l'accesso alla coda. Per esempi di policy che coprono le azioni e le risorse di Amazon SQS, consulta Esempi di base di policy Amazon SQS. Per ulteriori informazioni sulla sintassi di policy Amazon SQS, consulta Utilizzo di policy personalizzate con la sintassi delle policy di accesso Amazon SQS.

Autorizzazioni necessarie per utilizzare la console Amazon SQS

Un utente che desidera utilizzare la console Amazon SQS deve disporre di un set di autorizzazioni minimo per utilizzare le code Amazon SQS nell'account Account AWS dell'utente. Ad esempio, l'utente deve avere l'autorizzazione di chiamare l'azione ListQueues per essere in grado di elencare le code, o l'autorizzazione di chiamare l'azione CreateQueue per essere in grado di creare code. Oltre alle autorizzazioni Amazon SQS, per iscrivere una coda Amazon SQS a un argomento Amazon SNS, la console richiede anche le autorizzazioni per operazioni Amazon SNS.

Se decidi di creare una policy IAM più restrittiva relativa alle autorizzazioni minime richieste, la console potrebbe non funzionare come previsto per gli utenti con tale policy IAM.

Non è necessario consentire autorizzazioni minime per la console per gli utenti che effettuano chiamate solo verso le azioni AWS CLI o Amazon SQS.