Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Connetti le applicazioni Amazon ECS a Internet

La maggior parte delle applicazioni containerizzate ha almeno alcuni componenti che richiedono l'accesso in uscita a Internet. Ad esempio, il backend di un'app mobile richiede l'accesso in uscita alle notifiche push.

Amazon Virtual Private Cloud offre due metodi principali per facilitare la comunicazione tra il tuo VPC e Internet.

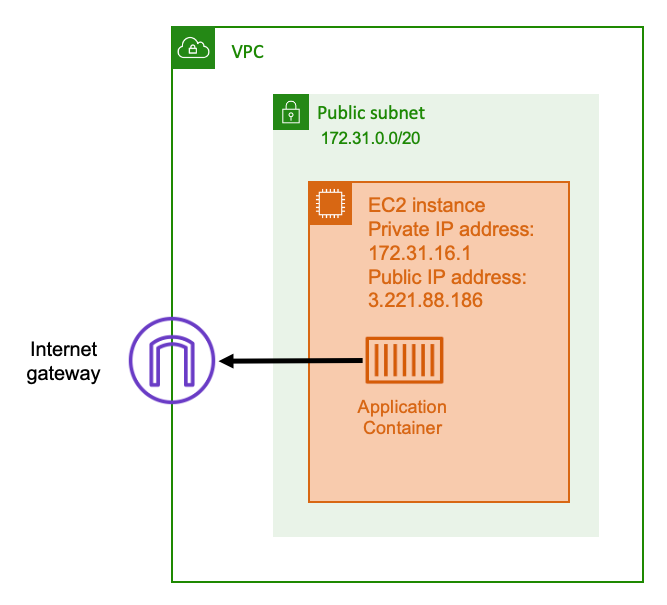

Sottorete pubblica e gateway Internet

Quando si utilizza una sottorete pubblica con un percorso verso un gateway Internet, l'applicazione containerizzata può essere eseguita su un host all'interno di un VPC su una sottorete pubblica. All'host che gestisce il contenitore viene assegnato un indirizzo IP pubblico. Questo indirizzo IP pubblico è instradabile da Internet. Per ulteriori informazioni, consulta la sezione Gateway Internet nella Guida per l'utente di Amazon VPC.

Questa architettura di rete facilita la comunicazione diretta tra l'host che esegue l'applicazione e altri host su Internet. La comunicazione è bidirezionale. Ciò significa che non solo puoi stabilire una connessione in uscita con qualsiasi altro host su Internet, ma anche altri host su Internet potrebbero tentare di connettersi al tuo host. Pertanto, è necessario prestare molta attenzione al gruppo di sicurezza e alle regole del firewall. Ciò garantisce che altri host su Internet non possano aprire connessioni che non desideri vengano aperte.

Ad esempio, se la tua applicazione viene eseguita su Amazon EC2, assicurati che la porta 22 per l'accesso SSH non sia aperta. Altrimenti, la tua istanza potrebbe ricevere continui tentativi di connessione SSH da bot malintenzionati su Internet. Questi bot esplorano gli indirizzi IP pubblici. Dopo aver trovato una porta SSH aperta, tentano di utilizzare password con forza bruta per tentare di accedere alla tua istanza. Per questo motivo, molte organizzazioni limitano l'uso delle sottoreti pubbliche e preferiscono avere la maggior parte, se non tutte, le risorse all'interno di sottoreti private.

L'uso di sottoreti pubbliche per la rete è adatto per applicazioni pubbliche che richiedono grandi quantità di larghezza di banda o una latenza minima. I casi d'uso applicabili includono lo streaming video e i servizi di gioco.

Questo approccio di rete è supportato sia quando usi Amazon ECS su Amazon EC2 sia quando lo usi su AWS Fargate.

-

Amazon EC2 : puoi avviare EC2 istanze su una sottorete pubblica. Amazon ECS utilizza queste EC2 istanze come capacità del cluster e qualsiasi contenitore in esecuzione sulle istanze può utilizzare l'indirizzo IP pubblico sottostante dell'host per le reti in uscita. Questo vale sia per le modalità di rete che per quelle di rete

host.bridgeTuttavia, la modalità diawsvpcrete non fornisce attività ENIs con indirizzi IP pubblici. Pertanto, non possono utilizzare direttamente un gateway Internet. -

Fargate: quando crei il tuo servizio Amazon ECS, specifica le sottoreti pubbliche per la configurazione di rete del servizio e utilizza l'opzione Assegna indirizzo IP pubblico. Ogni attività Fargate è collegata in rete nella sottorete pubblica e dispone di un proprio indirizzo IP pubblico per la comunicazione diretta con Internet.

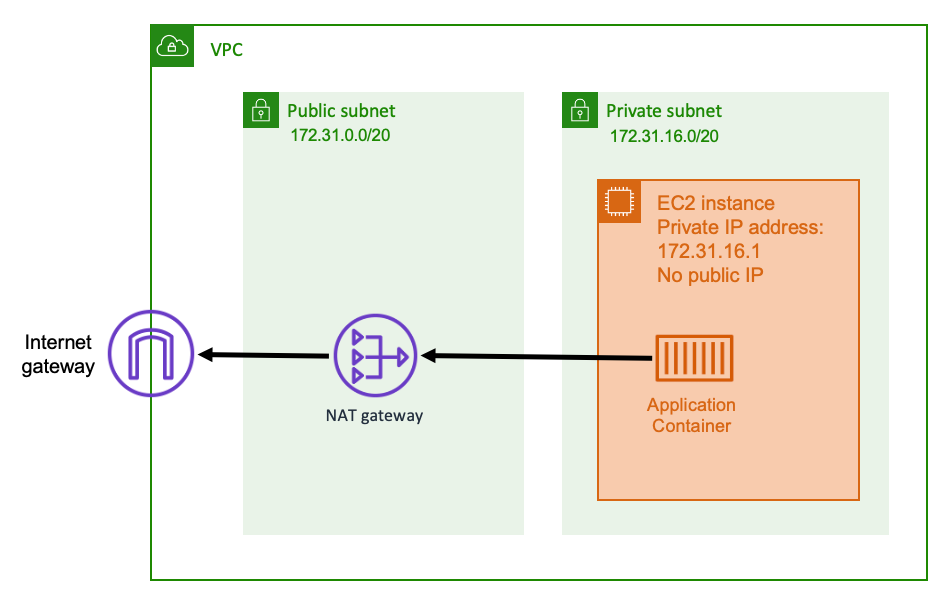

Sottorete privata e gateway NAT

Quando si utilizza una sottorete privata e un gateway NAT, è possibile eseguire l'applicazione containerizzata su un host che si trova in una sottorete privata. Pertanto, questo host dispone di un indirizzo IP privato che è instradabile all'interno del tuo VPC, ma non è instradabile da Internet. Ciò significa che altri host all'interno del VPC possono connettersi all'host utilizzando il suo indirizzo IP privato, ma gli altri host su Internet non possono effettuare comunicazioni in entrata verso l'host.

Con una sottorete privata, è possibile utilizzare un gateway NAT (Network Address Translation) per consentire a un host all'interno di una sottorete privata di connettersi a Internet. Gli host su Internet ricevono una connessione in entrata che sembra provenire dall'indirizzo IP pubblico del gateway NAT che si trova all'interno di una sottorete pubblica. Il gateway NAT funge da ponte tra Internet e la sottorete privata. Questa configurazione è spesso preferita per motivi di sicurezza perché significa che il tuo VPC è protetto dall'accesso diretto degli aggressori su Internet. Per ulteriori informazioni, consulta Gateway NAT nella Guida per l'utente di Amazon VPC.

Questo approccio di rete privata è adatto per scenari in cui si desidera proteggere i contenitori dall'accesso esterno diretto. Gli scenari applicabili includono sistemi di elaborazione dei pagamenti o contenitori che archiviano dati e password degli utenti. Ti vengono addebitati solo i costi di creazione E di utilizzo di un gateway NAT nell'account. Si applicano anche le tariffe orarie di utilizzo e di elaborazione dei dati del gateway NAT. Ai fini della ridondanza, è necessario disporre di un gateway NAT in ogni zona di disponibilità. In questo modo, la perdita di disponibilità di una singola zona di disponibilità non compromette la connettività in uscita. Per questo motivo, se hai un carico di lavoro ridotto, potrebbe essere più conveniente utilizzare sottoreti private e gateway NAT.

Questo approccio di rete è supportato sia quando si utilizza Amazon ECS su Amazon EC2 sia quando lo si utilizza su AWS Fargate.

-

Amazon EC2 : puoi avviare EC2 istanze su una sottorete privata. I contenitori che vengono eseguiti su questi EC2 host utilizzano la rete degli host sottostanti e le richieste in uscita passano attraverso il gateway NAT.

-

Fargate: quando crei il servizio Amazon ECS, specificate le sottoreti private per la configurazione di rete del servizio e non utilizzate l'opzione Assegna indirizzo IP pubblico. Ogni attività Fargate è ospitata in una sottorete privata. Il suo traffico in uscita viene instradato attraverso qualsiasi gateway NAT associato a quella sottorete privata.