Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 3: autorizzazione dell'accesso al cluster

Questa sezione presuppone che l'utente abbia familiarità con l'avvio e la connessione a istanze Amazon EC2. Per ulteriori informazioni, consulta le Guida di nozioni di base per Amazon EC2.

Tutti i ElastiCache cluster sono progettati per essere accessibili da un'istanza Amazon EC2. Lo scenario più comune consiste nell'accedere a un ElastiCache cluster da un'istanza Amazon EC2 nello stesso Amazon Virtual Private Cloud (Amazon VPC), come nel caso di questo esercizio.

Per impostazione predefinita, l'accesso di rete al cluster è riservato all'account che è stato utilizzato per avviarlo. Prima di poter eseguire la connessione a un cluster da un'istanza EC2, devi autorizzare l'istanza EC2 ad accedere al cluster. I passaggi richiesti dipendono dal fatto che il cluster sia stato avviato in EC2-VPC o EC2-Classic.

Il caso d’uso più comune è quando un'applicazione distribuita su un'istanza EC2 deve connettersi a un cluster nello stesso VPC. Il modo più semplice per gestire l'accesso tra istanze EC2 e istanze database nello stesso VPC consiste nel fare quanto segue:

-

Creare un gruppo di sicurezza VPC per il cluster. Questo gruppo di sicurezza può essere utilizzato per limitare l'accesso alle istanze del cluster. Per questo gruppo di sicurezza è ad esempio possibile creare una regola personalizzata che consenta l'accesso TCP tramite la porta assegnata al cluster al momento della creazione e un indirizzo IP che verrà utilizzato per accedere al cluster.

La porta predefinita per i cluster e i gruppi di replica Redis OSS è.

6379Importante

I gruppi ElastiCache di sicurezza Amazon sono applicabili solo ai cluster che non sono in esecuzione in un ambiente Amazon Virtual Private Cloud (VPC). Se stai eseguendo in un Amazon Virtual Private Cloud, Security Groups (Gruppi di sicurezza) non è disponibile nel pannello di navigazione della console.

Se gestisci i ElastiCache nodi in un Amazon VPC, controlli l'accesso ai tuoi cluster con i gruppi di sicurezza Amazon VPC, che sono diversi dai gruppi di sicurezza. ElastiCache Per ulteriori informazioni sull'utilizzo ElastiCache in un Amazon VPC, consulta Amazon VPC e sicurezza di ElastiCache

-

Creare un gruppo di sicurezza VPC per le istanze EC2 (server Web e di applicazioni). Questo gruppo di sicurezza può, se necessario, consentire l'accesso all'istanza EC2 da Internet tramite la tabella di routing del VPC. Ad esempio, può impostare regole in questo gruppo di sicurezza per consentire l'accesso TCP all'istanza EC2 sulla porta 22.

-

Creare regole personalizzate nel gruppo di sicurezza per il cluster che consentano connessioni dal gruppo di sicurezza creato per le istanze EC2. Ciò consente a qualsiasi membro del gruppo di sicurezza di accedere ai cluster.

Nota

Se si prevede di utilizzare Local Zones, assicurati di averlo abilitato. Quando si crea un gruppo di sottorete in quella zona locale, la VPC viene estesa a quella zona locale e la VPC considera la sottorete come qualsiasi sottorete in qualsiasi altra zona di disponibilità. Tutti i gateway e le tabelle di routing pertinenti verranno regolati automaticamente.

Per creare in un gruppo di sicurezza VPC una regola che consenta connessioni da un altro gruppo di sicurezza

-

Fai clic su Gruppi di sicurezza nel riquadro di navigazione.

-

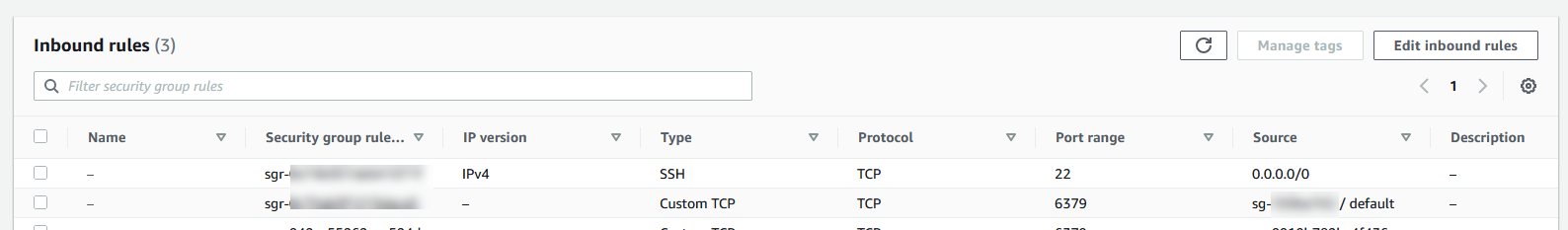

Scegliere o creare un gruppo di sicurezza da utilizzare per le istanze del cluster. In Regole in entrata, scegliere Modifica regole in entrata e quindi Aggiungi regola. Tale gruppo di sicurezza consentirà di accedere ai membri di un altro gruppo di sicurezza.

-

In Type (Tipo) scegliere Custom TCP Rule (Regola TCP personalizzata).

-

Per Port Range (Intervallo porte) specificare la porta utilizzata alla creazione del cluster.

La porta predefinita per i cluster e i gruppi di replica Redis OSS è.

6379 -

Nella casella Source (fonte) iniziare a digitare l'ID del gruppo di sicurezza. Nell'elenco selezionare il gruppo di sicurezza da utilizzare per le istanze Amazon EC2.

-

-

Scegliere Save (Salva) al termine.

Una volta abilitato l'accesso, è ora possibile connettersi al nodo, come illustrato nella sezione successiva.

Per informazioni sull'accesso al ElastiCache cluster da un Amazon VPC diverso, da una AWS regione diversa o persino dalla rete aziendale, consulta quanto segue: