Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Rotazione del certificato SSL/TLS

I certificati dell’autorità di certificazione Amazon RDS rds-ca-2019 scadono ad agosto 2024. Se utilizzi o prevedi di utilizzare Secure Sockets Layer (SSL) o Transport Layer Security (TLS) con verifica del certificato per connetterti alle istanze DB RDS o ai cluster DB Multi-AZ, prendi in considerazione l'utilizzo di uno dei nuovi certificati CA 2048-g1, 4096-g1 o 384-g1. rds-ca-rsa rds-ca-rsa rds-ca-ecc Se attualmente non lo utilizzi SSL/TLS con la verifica dei certificati, potresti avere ancora un certificato CA scaduto e devi aggiornarlo con un nuovo certificato CA se prevedi di utilizzarlo SSL/TLS con la verifica dei certificati per connetterti ai tuoi database RDS.

Amazon RDS fornisce nuovi certificati CA come best practice di AWS sicurezza. Per informazioni sui nuovi certificati e sulle AWS regioni supportate, consulta.

Per aggiornare il certificato CA per il database, utilizza i seguenti metodi:

Prima di aggiornare le istanze database o i cluster di database Multi-AZ per utilizzare il nuovo certificato CA, assicurati di aggiornare i client o le applicazioni che si collegano ai database RDS.

Considerazioni sulla rotazione dei certificati

Considera le seguenti situazioni prima di ruotare il certificato:

-

Il proxy i certificati di AWS Certificate Manager (ACM). Se utilizzi RDS Proxy, quando ruoti il SSL/TLS certificato non devi aggiornare le applicazioni che utilizzano connessioni proxy RDS. Per ulteriori informazioni, consulta Utilizzo TLS/SSL con RDS Proxy.

-

Se si utilizza un’applicazione Go versione 1.15 con un’istanza database creata o aggiornata o un cluster di database Multi-AZ creato o aggiornato al certificato rds-ca-2019 prima del 28 luglio 2020, è necessario aggiornare nuovamente il certificato.

Utilizza il comando

modify-db-instanceper un’istanza database o il comandomodify-db-clusterper un cluster di database Multi-AZ, utilizzando il nuovo identificatore del certificato CA. Puoi trovare quelli disponibili per uno specifico motore DB e una versione del motore DB utilizzando CAs il comando.describe-db-engine-versionsSe hai creato il database o aggiornato il relativo certificato dopo il 28 luglio 2020, non è richiesta alcuna azione. Per ulteriori informazioni, vedete Go GitHub issue #39568

.

Aggiornamento del certificato CA modificando l’istanza database o il cluster di database

L'esempio seguente aggiorna il certificato CA da rds-ca-2019 a 2048-g1. rds-ca-rsa Puoi scegliere un certificato diverso. Per ulteriori informazioni, consultaAutorità di certificazione.

Aggiorna l’archivio di trust delle applicazioni per ridurre il tempo di inattività associato all’aggiornamento del certificato CA. Per ulteriori informazioni sui riavvii associati alla rotazione dei certificati CA, consulta Rotazione automatica dei certificati del server.

Per aggiornare il certificato CA modificando l’istanza database o il cluster di database

-

Aggiornare le applicazioni per utilizzare il nuovo certificato SSL/TLS.

I metodi per aggiornare le richieste di nuovi SSL/TLS certificati dipendono dalle applicazioni specifiche. Collabora con gli sviluppatori delle tue applicazioni per aggiornare i SSL/TLS certificati delle tue applicazioni.

Per informazioni sul controllo delle SSL/TLS connessioni e sull'aggiornamento delle applicazioni per ogni motore di database, consultate i seguenti argomenti:

Per uno script di esempio che aggiorna un trust store per un sistema operativo Linux, consultaScript di esempio per l'importazione di certificati nel tuo archivio di trust.

Nota

Il bundle di certificati contiene certificati per la vecchia e la nuova CA, pertanto puoi aggiornare l'applicazione in modo sicuro e mantenere la connettività durante il periodo di transizione. Se si utilizza il AWS Database Migration Service per migrare un database verso un'istanza DB o un cluster di , si consiglia di utilizzare il pacchetto di certificati per garantire la connettività durante la migrazione.

-

Modifica l'istanza DB o il cluster DB Multi-AZ per cambiare la CA da rds-ca-2019 a 2048-g1. rds-ca-rsa Per verificare se il database richiede un riavvio per aggiornare i certificati CA, utilizza il comando e seleziona il flag. describe-db-engine-versions

SupportsCertificateRotationWithoutRestartImportante

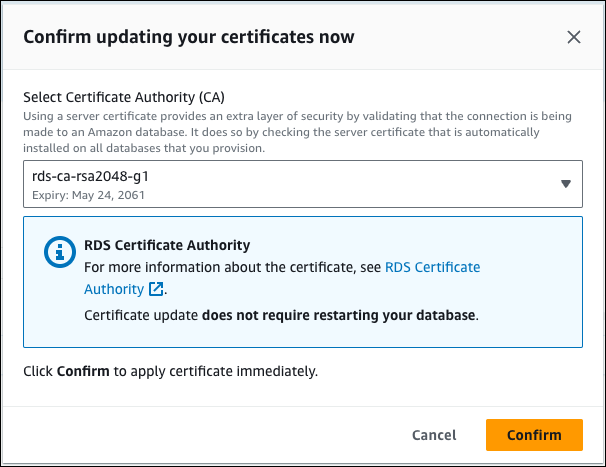

Se si verificano problemi di connettività dopo la scadenza del certificato, utilizzare l'opzione Applica immediatamente specificando Apply immediately (Applica immediatamente) nella console o specificando l'opzione

--apply-immediatelymediante AWS CLI. Per impostazione predefinita, questa operazione è pianificata per l'esecuzione durante la prossima finestra di manutenzione.Per le istanze database RDS per Oracle, è consigliabile riavviare il database Oracle per evitare errori di connessione.

Per le istanze RDS for SQL Server Multi-AZ con AlwaysOn l'opzione Mirroring abilitata, è previsto un failover quando l'istanza viene riavviata dopo la rotazione del certificato.

Per impostare una sostituzione della CA per l’istanza diversa dalla CA RDS predefinita, utilizza il comando CLI modify-certificates.

È possibile utilizzare Console di gestione AWS o the AWS CLI per modificare il certificato CA da rds-ca-2019 a 2048-g1 per un'istanza DB o un cluster DB Multi-AZ. rds-ca-rsa

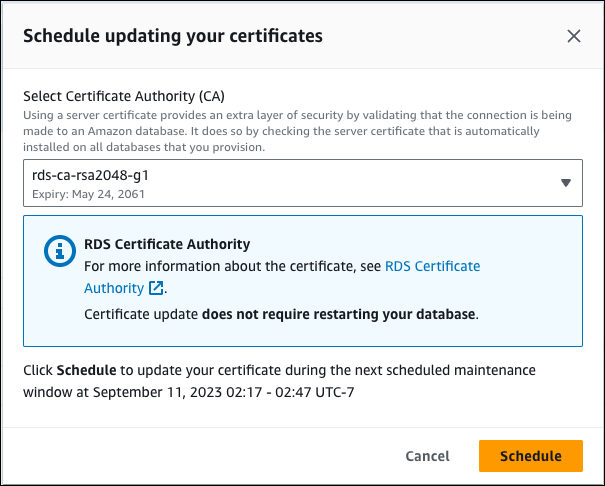

Aggiornamento del certificato CA mediante l'applicazione di manutenzione

Completa la procedura seguente per aggiornare il certificato CA applicando la manutenzione.

Rotazione automatica dei certificati del server

Se la CA root supporta la rotazione automatica dei certificati del server, RDS gestisce automaticamente la rotazione dei certificati del server di database. Per questa rotazione automatica, RDS utilizza la stessa CA root e pertanto non è necessario scaricare un nuovo bundle CA. Per informazioni, consultare Autorità di certificazione.

La rotazione e la validità del certificato del server di database dipendono dal motore di database:

-

Se il motore di database supporta la rotazione senza riavvio, RDS esegue automaticamente la rotazione del certificato del server di database senza richiedere alcuna azione da parte dell'utente. RDS tenta di eseguire la rotazione del certificato del server di database nella finestra di manutenzione preferita in corrispondenza della semivita del certificato del server di database. Il nuovo certificato del server di database è valido per 12 mesi.

-

Se il tuo motore DB non supporta la rotazione senza riavvio, Amazon RDS rende visibile un'azione di manutenzione

server-certificate-rotationin sospeso tramite Describe-pending-maintenance-actions API, al termine del periodo di dimezzamento del certificato o almeno 3 mesi prima della scadenza. Puoi applicare la rotazione utilizzando l'API. apply-pending-maintenance-action Il nuovo certificato del server di database è valido per 36 mesi.

Usa il describe-db-engine-versionscomando e controlla il SupportsCertificateRotationWithoutRestart flag per identificare se la versione del motore DB supporta la rotazione del certificato senza riavvio. Per ulteriori informazioni, consulta Impostazione della CA per il database.

Script di esempio per l'importazione di certificati nel tuo archivio di trust

Di seguito sono riportati script di shell di esempio che importano il bundle di certificati in un archivio di trust.

Ogni script di shell di esempio utilizza keytool, che fa parte del Java Development Kit (JDK). Per informazioni sull'installazione di JDK, consulta la Guida di installazione di JDK