Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Tutorial IAM: consentire agli utenti di gestire le proprie credenziali e impostazioni MFA

Puoi consentire agli utenti di gestire i loro dispositivi e le credenziali di autenticazione a più fattori (MFA) nella pagina Credenziali di sicurezza. È possibile utilizzare la AWS Management Console per configurare le credenziali (chiavi di accesso, password, certificati di firma e chiavi pubbliche SSH), eliminare o disattivare le credenziali superflue e abilitare i dispositivi MFA per gli utenti. Sebbene sia utile per un numero ridotto di utenti, è un'operazione che potrebbe richiedere molto tempo se il numero di utenti cresce. Mostrare come abilitare queste best practice senza sovraccaricare gli amministratori è l'obiettivo di questo tutorial.

Questo tutorial mostra come concedere agli utenti l'accesso a servizi AWS, ma solo quando si effettua l'accesso con MFA. Se non sono registrati con un dispositivo MFA, gli utenti non possono accedere ad altri servizi.

Questo flusso di lavoro ha tre fasi di base.

- Fase 1: creazione di una policy per applicare l'accesso MFA

-

Crea una policy gestita dal cliente che impedisce tutte le azioni eccetto le poche operazioni IAM. Queste eccezioni consentono a un utente di modificare le sue credenziali e gestire i dispositivi MFA nella pagina Credenziali di sicurezza. Per ulteriori informazioni sull'accesso alla pagina, consulta Come gli utenti IAM possono cambiare le proprie password (console).

- Fase 2: Collegamento delle policy al gruppo di utenti di test

-

Crea un gruppo di utenti i cui membri hanno accesso completo a tutte le operazioni Amazon EC2 se effettuano l'accesso con MFA. Per creare un gruppo di utenti, collega sia la policy gestita da AWS denominata

AmazonEC2FullAccessche la policy gestita dal cliente creata nella prima fase. - Fase 3: test dell'accesso dell'utente

-

Accedi come utente di prova per verificare che l'accesso ad Amazon EC2 sia bloccato fino a quando l'utente non crea un dispositivo MFA. L'utente può quindi accedere utilizzando tale dispositivo.

Prerequisiti

Per eseguire queste fasi in questo tutorial, è necessario quanto segue:

-

Un Account AWS al quale è possibile effettuare l'accesso come un utente IAM con autorizzazioni amministrative.

-

Il numero ID dell'account, che si digita nella policy nella Fase 1.

Per trovare il numero ID dell'account nella barra di navigazione in alto sulla pagina, selezionare Support (Supporto) e selezionare Support Center (Centro di supporto). Puoi trovare l'ID dell'account nel menu Supporto di questa pagina.

-

Un dispositivo MFA virtuale (basato su software), una chiave di sicurezza FIDO o un dispositivo MFA basato su hardware.

-

Un utente IAM di prova che è membro di un gruppo come segue:

| Nome utente | Istruzioni per il nome utente | Nome gruppo di utenti | Aggiungere utente come un membro | Istruzioni per il gruppo di utenti |

|---|---|---|---|---|

| MFAUser | Seleziona solo l'opzione per Enable console access – optional (Abilita , l'accesso alla console - facoltativo) e assegna una password. | EC2MFA | MFAUser | NON collegare policy o concedere autorizzazioni a questo gruppo di utenti. |

Fase 1: creazione di una policy per applicare l'accesso MFA

Per iniziare, crea una policy gestita dal cliente IAM che nega tutte le autorizzazioni tranne quelle richieste per gli utenti IAM per gestire le credenziali e i dispositivi MFA.

-

Accedi alla Console di gestione AWS come utente con credenziali di amministratore. Per rispettare le best practice IAM, non effettuare l'accesso con le credenziali Utente root dell'account AWS.

Importante

Le best practice di IAM raccomandano di richiedere agli utenti di utilizzare la federazione con un provider di identità per accedere ad AWS tramite credenziali temporanee anziché di utilizzare gli utenti IAM con credenziali a lungo termine. Ti consigliamo di utilizzare gli utenti IAM solo per casi d'uso specifici non supportati dagli utenti federati.

-

Apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, seleziona Policy e quindi Crea policy.

-

Selezionare la scheda JSON e copiare il testo dal documento della seguente policy JSON: AWS: consente agli utenti IAM autenticati con MFA di gestire le proprie credenziali nella pagina Credenziali di sicurezza.

-

Incolla il testo della policy nella casella di testo JSON. Risolvi eventuali avvisi di sicurezza, errori o avvertenze generali generati durante la convalida delle policy, quindi scegli Successivo.

Nota

È possibile alternare le opzioni dell'editor Visivo e JSON in qualsiasi momento. Tuttavia, la policy qui sopra include l'elemento

NotAction, che non è supportato nell'editor visivo. Per questa policy, verrà visualizzata una notifica nella scheda Visual Editor (Editor visivo). Torna alla scheda JSON per continuare a lavorare con questa policy.Questo esempio di policy non consente agli utenti di reimpostare la password durante il primo accesso a AWS Management Console. Ti consigliamo di non concedere autorizzazioni ai nuovi utenti fino a quando non hanno effettuato l'accesso e reimpostato la password.

-

Nella pagina Verifica policy, digita

Force_MFAcome nome della policy. Per la descrizione della policy, digitaThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.. Nell'area Tag, puoi facoltativamente aggiungere coppie chiave-valore di tag alla policy gestita dal cliente. Esamina le autorizzazioni concesse dalla policy, quindi scegli Crea policy per salvare il lavoro.La nuova policy appare nell'elenco delle policy gestite ed è pronta a collegare.

Fase 2: Collegamento delle policy al gruppo di utenti di test

In seguito collega le due policy al gruppo di utenti IAM di test, che verrà utilizzato per concedere le autorizzazioni protette mediante MFA.

-

Nel pannello di navigazione seleziona Gruppi di utenti.

-

Nella casella di ricerca digita

EC2MFAe seleziona il nome del gruppo (non la casella di controllo) nell'elenco. -

Nella scheda Permissions (Autorizzazioni), scegli Add permissions (Aggiungi autorizzazioni), quindi Attach policies (Collega policy).

-

Sulla pagina Collega policy di autorizzazione al gruppo EC2MFA nella casella di ricerca digita

EC2Full. Nell'elenco seleziona quindi la casella di controllo accanto a AmazonEC2FullAccess. Non salvare ancora le modifiche. -

Nella casella di ricerca, digita

Forcee seleziona la casella di controllo accanto a Force_MFA nell'elenco. -

Scegli Collega policy.

Fase 3: test dell'accesso dell'utente

In questa parte del tutorial, effettuare l'accesso come utente di prova e verificare che la policy funzioni correttamente.

-

Accedere all'Account AWS come

MFAUsercon la password assegnata nella sezione precedente. Utilizzare l'URL:https://<alias or account ID number>.signin.aws.amazon.com/console -

Seleziona EC2 per aprire la console Amazon EC2 e verifica che l'utente non disponga di autorizzazioni per effettuare alcuna operazione.

-

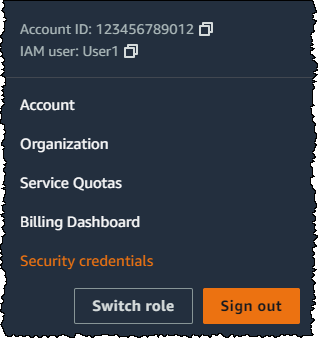

Selezionare il nome utente

MFAUserin alto a destra nella barra di navigazione e scegli Security Credentials (Credenziali di sicurezza).

-

Aggiungere un dispositivo MFA. Nella sezione Multi-Factor Authentication (MFA) (Autenticazione a più fattori), scegliere Assign MFA device (Assegna dispositivo MFA).

Nota

Potrebbe essere visualizzato un errore che indica che non si è autorizzati a eseguire

iam:DeleteVirtualMFADevice. Questo può accadere se qualcuno in precedenza ha iniziato ad assegnare un dispositivo MFA virtuale a questo utente e ha annullato il processo. Per continuare, l'utente o un altro amministratore devono eliminare il dispositivo MFA virtuale esistente non assegnato dell'utente. Per ulteriori informazioni, consulta Non sono autorizzato a eseguire: iam: DeleteVirtual MFADevice. -

Per questo tutorial, utilizziamo un dispositivo MFA (basato su software), ad esempio Google Authenticator app su un cellulare. Scegli l'app Authenticator, quindi fai clic su Next (Successivo).

IAM genera e visualizza le informazioni di configurazione per il dispositivo MFA virtuale, tra cui il codice grafico QR. Il grafico è una rappresentazione della chiave di configurazione segreta che è disponibile per l'inserimento manuale su dispositivi che non supportano i codici QR.

-

Aprire l'app MFA virtuale. (Per un elenco di app che si possono utilizzare per ospitare dispositivi MFA virtuali, consulta Applicazioni MFA virtuali

.) Se l'app MFA virtuale supporta più account (più dispositivi MFA virtuali), selezionare l'opzione che consente di creare un nuovo account (un nuovo dispositivo virtuale MFA). -

Determinare se l'app MFA supporta i codici QR e procedere in uno dei seguenti modi:

-

Nella procedura guidata, scegliere Show QR code (Mostra codice QR). Quindi utilizzare l'app per la scansione del codice QR. Ad esempio, è possibile selezionare l'icona della fotocamera o un'opzione simile a Scannerizza codice ed eseguire la scansione del codice tramite la fotocamera del dispositivo.

-

Nella procedura guidata Set up device (Configura dispositivo), scegli Show secret key (Mostra chiave segreta) e digita la chiave segreta nell'app MFA.

Al termine, il dispositivo MFA virtuale avvia la generazione di password una tantum.

-

-

Nella procedura guidata Set up device (Configura dispositivo), nella casella Enter the code from your authenticator app (Immetti il codice dall'app di autenticazione), digita la password una tantum che appare nel dispositivo MFA virtuale. Scegli Register MFA (Registra MFA).

Importante

Invia la richiesta immediatamente dopo la generazione del codice. Se si generano i codici e si attende troppo a lungo per inviare la richiesta, il dispositivo MFA è correttamente associato all'utente. Tuttavia, il dispositivo MFA non è sincronizzato. Ciò accade perché le password monouso temporanee (TOTP) scadono dopo un breve periodo di tempo. Se ciò accade, è possibile sincronizzare nuovamente il dispositivo.

Il dispositivo MFA virtuale ora è pronto per l'utilizzo con AWS.

-

Uscire dalla console ed effettuare nuovamente l'accesso come

MFAUserIn questo momento AWS richiede un codice MFA dal cellulare. Una volta ottenuto, digitare il codice nella casella e selezionare Submit (Invia). -

Seleziona EC2 per aprire nuovamente la console Amazon EC2. In questo momento è possibile visualizzare tutte le informazioni ed eseguire tutte le azioni desiderate. Se si accede a qualsiasi altra console come questo utente, vengono visualizzati messaggi di accesso negato. Il motivo è che le policy in questo tutorial concedono l'accesso solo a Amazon EC2.

Risorse correlate

Per ulteriori informazioni, consulta i seguenti argomenti: